Des chercheurs de deux universités américaines ont découvert sur les processeurs Intel et AMD une faille similaire à celle baptisée Spectre en 2018. Impossible à corriger, elle pourrait permettre de collecter des données selon trois méthodes d’attaques. Pour le moment, Intel considère qu'un correctif n'est pas utile.

au sommaire

Voici le retour sur scène de la faille baptisée SpectreSpectre et qui affecte de nombreux processeurs, qu'il s'agisse de ceux conçus par IntelIntel ou AMD. Découverte en 2018, cette vulnérabilité n'a jamais pu être colmatée, car il n'est pas possible de mettre à jour les processeurs. Des correctifs ont certes été déployés pour neutraliser les vecteurs d'attaque, mais la brèche reste béante. Et cette affaire ne s'arrête pas là, puisque des chercheurs issus de l'Université de Virginie et celle de Californie à San Diego aux États-Unis, viennent d'identifier une autre faille du même stylestyle sur les processeurs de cette génération, mais aussi les plus récents. Cette vulnérabilité, qui permettrait selon les chercheurs de mener trois types d'attaques, concerne précisément ce que l'on appelle l'instruction « micro-op cache » (uop).

Disponible sur les puces Intel et AMD depuis des années, elle permet de décharger le processeur, en y stockant des commandes qui pourraient éventuellement être nécessaires. En cas de besoin, elle peut les fournir rapidement via le processus d'exécution spéculative. Et justement, tout comme Spectre en son temps, l'accès à ce cache est accessible et permet de collecter des données en cours de traitement.

Pas de correctif envisagé par Intel

Au final, selon les experts, des milliards d'ordinateurs et d'appareils sont tout aussi vulnérables aujourd'hui qu'ils ne l'étaient lorsque Spectre a été identifié en 2018. Le problème est que, selon ces mêmes chercheurs, les correctifs déjà déployés pour Spectre ne suffisent pas à contrer d'éventuelles attaques. Et pour les mêmes raisons, il est absolument impossible de mettre à jour le processeur pour colmater cette nouvelle brèche. Les universitaires ont pris soin de prévenir Intel et AMD avant de publier leur rapport au public.

De son côté, Intel n'est pas aussi pessimiste et a expliqué par son porteporte-parole que les trois méthodes d'attaques identifiées sont déjà atténuées si les développeurs de logiciels ont bien pris soin de respecter les consignes de codage délivrées par le fondeur. Pour Intel, aucun nouveau dispositif d'atténuation d'attaques n'est donc nécessaire. Il faut préciser que ce type d'attaque est très alambiqué et compliqué à mettre en œuvre. L'autre gros souci, c'est que si un patch supplémentaire est appliqué, il engendrera certainement les mêmes problèmes qu'avec Spectre, c'est-à-dire, impacter les performances. Et selon les chercheurs, si un tel patch était appliqué, il aurait comme conséquence une ponctionponction de puissance bien plus conséquente que pour Spectre.

Intel : découverte d'une faille dans les processeurs impossible à corriger

Article d'Edward BackEdward Back, p

Une faille affectant les processeurs Intel des cinq dernières années compromet différentes fonctions de sécurité, dont le chiffrement des fichiers. La seule solution définitive serait de les remplacer.

Intel est de nouveau victime d'une vulnérabilité dans ses processeurs, découverte par des chercheurs de l'entreprise de sécurité Positive Technologies. La faille se situe dans le micrologiciel du moteur de gestion et de sécurité convergent Intel (CSME). Cette fonction sert de base à différents systèmes de sécurité, comme EPID (Enhanced Privacy ID)), qui permet d'identifier chaque ordinateur, mais aussi le module de plateforme sécurisée (TPM), utilisé dans le chiffrement de fichiers.

La faille affecterait la plupart des processeurs Intel sortis depuis cinq ans et permettrait à un pirate d'extraire la clé du chipset. Celle-ci ouvre l'accès au contenu des fichiers protégés par chiffrement ainsi que l'exécution de code arbitraire au niveau du CSME. Elle est également utilisée pour la gestion des droits numériques (DRMDRM), et permettrait de créer des copies pirates d'œuvres protégées.

Une seule solution définitive : remplacer le processeur

Le micrologiciel concerné est enregistré sur une mémoire ROM, en lecture seule et donc impossible à mettre à jour. L'unique solution pour se protéger complètement serait de remplacer les CPUCPU concernés. Seuls les processeurs de 10e génération, basés sur Ice Point, ne sont pas affectés par la faille.

Contacté par les chercheurs, Intel a répondu être au courant de cette faille, répertoriée sous le code CVE-2019-0090. Le constructeur a déjà publié un patch, non pas pour corriger le micrologiciel mais pour bloquer un des vecteurs d'attaque. Cependant, les chercheurs indiquent que le problème est plus grave, et qu'il existe sans doute d'autres manières possibles d'exploiter la faille. Certaines nécessiteraient un accès local, d'autres un accès physiquephysique à la machine. Une solution pour limiter les risques est de désactiver tout chiffrement de fichiers basé sur le module Intel CSME.

Les processeurs Intel concernés par une nouvelle faille de sécurité « majeure »

Article de Futura avec l'AFP-Relaxnews, publié le 07/08/2019

Les derniers processeurs Intel présentent une faille de sécurité « majeure », pouvant affecter le noyau d'un système d'exploitationsystème d'exploitation, alerte Bitdefender. Les puces AMD seraient également concernées, selon Red Hat et MicrosoftMicrosoft.

L'entreprise roumaine de sécurité informatique Bitdefender a annoncé avoir mis au jour une faille qu'elle estime « majeure » dans les microprocesseursmicroprocesseurs les plus récents fabriqués par l'américain Intel, leader sur le marché. Selon Bitdefender, qui précise en avoir informé Intel et travailler avec eux depuis plus d'un an pour corriger cette faille, « un pirate ayant connaissance de cette vulnérabilité aurait pu l'utiliser pour voler des informations confidentielles ». Bitdefender affirme que seules les puces Intel sont affectées, tandis que Red Hat et Microsoft pensent que les processeurs AMD sont également vulnérables.

Cette faille, cependant assez difficile à exploiter puisqu'elle implique de profiter d'un mécanisme spécifique d'amélioration des performances du processeur, ne concerne que les ordinateurs équipés du système d'exploitation Windows de Microsoft. « En ayant recours à cette attaque, les criminels seraient en mesure de découvrir les informations cruciales les mieux protégées des entreprises comme des particuliers, et de mener à bien des opérations de vol, de chantage, de sabotage et d'espionnage », estime Gavin Hill, l'un des vice-présidents de Bitdefender, cité dans un communiqué.

Microsoft a publié un correctif

Et ce en tirant avantage d'une faiblesse existante dans la conception même du matériel, ici le microprocesseur. L'utilisation de cette faille permet alors « d'accéder à toutes les informations stockées dans la mémoire du noyau du système d'exploitation », tels que les mots de passemots de passe et autres informations confidentielles. Bitdefender précise que Microsoft « et les autres partenaires du secteur ont publié des correctifs ou évaluent encore les risques ».

Ce n'est pas la première fois que des failles de sécurité ont été découvertes dans la conception même des microprocesseurs équipant la majorité des ordinateurs. En mars 2018, l'entreprise israélienne de sécurité informatique CTS Labs avait ainsi annoncé avoir repéré d'importantes failles de sécurité sur certains processeurs de l'américain AMD, principal concurrent d'Intel. Quelques semaines plus tôt, Intel, ARM et AMD avaient été tous trois touchés par la découverte de failles majeures baptisées Spectre et Meltdown, qui avaient forcé l'ensemble de l'industrie à lancer des correctifs de sécurité sur les processeurs déjà installés afin d'en limiter les risques.

Processeurs Intel : deux failles de sécurité touchent aussi les puces AMD et ARM

Article de Marc ZaffagniMarc Zaffagni, le 5/01/2018

Des chercheurs de l'équipe Project Zero, de GoogleGoogle, ont découvert deux failles de sécurité critiques affectant les processeurs. Contrairement à ce qui avait été initialement annoncé, Intel n'est pas le seul en cause. Les processeurs AMD et ARM sont également affectés, ce qui rend des milliards de machines vulnérables, ordinateurs mais aussi smartphones et serveursserveurs.

L'affaire du bugbug de sécurité détecté au cœur des processeurs Intel prend désormais une nouvelle ampleur. Alors qu'une certaine opacité entourait les révélations initiales faites par le site The Register, des éclaircissements sont venus des chercheurs en sécurité à l'origine de cette découverte.

Il s'agit d'une équipe réunissant notamment des experts du Project Zero, de Google, de la société Cyberus Technology et de la Graz University of Technology. Ils nous apprennent qu'il n'y a non pas une mais deux failles de sécurité, qu'ils ont baptisées Meltdown et Spectre :

- Meltdown concerne les processeurs Intel fabriqués depuis 1995 ;

- Spectre touche les puces Intel mais aussi AMD et celles basées sur une architecture ARMarchitecture ARM.

Autrement dit, quasiment tous les ordinateurs, smartphones et serveurs sont potentiellement menacés s'ils sont infectés par un logiciel malveillantlogiciel malveillant exploitant ces bugs. Pour le moment, les chercheurs disent n'avoir pas trouvé de preuve d'une attaque utilisant les failles Meltdown ou Spectre.

Moritz Lipp, l’un des chercheurs de la Graz University of Technology impliqués dans la découverte des failles de sécurité sur les processeurs Intel, AMD et ARM, a publié cette vidéo montrant une preuve de concept utilisant une attaque basée sur la faille Meltdown. Cette dernière fait fondre les protections entre les applications et le système d’exploitation. © Moritz Lipp

Les failles Meltdown et Spectre ne pourront être totalement corrigées

Dans un cas comme dans l'autre, ces vulnérabilités peuvent permettre d'accéder aux données sensibles stockées non seulement dans la mémoire du noyau d'un OS (LinuxLinux, Windows ou macOS) mais aussi dans celle des applicationsapplications en cours d'exécution : mot de passe, clé de sécurité, courriels, fichiers, documents...

Meltdown, qui signifie « faire fondre » en anglais, peut détruire les systèmes de protection qui isolent les applications du système d'exploitation. Spectre est encore plus redoutable car elle brise les barrières entre les applications, ce qui permettrait d'utiliser n'importe quel programme piégé pour en pirater un autre.

Avertis préalablement de manière confidentielle, les principaux acteurs concernés se sont activés. Microsoft va diffuser un correctif de sécurité pour Windows 10 dans la soirée et un autre pour Windows 7Windows 7 et 8 mardi prochain. Apple a appliqué un correctif partiel dans macOS 10.13.2 tandis que le patch pour Linux est déjà diffusé. Les principaux fournisseurs de services cloud (AmazonAmazon Web Services, Google Cloud, Microsoft Azure...) ont également réagi.

Au niveau des fabricants de processeurs, Intel, AMD et ARM disent vouloir collaborer pour trouver une solution. Mais le défaut étant matériel, il n'existe pas de parade infaillible pour protéger les puces existantes et les fondeurs vont devoir modifier leurs méthodes de fabrication pour les prochaines générations. Daniel Gruss, l'un des chercheurs impliqués dans ces travaux, estime notamment que la faille Spectre va « nous hanter pendant des années ».

Processeurs Intel : une faille de sécurité pourrait ralentir votre PC

Article initial de Marc Zaffagni, paru le 03/01/2018

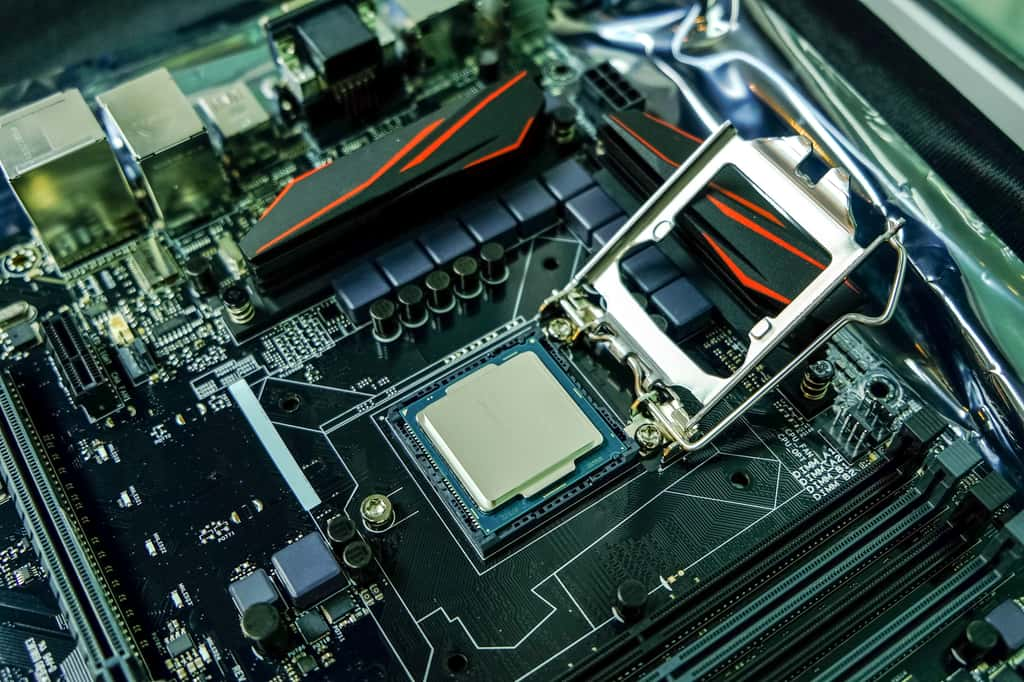

Un défaut de conception repéré dans les processeurs Intel produits au cours de la dernière décennie pourrait permettre à des programmes malveillants de lire des zones protégées de la mémoire du noyau d'un système d'exploitation. Les éditeurs des principaux OS sont obligés de modifier en profondeur leur programme pour parer cette menace avec, à la clé, un ralentissement des performances.

L'année commence fort sur le front de la sécurité informatique avec cette découverte d'une faille de conception majeure présente dans les processeurs Intel 64 bits fabriqués depuis une décennie et qui a forcé à une refonte significative des noyaux Linux, macOS et Windows. Un programme malveillant caché dans un logiciel classique, un service cloud ou un JavaScript exécuté par un navigateurnavigateur Web pourrait potentiellement accéder aux zones protégées de l'espace mémoire du noyau d'un OS (en anglais kernelkernel memory). Cette mémoire dédiée gère les éléments clés du système d'exploitation et ses interactions avec les composants matériels de l'ordinateur. Elle contient notamment des mots de passe, des clés de sécurité ou encore des fichiers mis en cache.

Le problème en question se situe au niveau de l'architecture x86x86-64 des processeurs Intel. Sauf à remplacer tout bonnement ladite puce, c'est au niveau du système d'exploitation qu'il faut intervenir. Conséquence de cette nouvelle relayée par The Register, Microsoft, AppleApple et la communauté Linux sont à pied d'œuvre pour colmater en urgence cette faille dans leurs OS respectifs.

Des correctifs pour le noyau Linux sont déjà diffusés et il est possible que Microsoft profite de son cycle de mise à jour mensuel, le Patch Tuesday qui tombe le 9 janvier, pour inclure une rustine. Apple n'a pas encore communiqué de son côté concernant macOS. Les détails techniques de cette vulnérabilité sont tenus secrets, mais The Register livre quelques explications sur la manière dont les systèmes d'exploitation vont être modifiés.

Les processeurs AMD ne sont pas concernés par cette faille de sécurité

Le cœur du problème se situe au niveau de la mémoire virtuellemémoire virtuelle que se partagent les processus utilisateur et le noyau de l'OS pour assurer un fonctionnement plus fluide. La parade technique consiste donc à séparer l'espace mémoire du noyau et les processus utilisateur. Mais ce correctif dénommé Kernel Page Table IsolationIsolation (KPTI) va avoir un impact négatif sur les performances du processeur. Les premières estimations effectuées sur des machines ayant reçu une rustine signalent une baisse pouvant aller jusqu'à 35 %.

Les serveurs utilisés par les applications de cloud computingcloud computing, les hébergeurs et, plus généralement, les services en ligne seront les plus fortement pénalisés par ces correctifs. En revanche, il n'est pas possible de savoir pour le moment si les particuliers percevront une dégradation vraiment dommageable. Dans un message publié sur un fil de discussion dédié au noyau Linux, le fondeur AMD a indiqué que ses processeurs n'étaient pas concernés par cette faille de sécurité.