Les processeurs Intel sont victimes d'une attaque de grande envergure qui touchent tous les appareils, sous Windows, MacOS ou même Linux et Chrome OS. Le fondeur américain doit publier un correctif de sécurité qui ne sera fonctionnel que si l'utilisateur met aussi à jour son système d'exploitation.

au sommaire

Après les failles Meltdown et Spectre de l'année dernière, les processeurs IntelIntel sont de nouveau touchés non pas par une, mais quatre vulnérabilités. Trois d'entre elles portent les noms de ZombieLoad, RIDL et Fallout, et affectent tous les processeurs du constructeur depuis 2008. Les chercheurs ont baptisé ces failles collectivement Microarchitectural Data Sampling (MDS) ou, littéralement, échantillonnage de données microarchitectural.

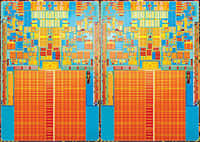

Ces différentes attaques se servent de la mémoire tampon associée à chaque noyau du processeur. Si la mémoire n'est pas purgée, un processus peut accéder à des données du processus précédent. Une simple mise à jour permettrait de remédier à cette faille. Le problème est aggravé par le système hyperthreading des processeurs Intel, cette technologie qui permet d'optimiser les performances en utilisant deux fils d'instructions simultanément sur un noyau de la puce. Les deux processus fonctionnent en parallèle et utilisent la même mémoire tampon, ce qui complique la donne.

L’hyperthreading, l’argument de vente d’Intel, montré du doigt

Intel minimise le risque lié à ces failles, mais des recherches ont montré qu'il était possible de surveiller l'activité sur un ordinateur et de voler des mots de passe, comme en témoigne une vidéo de démonstration. Celle-ci montre qu'il est possible de suivre les sites visités alors que l'utilisateur utilise le réseau Tor à l'intérieur d'une machine virtuellemachine virtuelle. Tous les appareils utilisant un processeur Intel sont impactés, ce qui comprend Windows, MacOS, LinuxLinux, Chrome OSChrome OS, et même certains appareils AndroidAndroid. Cela concerne aussi les serveursserveurs Cloud et peut donc avoir des répercutions sur les centres de données (data centerdata center) ainsi que sur une bonne partie des serveurs formant InternetInternet.

La seule solution sera un correctif du micrologiciel du processeur associé à une mise à jour du système d'exploitationsystème d'exploitation. Ces correctifs pourraient réduire les performances jusqu'à 40 %, selon Apple qui a déjà publié une mise à jour pour son système MacOS. La firme indique que le seul moyen de se prémunir complètement contre les attaques serait de désactiver l'hyperthreading, mais qu'une simple mise à jour devrait suffire pour la plupart des utilisateurs. Pour les ordinateurs traitant de données sensibles, AppleApple a publié une procédure pour désactiver l'hyperthreading. MicrosoftMicrosoft et UbuntuUbuntu ont déjà publié des mises à jour également, et GoogleGoogle a désactivé l'hyperthreading sur Chrome OS 74, et apportera des protections supplémentaires dans la version 75.

Si votre ordinateur, PC ou Mac, donne des signes de fatigue, c'est sans doute que le processeur est victime d'une attaque. © ZombieLoadAttack.com

Les processeurs AMD non concernés

Intel a cependant indiqué que la désactivation de l'hyperthreading n'était pas recommandée et ne suffirait pas à protéger l'ordinateur contre ces nouvelles failles. Le constructeur déploie actuellement une mise à jour du micrologiciel de ces processeurs auprès de ses partenaires. Il précise que ces failles ont déjà été résolues au niveau matériel dans certains processeurs Intel Core de 8e et 9e génération, ainsi que la seconde génération de processeurs Xeon Scalable. Dans un article publié sur son site, la firme se veut rassurante, indiquant une baisse de performances de seulement 3 à 9 % sur les ordinateurs grand public.

Les processeurs ARMARM et AMD ne seraient pas affectés. Pour sa part, AMD a publié une mise à jour sur sa page de sécurité indiquant que ses processeurs utilisent une vérification matérielle pour empêcher ce genre d'attaques. Il indique explicitement qu'ils ne sont pas vulnérables aux attaques Fallout ou RIDL, mais ne mentionne pas ZombieLand.

Ce qu’il faut

retenir

- Tous les processeurs Intel sont touchés par plusieurs failles critiques.

- Le fondeur va publier un correctif pour modifier le micrologiciel de ses puces.

- Des éditeurs comme Apple, Mozilla ou Google ont publié des mises à jour et modifié leurs logiciels pour l'instant.