au sommaire

Dans les installations informatiques sensibles ou critiques, l'une des techniques employées pour sécuriser un ordinateur consiste à l'isoler totalement de tout réseau physiquephysique ou sans fil ainsi que du rayonnement électromagnétique. Ce procédé, appelé « airair gapgap », est à ce jour considéré comme la méthode la plus efficace pour lutter contre le piratage informatique dans ce type d'environnement. Ou plutôt l'était, jusqu'à ce que deux chercheurs de l'institut Fraunhofer FKIE (Communication, Information Processing and Ergonomics)) démontrent qu'il est possible d'espionner une machine dépourvue de toute connexion réseau grâce à un malware utilisant un réseau acoustique furtif. Michael Hanspach et Michael Goetz ont récemment publié leurs travaux dans la revue Journal of Communications.

En reconvertissant un système dédié aux communications sous-marines, ils sont parvenus à créer un réseau acoustique inaudible qui passe par les haut-parleurs et les microphones intégrés que l'on trouve dans les ordinateurs portables. À l'aide d'un prototype de virus créé pour les besoins de l'étude, les chercheurs sont parvenus à récupérer des données sensibles (codes, mots de passe) et à les transmettre par la voie des airs à travers plusieurs PC portables. La technique permettrait d'espionner un ordinateur isolé par air gap puis, en passant d'une machine à l'autre, de remonter jusqu'à un terminal équipé d'une connexion Internet afin d'envoyer les informations à un cybercriminel. Certes, le taux de transfert des données n'est pas très élevé (20 bits par seconde) et les contraintes techniques non négligeables, mais la démonstration jette un pavé dans la mare de la sécurité informatique. « Le réseau acoustique utilisé comme technologie de communication furtive représente une menace considérable pour la sécurité informatique et pourrait même remettre en cause celle des systèmes basés sur les micronoyaux », écrivent les auteurs. En effet, les haut-parleurs et les microphones des ordinateurs ne sont pas pris en compte par les techniques de sécurisation des réseaux.

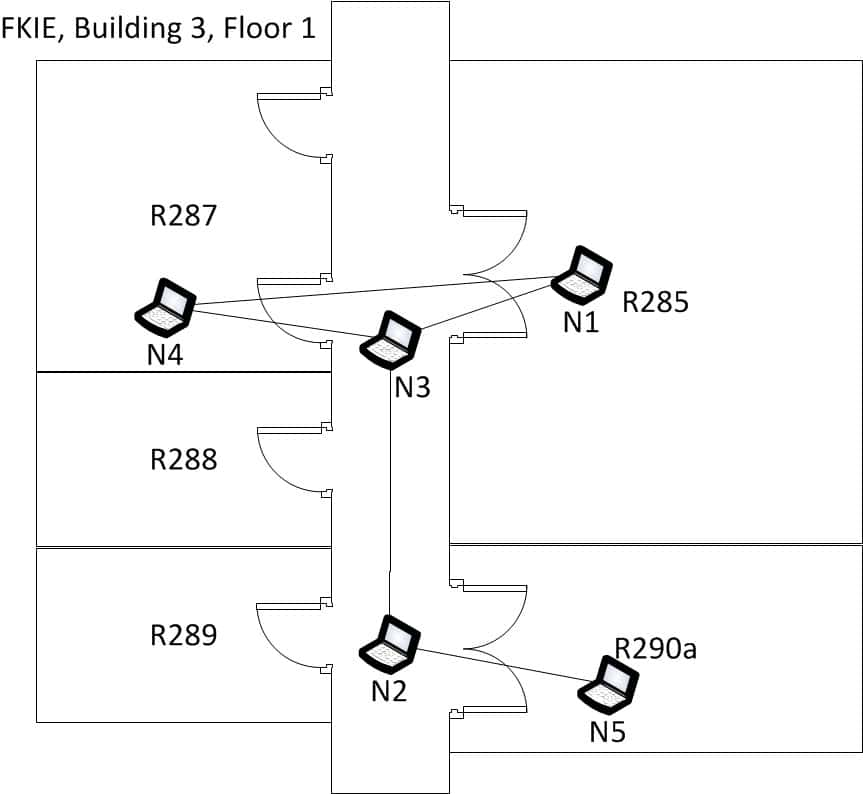

Lors de leurs essais, l’équipe du Fraunhofer FKIE a constaté que le réseau acoustique ne peut fonctionner correctement que si les PC se « voient », afin que les haut-parleurs et les microphones fonctionnent de manière optimale. Cela complique d’autant le déploiement dans un environnement de bureau fait de pièces séparées et de couloirs. © Fraunhofer FKIE

Technologie de réseau acoustique développée par l’armée allemande

Le protocoleprotocole de communication utilisé pour créer ce réseau acoustique est une adaptation d'un système mis au point par l'armée allemande (Bundeswehr) pour les transmissions sous-marines. Il s'agit d'un modemmodem acoustique logiciellogiciel qui utilise l'outil de traitement de signal open sourceopen source GNUGNU Radio. Il émet des ultrasonsultrasons (fréquence supérieure à 20.000 HzHz) imperceptibles à l'oreille humaine. Pour leur étude de faisabilité, les deux chercheurs du Fraunhofer FKIE ont réalisé des tests à partir de plusieurs PC portables Lenovo T400 sur lesquels tournait le système d'exploitationsystème d'exploitation Debian 7.1. Un premier réseau a d'abord été établi avec succès entre deux machines séparées par une distance de 25 m. Les sons émis par les haut-parleurs d'un PC étaient enregistrés par le microphone de l'autre, et vice-versa. Des essais ont ensuite été réalisés avec cinq Lenovo T400, chaque unité servant de relais pour former un véritable réseau acoustique.

Avec cette méthode, la transmission s'est effectuée sur une distance de 19,7 m entre la première et la dernière machine, avec une vitessevitesse de transfert de 20 bits par seconde. Les scientifiques estiment qu'ils pourraient atteindre une portée supérieure en utilisant une fréquence sonore située dans le spectrespectre audible, mais cela compromettrait la furtivitéfurtivité du système. Répondant aux questions de Futura-Sciences, Michael Hanspach indique que ce type de réseau peut fonctionner à partir de n'importe quel système d'exploitation. « Le réseau lui-même est agnostique. L'implantation a été testée seulement sur LinuxLinux, mais les composants logiciels utilisés prévoient la portabilité. Il serait donc parfaitement possible d'adapter le composant réseau à d'autres systèmes d'exploitation. » Il est même possible qu'il puisse être utilisé sur des terminaux mobilesmobiles de type smartphones et tablettes. « Nous ne l'avons pas testé durant notre étude, mais je ne serais pas surpris si cela fonctionnait sans préalable. »

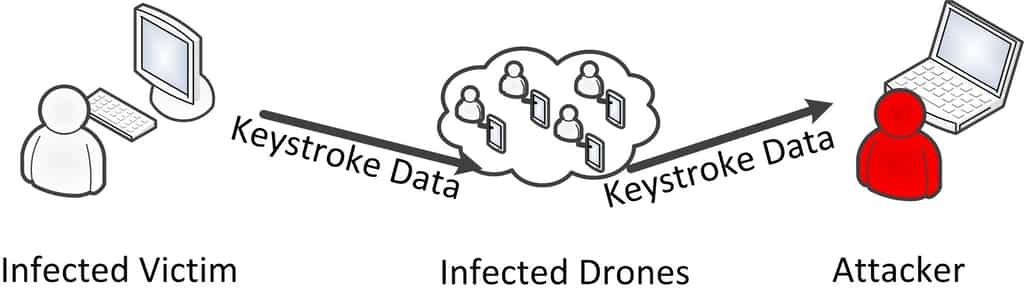

Après avoir démontré la viabilité de leur réseau acoustique, les scientifiques allemands se sont penchés sur sa dangerosité. Pour les besoins de leur étude, ils ont développé un logiciel malveillant qu'ils ont employé pour dérober des données sur un ordinateur, puis les transmettre par la voie des airs à une machine via leur réseau de PC relais. Le malware en question est un keyloggerkeylogger qui enregistre tout ce qu'une personne tape sur son clavierclavier. Si le taux de transfert n'est pas assez élevé pour imaginer dérober des fichiers volumineux, les chercheurs estiment qu'il est suffisant pour récupérer des codes d'accès, des mots de passe ou des clés de chiffrementchiffrement. Et puisque l'on parle de PC portable, il est envisageable qu'un tel système d'espionnage puisse s'activer à différents endroits en fonction des déplacements d'une personne.

Quelle est la dangerosité du virus acoustique ?

Michael Hanspach confirme par ailleurs que le réseau acoustique pourrait aussi être propagé n'importe où dans le monde via un courrier électronique dans lequel serait dissimulé le protocole de communication. L'ouverture du courrier déclencherait l'installation du modem acoustique dans le système d'exploitation. En envoyant ce type de courriel à plusieurs personnes d'une même entreprise, il serait assez aisé de constituer un réseau acoustique à distance. Il faut enfin ajouter que ce système de communication est bidirectionnel. Notre interlocuteur confirme qu'un cybercriminel pourrait s'en servir pour espionner, mais également pour envoyer des commandes. Il infligerait alors des dégâts à une installation physique contrôlée par un ordinateur, comme cela s'est produit avec le ver Stuxnet.

Si la menace agitée par cette étude du Fraunhofer FKIE est à prendre au sérieux, il convient de relativiser un minimum. Plusieurs obstacles techniques rendent la mise en place et le fonctionnement d'un réseau acoustique espion assez complexe. Il faut au préalable que ledit réseau soit installé sur chaque machine et qu'un malware puisse être implanté dans l'ordinateur ciblé. Cela nécessite un accès physique au site, ou bien le recours à des clés USB piégées.

Filtrer les fréquences sonores

Ensuite, dans leur article scientifique, les chercheurs précisent qu'afin que la transmission audio fonctionne correctement, il faut que les ordinateurs soient disposés de manière à se voir l'un l'autre. Impossible d'établir un réseau acoustique en utilisant la réverbération sur les mursmurs et les portesportes si les machines sont enfermées dans des pièces séparées. Il faut également savoir que le réseau acoustique est sensible aux interférencesinterférences provoquées par le corps humain ou les objets qui se trouvent dans son champ d'action. Autant dire qu'il s'accommode mal d'une vie de bureau, avec les va-et-vient du personnel et ses objets, meubles, équipements disséminésdisséminés un peu partout. Cependant, Michael Hanspach estime que « cela ne devrait pas poser trop de problèmes, car les transmissions audio seront simplement réémises ».

Précisons enfin que l'étude propose également une série de contre-mesures destinées à prévenir le déploiement d'une telle technique. La plus radicale consiste à supprimer ou désactiver les composants audio d'un ordinateur, ce qui n'est pas forcément simple ni pratique. L'autre approche recommande d'utiliser des filtres qui bloquent les fréquences sonores qui peuvent servir à créer un réseau acoustique. Une troisième option évoque l'installation d'un composant électronique qui ferait office de système de détection en analysant chaque signal audio entrant et sortant. L'équipe de l'institut Fraunhofer compte poursuivre ses travaux en approfondissant notamment les techniques de protection et la portabilité du système.