Des chercheurs israéliens ont découvert une faille dans la manière dont certains smartphones Samsung gèrent le chiffrement des données. Le problème concerne les modèles Galaxy S8 de 2017 jusqu’au Galaxy S21 de l’année dernière, soit environ 100 millions de smartphones.

au sommaire

Les algorithmes de chiffrement actuels sont robustes et devraient résister à tout, sauf peut-être à un ordinateur quantique. Toutefois, ceci n'est vrai que tant que les clés de chiffrement sont gardées secrètes. Malheureusement, c'est là-dessus que SamsungSamsung a commis un impair. Selon des chercheurs de l’université de Tel Aviv, à cause de failles dans leur conception, il est possible d'extraire les clés de chiffrement de certains smartphones récents de la marque. Ils ont estimé le nombre d'appareils affectés à plus de 100 millions.

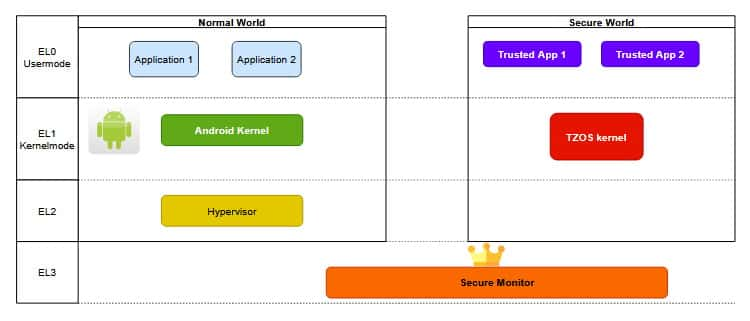

Les smartphones disposent d'un mécanisme matériel appelé TrustZone dans le processeur ARMARM. Celui-ci permet de créer un environnement d'exécution de confiance (TEE), avec son propre système d'exploitation TrustZone Operating System (TZOS), séparé d'AndroidAndroid. C'est celui-ci qui gère les clés de chiffrement, et c'est au constructeur de le mettre en place. Et c'est là que se trouve la faille dans les mobiles Samsung.

La faille se situe au niveau de « blobs » censés protéger les clés

La clé de chiffrement matérielle est communiquée à l'intérieur d'un « blobblob », un élément lui-même protégé par un chiffrement basé sur une clé ainsi qu'un vecteur d'initialisation (IV). Ce vecteur est normalement un chiffre aléatoire, et permet de s'assurer que deux messages identiques soient distincts lorsqu'ils sont chiffrés, évitant ainsi qu'il soit possible d'en extrapoler la clé. Toutefois, sur les mobiles Samsung, ce vecteur est basé sur l'identifiant et des données de l'applicationapplication qui a demandé le chiffrement, ainsi que certaines données de l'environnement Android.

De ce fait, les chercheurs ont pu forcer le système à utiliser le même vecteur, ce qui leur a permis d'accéder au contenu du blob et ainsi obtenir la clé matérielle. Ils ont pu ensuite utiliser cette attaque pour contourner Fido2 WebAuthn, une méthode d'identification cryptographique qui permet d'éviter l'utilisation d'un mot de passe. Ils ont ainsi pu se connecter sur un site protégé par l'application StrongKey sur Android. Ils ont également réussi à contourner la protection de la fonction Secure Key Import, qui permet à un serveur de partager des clés de chiffrement de manière sécurisée avec un appareil Android. Cette fonction est notamment utilisée par Google Pay... La bonne nouvelle est qu'il est nécessaire d'avoir un accès privilégié à l'appareil par un autre moyen (physiquephysique, utilisation d'une autre faille...)) pour obtenir la clé. Toutefois, une fois la clé extraite, elle peut être utilisée sans avoir accès à l'appareil.

La faille contenue dans un code oublié sur les appareils les plus récents

Cette méthode d'attaque fonctionne sur les appareils Samsung Galaxy S8 et S9. Les modèles Galaxy S10, S20 et S21 utilisent une nouvelle version de ce système qui inclut cette fois un numéro aléatoire pour chaque nouveau blob. Toutefois, ceci n'a pas suffi, puisque l'appareil contient encore le code pour la précédente version, et il est possible de forcer son utilisation. Cette même attaque permet donc d'obtenir les clés de chiffrement matérielles sur les derniers appareils Samsung.

Les chercheurs ont signalé la faille initiale auprès du constructeur en mai 2021, et elle a été corrigée en août 2021. Ils ont ensuite signalé la présence du code obsolète dans les modèles plus récents en juillet 2021, et Samsung a publié un correctif en octobre 2021. Toutefois, ce n'est pas parce qu'un correctif est disponible qu'il a été installé sur les smartphones concernés. Les utilisateurs d'appareils Samsung doivent donc s'assurer au plus vite que leurs mobiles sont à jour.