Introduite lors du dernier correctif d’une faille de sécurité, une nouvelle vulnérabilité zero-day permet à un pirate de récupérer les privilèges les plus élevés sur Windows 10 et Windows 11.

au sommaire

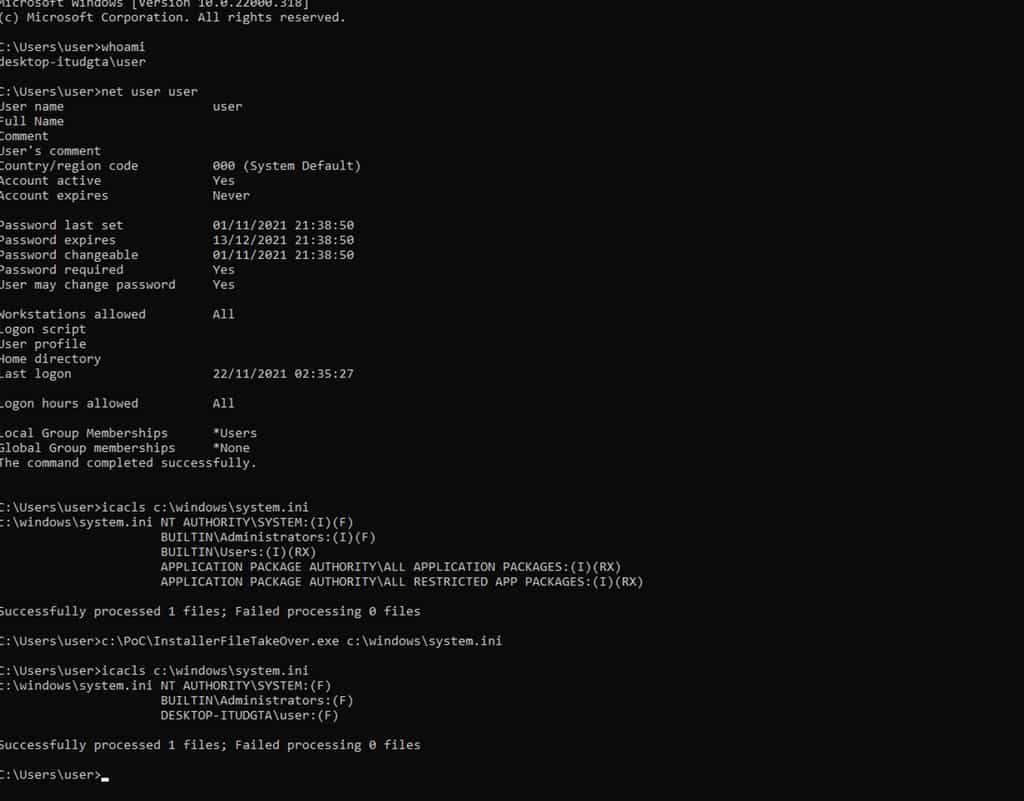

On sait qu'il est indispensable d'appliquer les dernières mises à jour de sécurité de Windows, mais parfois le remède est pire que le mal. C'est précisément le cas de la dernière mise à jour de sécurité de novembre identifiée comme CVE-2021-41379 venant corriger une faille de sécurité. Cette dernière pouvait permettre d'augmenter les privilèges d'un compte afin de prendre le contrôle d'un ordinateur animé par Windows 10Windows 10, Windows 11 et Server. Mais Abdelhamid Naceri, un chercheur en cybersécurité s'est rendu compte qu'avec le correctif de cette vulnérabilité, il est désormais possible d'obtenir plus de privilèges que sur la mise à jour originelle.

En la contournant, il est ainsi possible d'ouvrir l'invite de commande avec le plus haut niveau de privilèges, même sur un ordinateur dont le compte est bridé en mode dit « Standard ». Ce mode ne permet pas normalement à l'utilisateur d'installer quoique ce soit par mesure de sécurité.

Grosse réduction du bug bounty chez Microsoft

Le site BleepingComputer a testé le malware InstallerFileTakeOver déployé par le chercheur, et il n'a effectivement fallu que quelques secondes pour obtenir l'intégralité des privilèges sur un ordinateur dont le compte était réglé en mode Standard. Plus que la découverte de cette vulnérabilité zero-dayzero-day, il y a la manière dont elle a été divulguée. Contrairement à la pratique, le chercheur a décidé de diffuser publiquement sa découverte et sa méthode. Il a justifié son geste en réaction face à la réduction drastique des primes, autrement appelées « bugbug bounty », données aux hackers éthiqueshackers éthiques et qui a été appliquée par MicrosoftMicrosoft en avril 2020. En attendant, malgré la divulgation de cette faille, Microsoft n'a pas encore publié de correctif.