au sommaire

Du jeu pervers à l'escroquerie à grande échelle

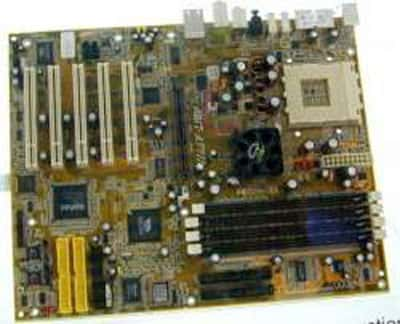

Sans entrer dans le détail du fonctionnement de tous ces vers il faut savoir que certains présentent une grande complexité et des caractéristiques de nuisancenuisance importantes.

Par exemple ils peuvent se comporter en émetteurs massifs de messages (mails bombers) ce qui peut fortement ralentir l'ordinateurordinateur ou saturer la connexion ; ils peuvent installer des chevaux de Troiechevaux de Troie qui permettent à un pirate d'entrer dans l'ordinateur contaminé, ou qui se comportent en espion du clavierclavier (key loggers) enregistrant et envoyant à l'auteur du ver tout ce que vous tapez au clavier (mots de passemots de passe, numéro de carte bancaire...)). Plusieurs d'entre eux peuvent contaminer de proche en proche les réseaux locaux, ou se diffuser par IRCIRC, KAZAA, eMuleeMule... ou encore contaminer des pages Web qui contamineront à leur tour les visiteurs de ces pages. Certains peuvent aussi contaminer des fichiers de programme et le ver s'exécutera au lancement du programme (fonction virus en plus de la fonction ver). Certains sont aussi capables de se mettre à jour automatiquement en contactant des serveursserveurs où les auteurs sont susceptibles de mettre de nouvelles versions.

Pendant longtemps les virus et vers n'ont pas eu d'autres objectifs que de créer des perturbations plus ou moins graves sur les ordinateurs de leurs victimes. Depuis peu ils sont utilisés de façon méthodique pour des délits divers. Ainsi Bugbear contient une liste de plus de 1300 noms de domainesnoms de domaines utilisés par des banques. Si l'ordinateur infecté appartient à un de ces domaines (autrement dit, si c'est un ordinateur bancaire), le ver recherche les mots de passe qui pourraient être dans la mémoire cachemémoire cache ainsi que ceux qui sont tapés au clavier et les envoie vers l'une ou l'autres des adresses d'une liste prédéfinie, où l'auteur du ver pourra les récupérer. Bugbear installe aussi une backdoorbackdoor qui permet à un pirate de lire le contenu du disque durdisque dur, de copier des fichiers, d'acquérir des informations sur le réseau auquel est relié l'ordinateur, d'effacer des fichiers, etc. Il peut aussi se propager spontanément sur le réseau local (mais comme il ne sait pas distinguer dans le réseau une imprimante d'un ordinateur, un des symptômessymptômes possibles est qu'il peut entraîner l'impression d'une suite de caractères incohérents et consommer ainsi jusqu'à 500 pages). Il est capable d'arrêter le fonctionnement de certains pare-feux et de nombreux antivirusantivirus. Bien sûr il s'envoie aussi en masse par mail vers d'autres destinataires.

Mimail, dans ses variantes I, J et P se présente comme un message de Paypal, un organisme de paiement par InternetInternet très connu et invite, pour mettre à jour le compte du destinataire, ou pour bénéficier d'une offre intéressante, à remplir deux formulaires avec toutes les indications concernant la carte bancaire, l'identité personnelle et l'adresse du destinataire. Ces informations sont envoyées en réalité à l'auteur du ver.

Cayam, qui se propage non seulement par mail, mais par P2PP2P utilise un principe comparable en se faisant passer pour eBay, un site d'enchères très connu d'Internet.

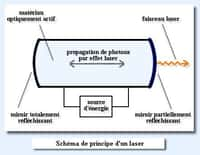

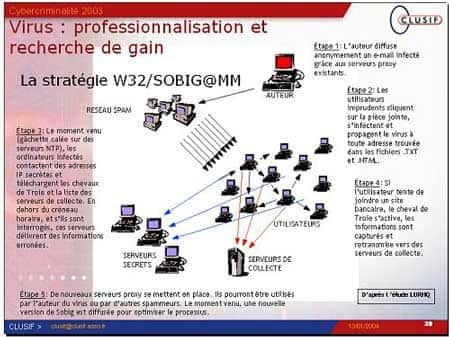

Sobig se comporte de manière assez complexe et comporte diverses versions (de a à f à la date de la rédaction de ce dossier). La stratégie de Sobig.e est représentée dans le schéma suivant :

Cliquez pour agrandir

On retiendra que Sobig est capable de capturer de informations confidentielles quand un ordinateur infecté se connecte à certains sites bancaires et qu'en outre il installe sur les ordinateurs infectés des proxyproxy clandestins (programmes servant de relais vers Internet qui permettent de masquer l'origine et l'identité de celui qui les utilise). Le pirate peut donc disposer de milliers de proxy dont il aura recueilli la liste, et par lesquels il pourra diffuser du spamspam de façon complètement anomyme. Selon certaines sources les 2/3 des spams sont actuellement diffusés par le biais de proxy créés par des vers ou virus.

Et la suite

Ce dossier sera probablement dépassé dans les mois (ou semaines) suivant sa parution. En effet des mécanismes qu'on n'avait même pas imaginés il y a peu d'années sont couramment utilisés par les malwaresmalwares actuels. De nouveaux mécanismes seront sans doute rapidement inventés et, si votre ordinateur est bien protégé aujourd'hui, il ne le sera probablement plus bientôt. Mais l'expérience montre qu'il y a tellement d'ordinateurs dont les systèmes et les programmes ne sont pas mis à jour, et tellement d'utilisateurs imprudents, que les vieilles recettes vont certainement être exploitées longtemps.

Plusieurs nouveaux virus ou vers apparaissent chaque semaine. Pour vous tenir informés vous pouvez regarder les actualités de Futura-sciences (et utiliser le moteur de recherches pour retrouver les news passées). N'oubliez pas enfin qu'il existe sur Futura-sciences un forum informatique où vous pourrez poser toutes les questions si vous rencontrez un problème, ou simplement si vous avez besoin d'un conseil.

Tous les éditeurs d'antivirus ont une base de donnée décrivant les divers virus, mais c'est souvent complexe et rarement en français. Des descriptions plus simples dans notre langue peuvent être trouvées ici :

L'abonnement gratuit aux deux listes de diffusion de ce site est également recommandé.

On peut lire le rapport du Clusif ici :

https://www.clusif.asso.fr/fr/production/ouvrages/type.asp?id=CYBER-CRIMINALITE

en particulier les pages 23-41

Le point préoccupant souligné par ce rapport est la criminalisation de ces procédés d'attaque. Le monde des vers et des virus passe des mains de programmeurs pervers à celui de milieux troubles cherchant à détourner des informations sensibles, à faire de l'escroquerie à la carte bancaire, ou à utiliser des milliers d'ordinateurs pour diffuser des spams douteux ou franchement condamnables de façon totalement anonyme. Il est probable que cette tendance va s'aggraver dans les mois qui viennent. Comme personne ne souhaite se rendre complice, même involontairement, d'un délit ceci signifie qu'utiliser et mettre à jour son antivirus, utiliser correctement un pare-feux, ne sont plus uniquement une affaire de choix et de confort personnel, mais engage notre responsabilité à l'égard d'autrui (de la même manière que conduire une voiturevoiture dont les freins ou la direction sont en mauvais état met en danger la vie des autres automobilistes).