au sommaire

Un peu plus d'une semaine après le début de la cyberattaque du rançongiciel WannaCry qui a semé une panique mondiale en infectant plus de 300.000 ordinateurs dans 150 pays, les experts en sécurité commencent à y voir plus clair. Ils ont fait quelques découvertes étonnantes à propos de ce qui est considéré comme la plus importante attaque par ransomware de l'histoire de l'informatique.

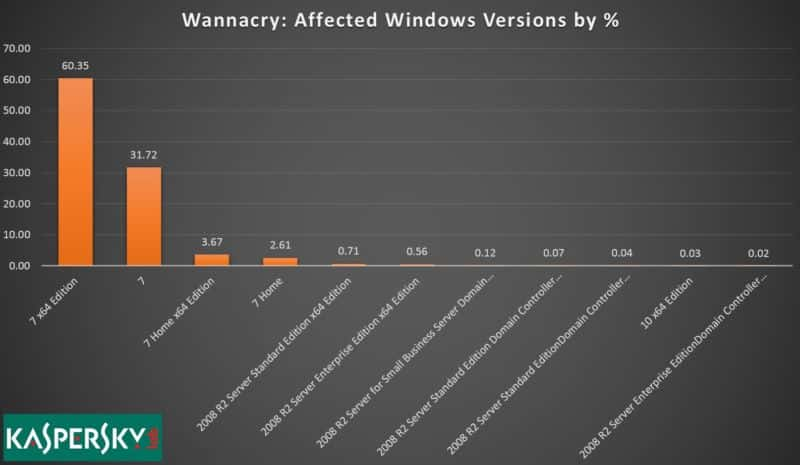

La nouvelle assurément la plus étonnante est que la version de Windows la plus touchée par WannaCry est Windows 7Windows 7. Or, au début de l'affaire, c'est le bon vieux Windows XPWindows XP qui a été incriminé. On reprochait aux entreprises les plus durement touchées par le rançongiciel de persister à utiliser des systèmes informatiques basés sur cet OS pour lequel MicrosoftMicrosoft a cessé de diffuser des mises à jour de sécurité il y a trois ans.

Au passage, l'éditeur, qui, étant donné les circonstances, a tout de même diffusé un correctif de sécurité pour Windows XP, en a profité pour souligner que les utilisateurs de sa dernière version Windows 10 n'avaient rien à craindre... Cependant, il s'avère que la réalité est tout autre. Selon le spécialiste des solutions de sécurité Kaspersky Lab, plus de 98 % des PC infectés par WannaCry tournaient sous Windows 7.

Selon les chiffres récoltés par Kaspersky Lab, Windows 7 est très largement la principale victime du rançongiciel WannaCry. © Kaspersky Lab

Windows 7 est la version la plus utilisée dans le monde

Rappelons que Windows 7 est la version de l'OS Microsoft la plus populaire à ce jour avec plus de 48,5 % de parts d'utilisation (source Netmarketshare). Les machines les plus durement touchées (plus de 60 %)) utilisent la version 64 bits de Windows 7 qui équipe principalement des systèmes d'entreprises d'administrations. Le reste (38,7 %) concerne des ordinateurs utilisant les versions domestiques de Windows 7.

Et Windows XP dans tout cela ? Kaspersky Lab juge sa part « insignifiante ». Précisons toutefois que ce constat est basé sur l'analyse de PC équipés d'un logiciel antivirus Kaspersky. Il est cependant corroboré par BitSight (plateforme qui évalue l'efficacité de la sécurité informatique des entreprises), selon qui 67 % de ordinateurs répertoriés dans son réseau et touchés par WannaCry tournaient sous Windows 7.

Justice est donc rendue à Windows XP si l'on peut dire. Reste que cela n'enlève rien à la vulnérabilité potentielle de cette version ancienne de Windows qui n'est plus couverte par les mises à jour de sécurité et qu'il vaut mieux éviter d'utiliser sur des ordinateurs contenant des données importantes.

WannaCry a exploité les ports SMB ouverts

Par ailleurs, on a également appris plus précisément de quelle manière WannaCry s'est propagé aussi rapidement. Contrairement à ce qui a été dit au départ de l'attaque, la diffusiondiffusion massive du rançongiciel ne s'est pas faite via des courriels piégés. D'après les constatations de l'éditeur Malwarebytes, l'infection initiale s'est répandue par le biais d'un outil qui scanne InternetInternet pour repérer les ordinateurs ayant un port SMB (Server Message Block) ouvert.

SMB est un protocoleprotocole qui permet de partager des fichiers et des périphériques entre des PC Windows. Généralement utilisé sur des réseaux locaux, il possède un mode serveurserveur qui permet de s'en servir sur Internet. Or, de nombreuses attaques informatiquesattaques informatiques se basent sur l'ouverture par défaut de ce mode serveur pour s'infiltrer dans les systèmes. C'est ainsi qu'a fonctionné WannaCry qui, une fois entré dans un réseau informatiqueréseau informatique, a la capacité de se propager automatiquement aux PC connectés.

Au final, il ressort assez clairement que les entreprises victimes de ce virus n'ont pas forcément des systèmes informatiques obsolètes. En revanche, elles ont négligé les mises à jour de sécurité et des règles de protection élémentaires (fermeture des ports SMB) qui auraient pu leur éviter de subir la loi de WannaCry.

Ce qu’il faut savoir sur le ransomware qui secoue le monde

Article initial de Marc ZaffagniMarc Zaffagni, paru le 15/05/2017

Une attaque informatique massive a frappé des hôpitaux, de grandes entreprises et des administrations un peu partout dans le monde. À l'origine, un rançongiciel surnommé WannaCry qui se propage sur des ordinateurs Windows non mis à jour et chiffre le contenu des disques dursdisques durs. Les victimes doivent s'acquitter d'une rançon en bitcoinbitcoin pour récupérer leurs données.

WannaCry, WannaCrypt, WanaCrypt0rWanaCrypt0r, WCry, Wana Decrypt0r. Voici tous les surnoms du rançongiciel (ransomware) qui sème une pagaille planétaire depuis la fin de la semaine dernière. Ce virus est à l'origine de ce qui est d'ores et déjà considéré comme l'attaque informatique par ransomware la plus importante jamais connue. Selon le dernier pointage effectué dimanche par Europol, WannaCry aurait fait plus de 200.000 victimes à travers 150 pays. Et il est probable que ces chiffres soient revus à la hausse dans les heures et les jours qui viennent alors que des millions de salariés, d'entrepreneurs et de fonctionnaires reprennent le travail derrière leurs ordinateurs.

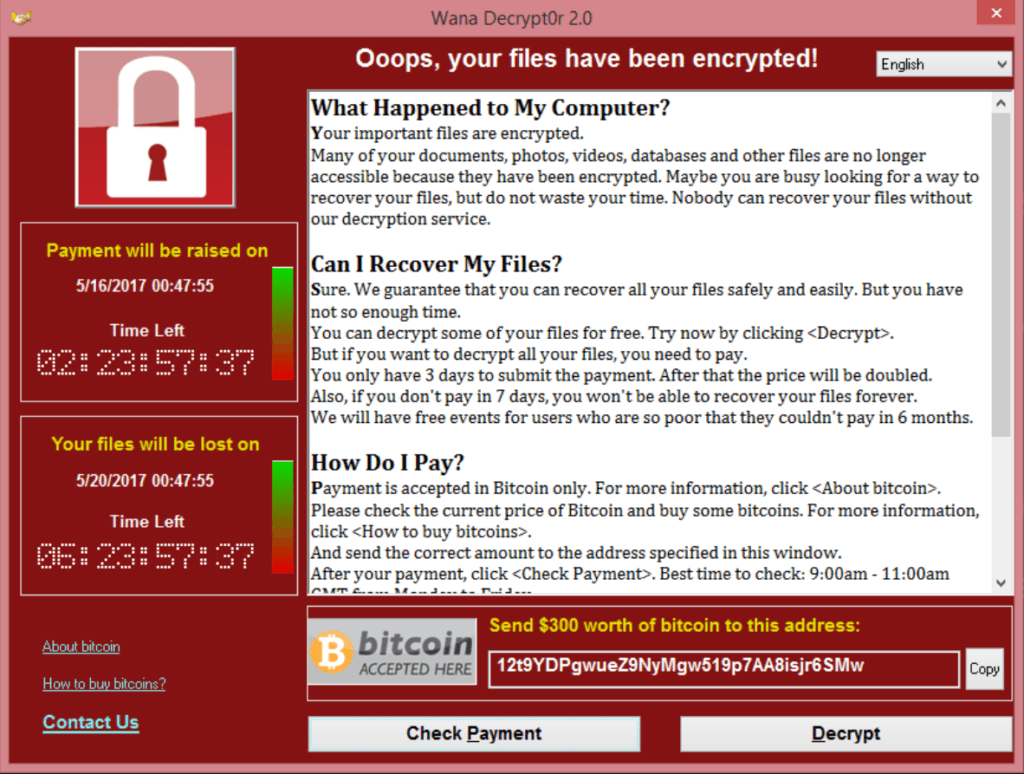

Que fait WannaCry et à qui s'attaque-t-il ? Ce rançongiciel se propage via des campagnes de phishingphishing qui consistent à envoyer des courriels par millions contenant une pièce jointe infectée. Dès qu'une victime ouvre le document, le virus s'installe sur sa machine et chiffre les données que contient le disque dur. Pour les récupérer, il faut alors s'acquitter d'une rançon équivalente à 270 euros payables en bitcoins. La rançon est doublée si elle n'est pas payée sous trois jours. Et passé sept jours, si aucun paiement n'a été effectué, les données sont supprimées. Mais là où WannaCry est particulièrement redoutable, c'est qu'il peut se répandre sur l'ensemble d'un réseau informatique à partir d'un seul ordinateur infecté.

L’usine Renault de Douai à l’arrêt à cause de WannaCry

Ce qui rend cette attaque si marquante, c'est qu'elle a eu immédiatement des répercussions directes dans la vie réelle. Au Royaume-Uni, le système de santé, le National Health Service, a été fortement touché, entrainant la paralysie des systèmes informatiques de 45 hôpitaux. Certains établissements ont même été contraints de différer des interventions chirurgicales et de dérouter des ambulances. En France, le constructeur automobileautomobile Renault a été impacté par WannaCry sur plusieurs de ses usines et le site de Douai était à l'arrêt ce lundi. En Allemagne, les panneaux d'affichage du réseau ferroviaire de la Deutsche Bahn diffusaient le message de rançon du virus.

On rapporte aussi des perturbations sur le système bancaire ainsi que dans plusieurs ministères en Russie tandis qu'aux États-Unis, c'est le transporteur FedEx qui dit avoir été touché. En Espagne, l'opérateur de téléphonie mobilemobile Telefónica a confirmé faire partie des victimes de WannaCry. Ce dernier a également sévi dans des écoles, des universités et des hôpitaux à travers l'Asie.

WannaCry est né d’une faille Windows exploitée par la NSA

Mais d'où vient ce logiciel malveillantlogiciel malveillant ? WannaCry profite d'une faille de sécurité dans le système d'exploitationsystème d'exploitation Windows dont la National Security Agency (NSA), l'agence de renseignement des États-Unis, avait connaissance et se servait dans le cadre de ses opérations de surveillance électronique sous le nom de code « EternalBlue ». En mars dernier, Microsoft a publié un correctif de sécurité (MS17-010) pour toutes les versions de Windows concernées.

Problème, bon nombre de grandes entreprises et d'administrations n'ont pas appliqué cette rustine avec diligence car dans pareil cas, leurs services informatiques doivent d'abord tester les patchs afin de s'assurer qu'ils ne risquent pas de créer de conflits sur leur réseau. Or, en avril, un groupe de hackers nommé The Shadow Brokers a rendu publics une série d'outils d'espionnage de la NSA, dont EternalBlue. Les cybercriminels n'avaient plus alors qu'à se servir de ces informations pour créer le rançongiciel WannaCry.

Voici une capture d’écran du message que les victimes du ransomware WannaCry voient apparaître sur leur ordinateur infecté. Un compte à rebours leur laisse trois jours pour payer les 270 euros en bitcoins avant que la rançon ne soit doublée. Au bout de sept jours, les données sont effacées. © WannaCry, DP

Quels sont les ordinateurs vulnérables ?

Selon le bulletin d'alerte émis par le CERT-FR, sont affectés :

- Les systèmes d'exploitation Windows vulnérables et en réseau maintenus par l'éditeur sur lesquels le correctif MS17-010 n'aurait pas été installé ;

- les systèmes d'exploitation Windows vulnérables obsolètes et en réseau (Windows XP, Windows Server 2003, Windows 8Windows 8, Windows VistaWindows Vista, Windows Server 2008, WES09 et POSReady 2009) sur lesquels le correctif KB4012598 n'aurait pas été installé ;

- tous les systèmes d'exploitation Windows sur lesquels un utilisateur ouvrirait la pièce jointe malveillante.

Face à la gravitégravité de la situation, Microsoft a relancé ses mises à jour de sécurité pour les versions de Windows concernées tout en assurant que les utilisateurs de Windows 10 n'étaient pas ciblés par cette attaque. La principale recommandation est d'effectuer ces mises à jour de sécurité sans délai et de faire preuve de la plus grande prudence face à des courriels contenant des pièces jointes. Par ailleurs, une sauvegardesauvegarde régulière des données sur un système de stockage externe et/ou un service cloud permet de restaurer les données piratées sans avoir à payer la moindre rançon.

Qui se cache derrière WannaCry ?

Pour le moment, on ignore l'identité du ou des responsables de cette cyberattaque. L'enquête s'avère ardue car les paiements en bitcoin sont intraçables et les victimes vraisemblablement peu enclines à témoigner. La seule note positive vient de la découverte accidentelle d'un chercheur en sécurité britannique qui a permis de ralentir fortement la propagation du virus. Il s'avère que ce ransomware a été conçu pour systématiquement contacter un nom de domainenom de domaine figurant dans son code sourcecode source.

En observant ledit code, l'expert, qui communique sur TwitterTwitter via le pseudonyme @MalwareTechBlog, a eu l'idée de déposer le nom de domaine afin de pouvoir collecter et analyser le trafic qu'il générait. Or, il se trouve que pour que le virus fonctionne, il fallait que ce nom de domaine reste libre. Son acquisition a en quelque sorte enclenché une procédure de protection qui a eu pour effet de ralentir l'infection. Néanmoins, des variantes du virus n'ont pas tardé à apparaître. En France, le parquetparquet de Paris a ouvert une enquête et confié l'investigation à l'Office central de lutte contre la criminalité liée aux technologies de l'information et de la communication (OCLCTIC).

Ce qu’il faut

retenir

- Le ransomware WannaCry a principalement touché les ordinateurs sous Windows 7.

- Le virus a fait plus de 300.000 victimes dans 150 pays, dont la France.

- La faille de sécurité, corrigée en mars par Microsoft, était précédemment exploitée par la NSA.

- Pour se propager, le logiciel malveillant s’est servi du protocole de communication en réseau Server Message Block (SMB).