au sommaire

Depuis deux jours, le monde est secoué par une nouvelle attaque informatiqueattaque informatique par rançongiciel (ransomware)), quelques semaines seulement après l'épisode WannaCry. Inspiré partiellement du ransomware Petya qui avait sévi en mars 2016 mais disposant de ses propres caractéristiques, ce nouveau fléau a reçu plusieurs surnoms dont les plus populaires sont PetyaPetya, NotPetya, Petrwrap ou ExPetr.

En l'espace de quelques heures, plusieurs milliers d'ordinateurs sous Windows ont été touchés dans 65 pays. L'Ukraine et la Russie ont été les plus affectées (respectivement 60 et 30 % des infections). Mais le virus s'est répandu en Allemagne, en Belgique, en Espagne, en France, aux Pays-Bas, au Royaume-Uni ainsi qu'au Brésil, en Inde, aux États-Unis ou encore en Australie.

Comme WannaCryWannaCry, Petya ou NotPetya s'en prend principalement à des entreprises auxquelles il tente d'extorquer de l'argentargent. Parmi les victimes du rançongiciel figurent de très grandes sociétés un peu partout dans le monde : les compagnies russes Rosneft (pétrolepétrole) et Evraz (mine et sidérurgie), le géant du transport maritime et de la logistique Maersk, le groupe agroalimentaire Mondelez (États-Unis), l'agence de marketing WPP (Royaume-Uni), le transporteur TNT (Pays-Bas) mais aussi la firme pharmaceutique Merck.

De grandes entreprises françaises touchées

En Ukraine, ce sont des banques, des sociétés et des administrations qui ont été fortement touchées. Le système de surveillance des radiations de la centrale nucléairecentrale nucléaire de Tchernobyl s'est retrouvé hors service, obligeant le personnel sur place à se servir de compteurs manuels.

Des entreprises françaises de premier plan ont également été touchées : Saint-Gobain, le groupe Auchan, la banque BNP Paribas, mais aussi la SNCF ainsi que Verallia (emballages alimentaires en verre). Malgré cette propagation internationale, il semblerait que Petya visait d'abord l'Ukraine que les experts considèrent comme l'épicentreépicentre de l'attaque. Selon les constatations de Microsoft, Petya s'est propagé via la mise à jour d'un logiciel de comptabilité d'origine ukrainienne MEDoc. Mais il existe vraisemblablement d'autres vecteurs d'infection tels que des courriels et des pages Web piégées.

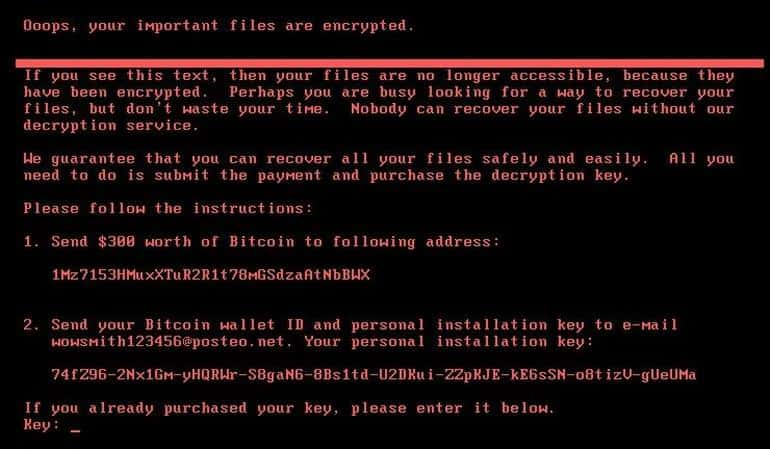

Voici une capture d’écran du message qui apparaît sur les ordinateurs infectés par le rançongiciel Petya. © Symantec

Par ailleurs, des experts des sociétés de sécurité informatique Comae Technologies et Kaspersky Lab ont analysé le rançongiciel et sont parvenus à la conclusion que Petya ne serait pas un ransomware mais un « wiper », un logiciel malveillantlogiciel malveillant dont le seul but est de détruire purement et simplement les données et de rendre les systèmes inopérants. Autrement dit, les victimes n'ont aucune chance de récupérer leurs données.

Les spécialistes en veulent pour preuve le fait que l'adresse E-mail fournie dans le processus de paiement de la rançon a été désactivée par le fournisseur Posteo et qu'aucune alternative n'a été mise en place. Au total, depuis le début de l'attaque, le montant total de l'extorsion se monte à l'équivalent de 9.000 euros, une somme dérisoire au vu du profil des victimes et de l'ampleur de l'attaque.

L’Otan va considérer l’espace cyber comme un domaine militaire

Pour Matt Suiche de Comae Technologies, Petya est un leurre pour détourner l'attention des médias sur de groupes de hackers nébuleux et ainsi masquer la trace d'un commanditaire étatique. « Les ransomware ainsi que les hackers sont en train de devenir les boucs émissaires d'assaillants œuvrant pour des États-nations. Petya est un wiper, pas un ransomware », écrit-il sur Twitter.

Mais alors, quel État serait derrière cette cyberattaque ? L'Ukraine n'a pas tardé à dénoncer un acte perpétré par la Russie, sans pour le moment apporter de preuves concrètes pour étayer ses accusations. Rappelons que le pays a déjà été victime d'une attaque informatique qui visait son réseau électriqueréseau électrique fin 2015 et attribuée à Moscou.

Bien que le flou demeure sur les origines et les motivations de cette opération, la possible implication d'un État a fait réagir Jens Stoltenberg, le secrétaire général de l'Otan. S'exprimant devant la presse, il a annoncé que désormais, une cyberattaque pouvait justifier l'invocation de l'Article 5 du Traité de l'Atlantique Nord qui stipule qu'une attaque contre un pays membre est une attaque contre tous. Un processus a été engagé pour faire en sorte que l'espace cyber soit considéré comme un domaine militaire au même titre que les espaces terrestres, aériens et maritimes.

Le saviez-vous ?

Une fois installé, le ransomware Petya s’empare des données que contient le disque dur en utilisant un chiffrement fort AES 128 et RSA 2048 puis il provoque un redémarrage de la machine dont il prend le contrôle total. Un message s’affiche alors sur l’écran de la victime pour lui réclamer une rançon de 300 dollars (263 euros au cours actuel) payables en bitcoin. À partir du moment où il a pu infecter un PC Windows, le virus va chercher à se propager aux autres machines présentes sur le réseau informatique.

Pour cela, Petya se sert de deux outils développés par la National Security Agency (NSA), l'agence de renseignement des États-Unis, pour exploiter des failles de sécurité Windows : EternalBlue (déjà utilisé par WannaCry) et EternalRomance. La brèche en question concerne le protocole SMB qui permet de partager des fichiers et des périphériques entre des PC Windows. Si Microsoft a bien publié des correctifs pour ces failles, ils n’ont pas été forcément installés par les clients.

Mais Petya a d’autres cordes à son arc puisqu’il est aussi capable de trouver des identifiants et mots de passe administrateur grâce auxquels il pourra se diffuser plus largement sur un réseau. Et si cela ne fonctionne pas, il peut aussi proliférer via les ports de communication TCP 139 et 445.

Ce qu’il faut

retenir

- Le rançongiciel Petya ou NotPetya est beaucoup plus sophistiqué que WannaCry.

- Il a touché de grandes entreprises à travers le monde dont Saint-Gobain, BNP Paribas et la SNCF en France.

- L’épicentre de l’attaque est situé en Ukraine et des experts en sécurité estiment qu’il s’agit d’une cyberattaque déguisée menée en sous-main par un État.