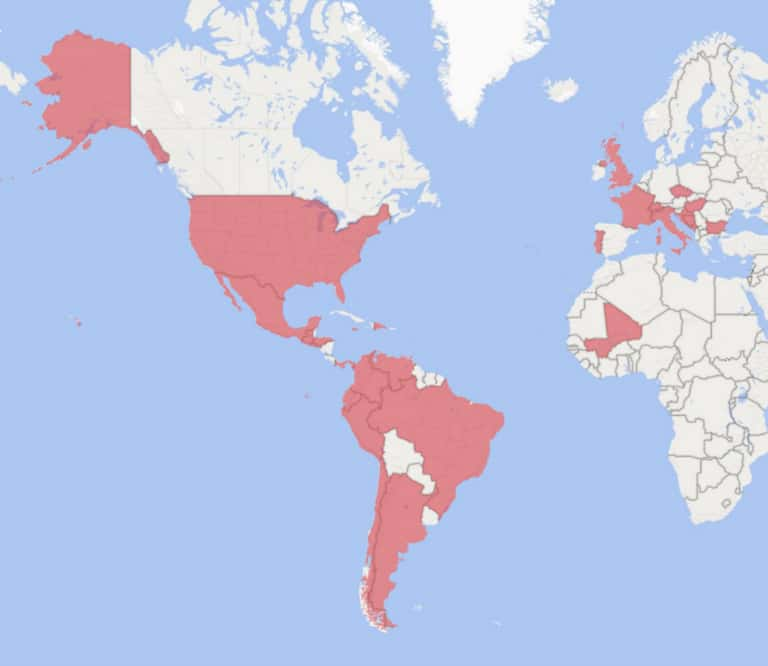

Microsoft a pris le contrôle de nombreux sites Web utilisés par un groupe de hackers soutenu par le gouvernement chinois. Ils permettaient de mener des attaques pour cyberespionner des organisations dans 29 pays, dont les États-Unis.

au sommaire

C'est une belle prise et surtout un affaiblissement au moins temporaire pour un groupe de hackers chinois soutenu par Pékin. La Digital Crimes Unit (DCU), le laboratoire de cybersécurité de MicrosoftMicrosoft est parvenu à prendre le contrôle des sites Web qui permettaient à ces hackers de mener des attaques ciblées vers 29 pays. La société a agit avec l’autorisation du tribunal fédéral de Virginie aux États-Unis pour mener cette action. Le groupe visé est connu sous l'appellation Nickel chez Microsoft. Ce groupe, qui agit de façon ciblée dès que les intérêts géopolitiques de Pékin sont concernés, était suivi de près par Microsoft depuis 2016.

Très actif, il mène des attaques sophistiquées à l'aide de malwares difficiles à détecter, ce qui leur permet de s'introduire longtemps et discrètement dans les réseaux visés. La charge viralecharge virale sert généralement à surveiller les données du réseau et à les collecter. Autrement dit, il s'agit d'espionnage. Leurs points d'entrées sont les classiques campagnes de phishing ciblées, des services de VPN détournés, ou encore des vulnérabilités de Microsoft Exchange ou SharePoint. Selon la firme américaine, sur ce dernier point, les pirates n'exploitaient que d'anciennes failles non colmatées par les utilisateurs de ces services.

Prendre le contrôle des sites Web de compromission est une stratégie classique et systématiquement gagnante... quand on y parvient. C'est avec cette méthode que les cybergendarmes français étaient arrivés à faire tomber l'un des plus gros réseaux de botnets au monde, comme Futura l'avait relaté lors d'un reportage sur le Forum international de la Cybersécurité à Lille.

Affaiblir et ralentir la menace

En ayant la main sur ces sites, le trafic est redirigé vers les serveurs sécurisés de Microsoft et la menace est écartée. Par ailleurs, l'examen du lien entre les sites et NickelNickel permet d'en savoir plus sur les activités du groupe, mais cela n'empêchera pas les hackers de mener de nouvelles actions de piratage. Ils sont en revanche contraints de créer de nouvelles infrastructures sur lesquelles s'appuyer pour mener de futures attaques.

Cette manœuvre n'est pas inédite pour Microsoft. Lors de 24 missions, le DCU aurait ainsi neutralisé plus de 10.000 sites Web malveillants. Un chiffre auquel il faut ajouter 600 autres sites exploités, quant à eux, par des acteurs étatiques, c'est-à-dire des hackers liés de près aux autorités gouvernementales. La firme a aussi protégé plus de 600.000 sites Web qui auraient pu être corrompus par les cybercriminels pour mener leurs actions de piratage.

Pour ce qui est du nom « Nickel », il faut savoir que Microsoft donne toujours des noms de minérauxminéraux ou d'éléments chimiqueséléments chimiques pour identifier les gros groupes de hackers proches d'un État. Il s'agit donc de Nickel pour ce groupe, mais l'on trouve aussi BaryumBaryum toujours pour la Chine, ou encore StrontiumStrontium (Russie), PhosphorePhosphore (Iran), et ThalliumThallium (Corée du Nord)).

Chez d'autres sociétés de sécurité, Nickel est identifié sous le nom de Vixen Panda, Royal APT, Playful Dragon, Ke3chang, ou sous la nomenclature APT15. Le groupe s'est spécialisé dans le cyberespionnage d'organisations issues des secteurs privé et public, notamment des organisations diplomatiques et des ministères en Amérique, dans les Caraïbes, en Europe et en Afrique.