Une cyberattaque massive attribuée à un groupe de pirates soutenus par le gouvernement chinois cible de grosses entreprises pour les espionner. Toutes les sociétés visées ont des liens avec le Japon....

au sommaire

Le spécialiste en cybersécurité Symantec a découvert une vaste campagne de piratage ciblant des réseaux d'entreprises occidentales. L'attaque est attribuée à un groupe de pirates connu depuis 2009 et identifié sous l'appellation d'APT10. APT, signifie menaces persistantes avancées et c'est l'appellation générique que l'on donne aux groupes de pirates très organisés, menant souvent leurs attaques sur plusieurs mois, voire plusieurs années. Pour y parvenir, ils sont bien souvent financés par les États. Dans le cas d'APT10, des liens clairs ont déjà été établis avec le gouvernement chinois. Appelé Cicada par Symantec, ce groupe a été également baptisé Stone Panda, Menupass Team, ou Cloud Hopper par d'autres entreprises de cybersécurité. Il se distingue par l'utilisation de techniques pas forcément sophistiquées mais bien souvent réalisées sur mesure pour atteindre des cibles précises.

Dans le cas de cette campagne, les pirates ont utilisé un outil baptisé Zerologon. Il s'agit d'une vulnérabilité impactant les serveurs Windows. Elle permet de donner des privilèges d'administrateur aux pirates et de prendre le contrôle du serveur. Si cette faille a été corrigée en août par MicrosoftMicrosoft, bon nombre d'entreprises n'ont toujours pas réalisé les mises à jour. Et comme toujours, c'est sur ce genre de carencecarence que comptent les pirates.

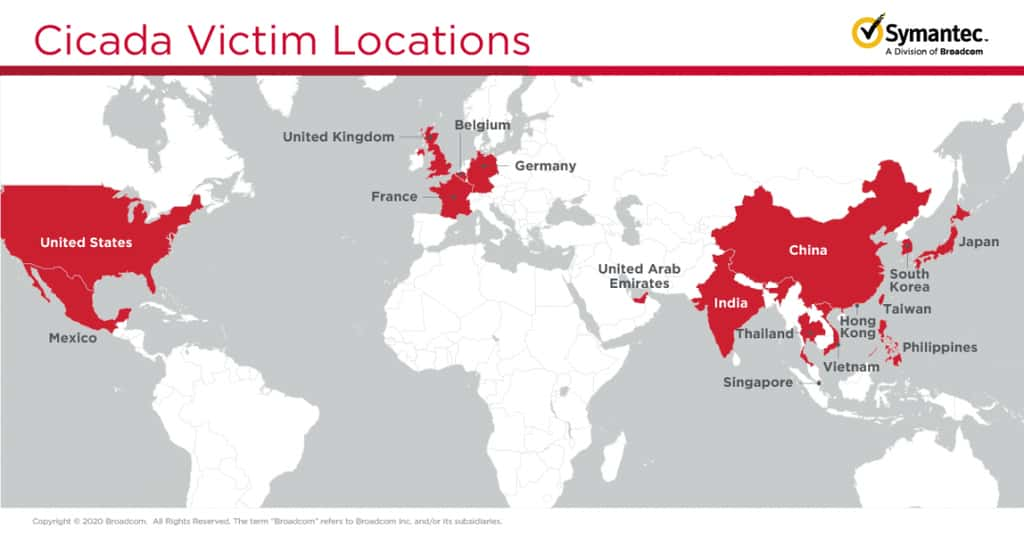

APT10 est bien connu pour son attention à cibler les entreprises japonaises. Mais cette fois, ce sont les entreprises situées aux États-Unis, en France, au Royaume-Uni, en Allemagne, en Belgique et aussi aux Émirats Arabes Unis, qui sont visées. On trouve également des victimes dans certains pays d’Asie (Inde, Thaïlande, Philippines, Japon...)) et même en Chine ! En plus des secteurs industriels ou de productions (textile, pharmaceutique...) et des gouvernements, la cible préférentielle tournait essentiellement autour de l'industrie automobileautomobile. Dans tous les cas, les entreprises étaient systématiquement liées de près ou de loin à des sociétés japonaises. L'objectif consistait essentiellement à dérober des données et à surveiller les activités. Autrement dit, il s'agit essentiellement d'espionnage industriel.

La signature d'une attaque menée par un État !

Les machines compromises lors des attaques découvertes par Symantec étaient des contrôleurs de domaine et les serveurs de fichiers. Symantec a également pu vérifier que des bases de données et des fichiers ont été récupérés par les pirates. Côté sophistication, ces derniers exploitent donc la faille Zerologon qui vient duper le système d'authentification pour se connecter au réseau de l'entreprise. En plus de cela, ils utilisent le remplacement de DLL légitimes du serveur par des équivalents malveillants.

C'est ainsi qu'ils passent sous les radars des systèmes de protection. En plus du mode opératoire, même s'il est toujours possible de douter en cas de cyberattaque, des traces permettant de signer l'attaque et de la relier à APT10 ont été trouvées dans le code malveillant et notamment au niveau des DLL. Et surtout, un tel ciblage de grandes organisations dans de vastes zones géographiques de façon simultanée requiert des moyens colossaux que seuls les groupes soutenus par des États peuvent commettre. Les entreprises impactées ont été prévenues et les autorités leur ont demandé d'appliquer les mises à jour de sécurité dans les plus brefs délais.

Ce qu’il faut

retenir

- Des piratages massifs touchent de grandes organisations ayant des liens avec le Japon.

- Des indices montrent qu'elles proviennent d'un groupe de pirates lié au gouvernement chinois.

- La cyberattaque exploite une faille de serveurs Windows dont le correctif n'a pas été déployé par les entreprises touchées.