Des chercheurs ont réussi à mettre au point une attaque qui permet d’identifier les visiteurs anonymes d’un site Web. La technique, qui contourne toutes les protections mises en place par les navigateurs, peut être lancée sans que l’internaute ne se rende compte que son identité a été exposée.

au sommaire

Il existe de nombreux outils pour protéger sa vie privée sur le Web, comme les VPN pour cacher son adresse IP. Le navigateur Tor, par exemple, utilise un réseau décentralisé et va même jusqu'à imposer une taille de fenêtrefenêtre à l'ouverture pour empêcher les sites d'utiliser les dimensions pour identifier un ordinateur. Toutefois, même avec toutes ces précautions, il n'est pas toujours possible de protéger sa vie privée.

Des chercheurs du New Jersey Institute of Technology, aux États-Unis, ont découvert une méthode qui permet d'identifier des internautes grâce à leurs profils sur les grandes plateformes et réseaux sociauxréseaux sociaux. Concrètement, il ne s'agit pas de découvrir l'identité d'un internaute lambda, mais de confirmer la visite de quelqu'un dont le compte est déjà connu.

L’attaque s’appuie sur le partage de contenus des grandes plateformes

Pour commencer, il est nécessaire d'être propriétaire d'un site Web. Cela pourrait être un site géré par des pirates, ou par exemple un forum anonyme dont les forces de l'ordre auraient pris le contrôle. Cette attaque est quelque peu détournée, et se base entièrement sur des fonctions de partage de contenus sélectifs des sites comme FacebookFacebook, TwitterTwitter, TikTokTikTok, mais aussi YouTubeYouTube et Dropbox et bien d'autres. Les gérants du site doivent donc avoir une liste de suspects, dont ils connaissent au moins un compte en ligne.

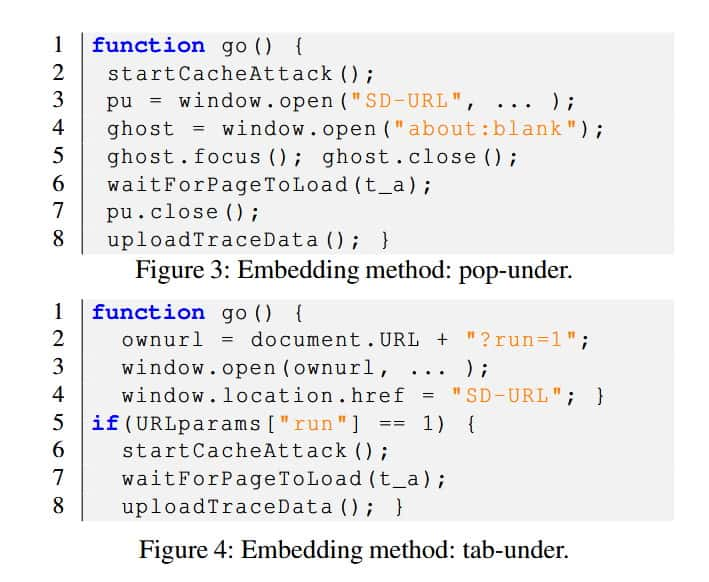

L'attaque consiste à créer une publication, soit limitée à une ou plusieurs personnes dans cette liste, soit publique mais interdite à ces mêmes personnes. Cela fonctionne dans les deux sens. Il ne leur reste plus qu'à partager la publication sur leur site. Les navigateurs ont des protections mises en place pour empêcher le propriétaire du site de savoir si les visiteurs ont pu voir le contenu. Toutefois, et c'est le point central de cette attaque, ils peuvent avoir des informations sur le fonctionnement de la mémoire cache du processeur.

Une attaque qui utilise le temps d’accès au cache du processeur

Les sites ne peuvent pas voir le contenu de la mémoire cache des autres sites, mais cette mémoire est limitée et demandée par tous les processeurs. En chargeant un contenu qui nécessite beaucoup de mémoire cache, ils peuvent mesurer le temps d'exécution. Grâce à l'apprentissage automatique, ils peuvent ensuite identifier le délai produit lorsqu'un autre contenu spécifique entre en compétition pour cette mémoire cache. Cela leur permet d'en déduire si le navigateur a pu ou non charger la publication. Ainsi, si l'internaute a ouvert un fichier sur Dropbox qui était uniquement partagé avec un seul compte, ils peuvent confirmer son identité.

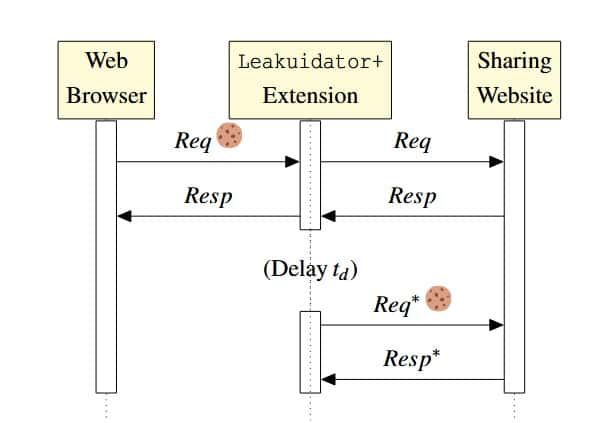

Ce genre d'attaque peut difficilement être lancé en massemasse et présente peu de risques pour la majorité des internautes. Toutefois, la technique pourrait être un moyen pour les gouvernements de surveiller l’activité en ligne des militants et journalistes, des opposants politiques ou encore des minorités. Et il n'existe aucun moyen de savoir si son identité a été exposée. En attendant un éventuel correctif au niveau des navigateurs, les chercheurs ont publié l'extension Leakuidator+ sur Google Chrome et Mozilla Firefox, qui prévient l'utilisateur d'une demande suspecte et lui laisse le choix d'afficher le contenu ou non.