Futura ouvre pour vous les « Dossiers noirs de la science ». Un dossier, trois épisodes, au cœur desquels dorment des secrets bien gardés et des avancées scientifiques prodigieuses qui ont participé à fonder les bases d’un monde clandestin ô combien populaire : celui de l’espionnage. Cette semaine, nous entamons un voyage aux origines des codes secrets, des algorithmes à déchiffrer et des messages codés : bienvenue dans le monde de la cryptographie.

au sommaire

Nous sommes dans un monde alternatif, aux États-Unis, en 1865. La guerre de Sécession qui oppose le Nord industriel au Sud esclavagiste aurait dû se terminer ce 12 avril, mais le conflit s'éternise. Le Sud a des alliés à l'étranger. Le moral des troupes est au plus haut car, depuis quatre ans, les plans et stratégies fonctionnent, mettant à mal les unionistes pourtant plus riches et plus nombreux. Si ces derniers gagnent, ce sera l'abolition de l'esclavage, l'unification nationale et la modernisation économique du pays... Mais la victoire s'éloigne, et la Confédération s'apprête à remporter le conflit le plus sanglant de l'histoire du pays. Qu'a-t-il bien pu se passer au cours de ce scénario catastrophe ?

La réponse tient en un mot : la cryptographie.

Un terme plutôt compliqué pour désigner un principe pourtant simple : dissimuler le contenu d'un message à l'aide d'un code ou d'une clé de chiffrementchiffrement. Une science devenue nécessaire en temps de conflit, et qui a joué un rôle majeur dans la guerre qui nous intéresse... au point d'en changer le cours ? Difficile à dire ou à imaginer tant les débuts de la cryptographie remontent à loin et ont façonné l'Histoire.

Le plus ancien texte crypté connu date du XVIe siècle avant J.-C.... et c'est une recette !

Retrouvée en actuel Irak, cette tablette d'argileargile aurait été écrite par un potier babylonien, qui avait pris soin de retirer des consonnes et de modifier l'orthographe de certains mots afin que son secret ne soit connu de personne d'autre que lui. Habile... mais c'est avec les Grecs et les Romains que la cryptographie gagne ses lettres de noblesse.

Cryptographier pendant l'Antiquité

À Sparte, les militaires inventent le concept de scytale - à ne pas confondre avec la cithare, petit instrument autrichien à cordes pincées aux doux accents de campagne bavaroise. Moins bucolique, la scytale, elle, est un cylindre de boisbois ou de métal autour duquel on enroule une bande de parchemin ou de cuir. Les lettres du message sont écrites le long de la bande en spirale autour du cylindre. Quand vous déroulez votre bande, celle-ci affiche une suite de lettres incompréhensible, à moins que son destinataire ne possède un cylindre du bon diamètre autour duquel l'enrouler.

Côté Romains, c'est le célèbre chiffre de César qui domine - une forme de chiffrement par substitution. Plus simple, il consiste à décaler chaque lettre du message d'un certain nombre de positions dans l'alphabet. Par exemple, avec un décalage de 3, « A » devient « D », « B » devient « E », et ainsi de suite. Ce décalage constitue la clé de chiffrement à fournir au destinataire, et il peut être effectué vers la droite ou vers la gauche dans l'alphabet.

Pour vous entraîner, voici un petit exercice. En utilisant une clé de César 8, déchiffrez cette citation du mathématicienmathématicien Eric Temple Bell :

« MV UIBPMUIBQYCMA, "MDQLMVB" MAB TM UWB TM XTCA LIVOMZMCF. »

Vous avez trouvé ? Non ? Réponse au prochain épisode ! Poursuivons : ces méthodes, quoique ingénieuses, sont facilement cassables, et il devient vite nécessaire d'en développer de nouvelles, plus sophistiquées. Et les occasions ne manqueront pas au cours des époques... ce qui nous ramène à notre guerre de Sécession.

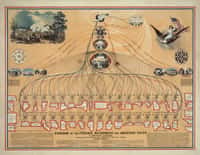

L'espionnage contemporain nous vient de l'Oncle Sam !

Pendant cette période, la Confédération (donc le Sud) utilise beaucoup le chiffre de Vigenère pour crypter ses communications. Il s'agit d'un système de chiffrement par substitution polyalphabétique, ce qui signifie qu'il utilise plusieurs alphabets pour chiffrer le texte. Contrairement au chiffre de César, cette méthode rend le décryptage beaucoup plus difficile, car la clé de chiffrement change à chaque lettre du message.

Difficile... mais pas impossible. Le major Thomas Eckert, chef du service de renseignement militaire de l'Union, joue un rôle crucial dans ce processus en supervisant une équipe de cryptanalystes talentueux qui finit par déchiffrer les messages confédérés. Ils ont notamment recours à l'analyse fréquentielle, qui consiste à examiner la fréquence d'apparition des lettres dans le texte chiffré, ainsi que des analyses de motifs et de répétitions pour identifier des structures dans le code.

Cette percée permettra à l'Union de lire les messages confédérés en temps réel, fournissant des renseignements cruciaux sur les plans et les mouvements des forces ennemies. A cela s'ajoute le travail de Anson Stager, co-fondateur de la Western Union Telegraph Company, recruté pour concevoir un code efficace pour l'armée de l'Union. Ce code se base sur une technique de transformation écossaise ancienne. Il nécessitait une clé pour le déchiffrer, et des mots « nuls » étaient insérés dans les messages pour ajouter à la confusion des intercepteurs.

Vous comprenez mieux, maintenant, l'importance cruciale qu'a pu jouer la cryptographiecryptographie au cours du conflit.

Les bases de cet art sont désormais posées et, avec elles, les pierres angulaires de l'espionnage tel qu'on le connaît aujourd'hui. Mais l'aventure est loin d'être terminée. Dans le prochain épisode, découvrez la folle aventure de la machine de chiffrement nazie Enigma, et l'incroyable travail d'opérateurs et de mathématiciens pour en décrypter les messages.