La révolution de l'information quantique est en cours et nul ne sait encore vraiment jusqu'où elle ira. Une équipe internationale de chercheurs, dont des membres du CEA, vient d'annoncer avoir réussi une grande première avec la mise en pratique d'un protocole de distribution quantique de clé en cryptographie quantique particulièrement sûr, utilisable pour un Internet quantique du futur.

au sommaire

Plusieurs laboratoires sur la Planète se sont lancés dans la course aux ordinateurs quantiques. On pense qu'il existe certains problèmes que ces machines peuvent résoudre en un temps bien inférieur à celui d'une vie humaine, ce qui ne serait pas le cas avec des ordinateurs classiques utilisant des algorithmes basés sur l'exécution de calculs à l'aide de la physique classique.

Mais la mécanique quantique, avec des phénomènes comme la superposition des états quantiques et l'intrication quantique avec des qubits, la généralisation des bits de la théorie de l'information classique remontant aux travaux de l'ingénieur et mathématicienmathématicien Claude Shannon, autorise en principe des sortes de calculs en parallèle très rapides parfois.

Plus généralement, les laboratoires se sont lancés dans une course aux technologies de l'information quantique dont on espère qu'elle débouchera sur un réseau mondial d’ordinateurs quantiques connectés comme l’est aujourd’hui Internet, disposant d'une formidable puissance de calcul, des capacités records de transfert de volumes d'informations ainsi que de moyens de communication avec des garanties de sécurité sans précédent.

On conjuguera pour cela des techniques de téléportation et de cryptographiecryptographie quantique basées sur le fameux effet EPR découvert théoriquement en 1935 par EinsteinEinstein et ses collaborateurs Podolsky et Rosen et dont l'étude a été renouvelée par les travaux de John BellJohn Bell et Alain AspectAlain Aspect.

Découvrez en animation-vidéo l'histoire de la physique quantique : depuis la catastrophe ultraviolette jusqu'aux promesses de l'ordinateur quantique en passant par la première et la deuxième révolution quantique. Une animation-vidéo co-réalisée avec L’Esprit Sorcier. © CEA Recherche

De l'intrication quantique à la cryptographie

L'effet EPR repose sur l'intrication de deux systèmes quantiques comme le disent dans leur jargon les physiciensphysiciens, il peut s'agir d'une paire de photonsphotons ou d'une paire d'atomesatomes par exemple. En mesurant certaines caractéristiques d'un de ces systèmes quantiques, le second voit instantanément, ou pour le moins plus rapidement qu'à la vitesse de la lumièrevitesse de la lumière, son état affecté par la première mesure au point que les résultats des mesures sur le second système en dépendent.

On peut se servir de cet effet pour transférer un message codé aussi bien que la clé de chiffrementchiffrement de ce message.

Actuellement, la sécurité des cartes bancaires repose sur la capacité à factoriser un nombre entier de très grande taille en produit de deux nombres premiersnombres premiers, eux aussi très longs. C'est une tâche impossible à effectuer pour un ordinateur classique pendant la duréedurée d'une vie humaine mais elle serait très rapide avec un ordinateur quantique contenant un très grand nombre de qubitsqubits comme l'a montré avec son algorithme quantique, en 1994, un chercheur en mathématiques appliquées du Massachusetts Institute of Technology (MIT), Peter Shor. On ne peut la mettre encore en pratique et c'est pourquoi un produit de nombre entier est ce qui se trouve derrière le fameux chiffrement RSA.

Mais si un jour on peut utiliser la découverte de Shor, alors il faudra une autre technique de cryptographie assurant le secret, bancaire ou non. Une percée dans cette direction a été accomplie par des physiciens théoriciens du CEA à l'Institut de physique théorique (CEA/CNRS/Université Paris-Saclay) en compagnie de leurs collègues en Suisse (Université de Genève, Écoles polytechniques de Lausanne et Zurich) et en Grande-Bretagne (Université d'Oxford) qui ont apporté la démonstration expérimentale d'une distribution quantique de clésdistribution quantique de clés cryptographiques qui pourrait remplacer le chiffrement du RSARSA.

Aujourd’hui, avec l’avènement de notre monde connecté, la cryptographie est présente partout : lorsque nous téléphonons, lorsque nous surfons sur Internet, lorsque nous réalisons un achat en ligne, lorsque nous ouvrons les portes de nos voitures. Mais qu'est-ce que la cryptographie ? Quand ce codage des messages est-il apparu ? Quelles sont les recherches en cours ? Réponses en vidéo avec Renaud Sirdey, directeur de recherche au CEA, spécialisé en cryptographie. Cette vidéo est extraite du jeu vidéo Le Prisonnier quantique. Jouez gratuitement sur : https://prisonnier-quantique.fr/ © CEA Recherche

Des photons polarisés intriqués et un avatar du protocole E91

Comme l'explique un communiqué du CEA au sujet de cette avancée qui est exposée dans un article de Nature, tout repose sur des « clés » cryptographiques composées de suites de nombres aléatoiresnombres aléatoires qui doivent être partagées seulement par l'émetteur et le récepteur. Il s'agit en fait d'une réalisation concrète avec des paires d'ionsions de strontiumstrontium intriqués, chacun étant piégé dans un champ électriquechamp électrique et refroidi par laserlaser, d'une idée inspirée par le protocoleprotocole de chiffrement dit E91, dû à Artur Ekert, et proposée en 1991 par ce physicien polono-britannique actuellement Professeur de physique quantiquephysique quantique à l'Institut de mathématiques de l'Université d'Oxford.

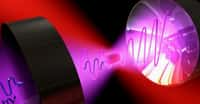

C'est un exemple de distribution quantique de clé (Quantum Key Distribution ou QKD, en anglais) et dans le cas présent une excitation laser très sélective permet de produire une intrication entre chacun des deux ions strontium et un photon polarisé. Des photons polarisés de façon aléatoire illustrant l'effet EPR que l'on mesure sont précisément au cœur du protocole E91.

En pratique, il est possible de faire sur les photons intriqués des mesures dont on peut vérifier qu'elles produisent des résultats où les valeurs violent les fameuses inégalités de Bell, caractéristiques d’un état d’intrication quantique. On peut de cette manière s'assurer qu'un transfert de clé de chiffrement n'a pas été intercepté, retransmis sous forme de photons non intriqués avec les ions, et donc que le message que l'on va ensuite envoyer restera inviolé, que l'on connaisse ou non la manière dont le message est codé.

Le communiqué du CEA précise que « les chercheurs envisagent désormais d'adapter leur concept à un prototype de distribution quantique de clés tout-optique, qui pourrait être réalisé par des équipes françaises exclusivement, grâce à des subventions issues du Plan national pour les technologies quantiques » et ajoute que « des start-upstart-up pourront alors s'en emparer pour offrir des communications ultra-sécurisées échangeant des données hautement confidentielles (diplomatie, santé, etc.) ».

Capsule produite pour l'émission Que sont devenues les découvertes de jadis, diffusée à Canal Savoir. Cet extrait retrace l'évolution d'une découverte de Gilles Brassard (Université de Montréal) et Claude Crépeau (Université McGill), sélectionnée parmi les 10 découvertes de l'année 1993 de Québec Science : la téléportation quantique. © Fonds de recherche du Québec