Des experts en sécurité affirment qu'ils ont trouvé une faille dans la puce de sécurité T2, ce qui leur permettrait de prendre la main sur n'importe quel Mac. Leur système d'attaque est identique à celui qui sert à pirater un iPhone ; et pour l'instant, Apple n'a pas réagi.

au sommaire

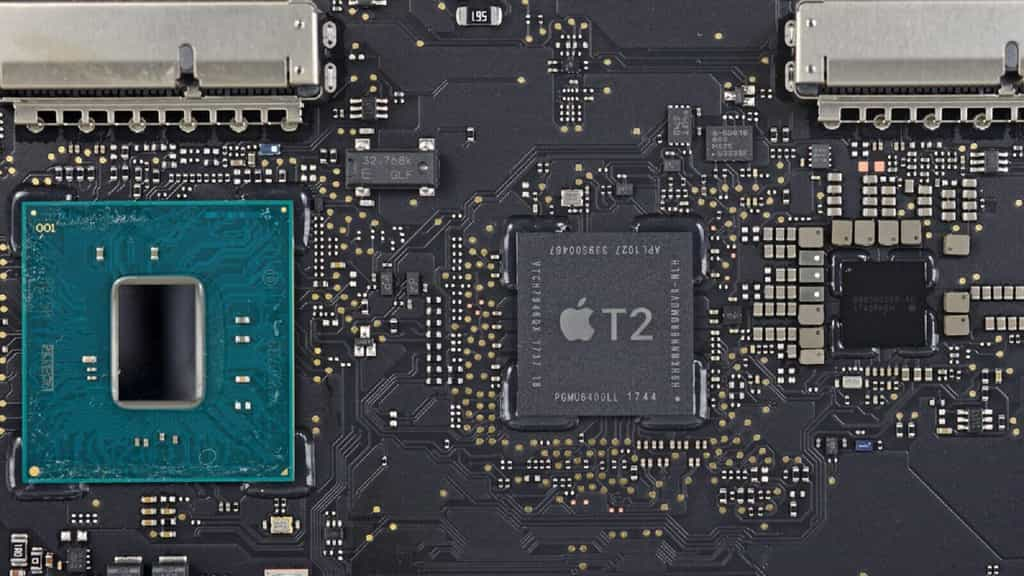

Depuis toujours, AppleApple et ses Mac se sont plutôt bien défendus face aux virus et aux malwares. Pendant longtemps, on a même dit qu'un antivirus était inutile sur un Mac, et pour aller plus loin dans la sécurité de ses systèmes, Apple est allé jusqu'à intégrer une sécurité à l'intérieur même des composants. En juin, Apple a ainsi mis en avant la puce de sécurité T2, qui agit comme un vrai coprocesseur.

Son rôle est de sécuriser le démarrage du Mac en vérifiant chaque étape, et notamment le lancement de MacOS, des disques durs et des applicationsapplications. Si un composant ou un logiciellogiciel n'est pas signé, il ne pourra pas démarrer. Et comme tout se passe dans un morceau de siliciumsilicium, la partie système d'exploitationsystème d'exploitation et données n'est pas impactée ni mise à contribution.

À titre d'exemple, c'est cette puce qui sécurise les données du capteurcapteur Touch ID ou la webcamwebcam, et c'est en quelque sorte une version sécurisée de l'UEFI présent sur les cartes-mères.

Une faille présente dans la puce de l'iPhone 7

Apple met donc en avant son inviolabilité mais des experts en sécurité affirment qu'ils sont parvenus à trouver une faille en utilisant les exploits Checkm8 et Blackbird, utilisés pour « jailbreaker » des iPhone. La méthode est expliquée par la société de sécurité ironPeak, et elle profite du fait que la puce T2 intègre un petit système d'exploitation commun aux puces iOSiOS A10 présente dans l'iPhone 7.

En clair, l'exploit Checkm8 est là pour entrer dans la puce T2 tandis que l'exploit Blackbird est là pour contourner le message d'erreur qu'émet la puce lors d'une tentative d'intrusion. Selon cette entreprise belge, il est alors possible de concevoir un câble USBcâble USB-C qui peut automatiquement prendre la main sur le périphérique macOS au démarrage. Exactement comme lorsque l'on « jailbreake » un iPhoneiPhone, et c'est la version 0.11.0 du logiciel de jailbreaking Checkra1n qui prend la main sur le processus de démarrage du Mac.

Apple ne répond pas

Le but, précise cette entreprise, n'est pas d'encourager le piratage de Mac récents mais simplement de prévenir Apple que sa puce T2 n'est pas inviolable. « J'ai contacté Apple à propos de ce problème à de nombreuses reprises, mettant même en copie Tim CookTim Cook pour obtenir une certaine exposition, écrit l'auteur de la démonstration. Dans l'espoir de sensibiliser davantage (et une réponse officielle d'Apple), je divulgue par la présente presque tous les détails ».

Clairement, si cette faille est bien réelle, n'importe quel pirate peut contourner la protection d'un Mac récent avec un câble USB-C. Il suffit alors de redémarrer l'ordinateurordinateur, puis de lancer Checkra1n 0.11.0. pour accéder aux données. En cas de doute sur l'intégritéintégrité de son ordinateur, ironPeak conseille d'utiliser Apple Configurator pour réinstaller bridgeOS sur la puce T2. Le mode d’emploi est du vrai bricolage ! Quant à Apple, il ne peut pas corriger la faille puisqu'elle se trouve à l'intérieur même de la puce. Il faudra donc attendre la sortie du composant remplaçant pour qu'elle disparaisse. Un jeu du chat et de la souris dont on a désormais l'habitude.