Totalisant 48 commandes différentes, le malware Skygofree est une application Android d'espionnage proposant des fonctionnalités puissantes et, pour certaines, encore jamais vues. L'enregistrement audio peut ainsi être géolocalisé et les messages WhatsApp volés.

au sommaire

Le malware Skygofree sévit vraisemblablement depuis 2014, mais son existence vient à peine d'être découverte par Kaspersky Lab. Et, à en croire cet éditeur de solutions de sécurité, « l'implantimplant Skygofree AndroidAndroid est l'un des logiciels espionslogiciels espions les plus puissants que nous ayons jamais vus pour cette plateforme ». Ce logiciel espion (en anglais spyware)) a été conçu pour s'attaquer aux terminaux Android afin de siphonner des données personnelles et de surveiller ses victimes avec des méthodes inédites.

Selon les constatations de Kaspersky, Skygofree comporte pas moins de 48 commandes qui exploitent cinq vulnérabilités distinctes pour s'infiltrer au cœur de l'OS mobile de GoogleGoogle. Ainsi, ce logiciel malveillantlogiciel malveillant peut prendre des photos, enregistrer des vidéos, récupérer le journal des appels, les SMS, des données du calendrier, des informations stockées dans la mémoire du smartphone. Et ce n'est pas tout...

De fausses pages Web d'opérateurs mobiles pour piéger les victimes

Les experts ont en effet découvert des fonctionnalités qu'ils n'avaient encore jamais vues auparavant. Pour commencer, Skygofree est capable d'enclencher automatiquement l'enregistrement d'une conversation dès que la personne pénètre dans une zone géographique prédéfinie. Cela peut permettre, par exemple, d'espionner quelqu'un sur son lieu de travail ou à son domicile. Autre « option » offerte par ce spyware Android : la possibilité de dérober des messages échangés sur WhatsApp en piratant le service d'accessibilité Android qui sert aux personnes handicapées.

Pour finir, Skygofree peut forcer le smartphone infecté à se connecter à un réseau Wi-Fi spécifique choisi par le cyberpirate. Kaspersky explique que, depuis sa création fin 2014, ce malware n'a cessé d'être amélioré et serait toujours actif. Les utilisateurs de Skygofree se servent de fausses pages Web d'opérateurs mobiles, notamment Vodafone, pour piéger leurs victimes. Une fois installé, le programme peut être contrôlé via divers protocoles de communication : HTTPHTTP, XMPP, SMS binaires ou encore Firebase Cloud Messaging. Les chercheurs de Kaspersky Lab ont également découvert que Skygofree pouvait s'attaquer à des ordinateurs Windows avec la possibilité d'activer un enregistreur de frappe (keyloggerkeylogger, en anglais) et un outil pour enregistrer les conversations sur SkypeSkype.

Skygofree dans les pas de Pegasus

À bien des égards, Skygofree appartient à la même catégorie que PegasusPegasus, le logiciel espion découvert en 2016 qui avait fait trembler Apple. Huit mois plus tard, il débarquait sur Android et fut qualifié de « spyware le plus avancé jamais conçu pour cet OS ». Contre toute attente, l'origine de Skygofree n'est pas à chercher du côté de quelque obscure groupe de hackers sévissant en Asie ou dans un pays de l'Est, mais en Italie.

Selon les éléments présents dans le code du logiciel, ce dernier aurait ainsi été créé par une société informatique italienne spécialisée dans la vente de produits de surveillance. Et, d'après les analyses menées par Kaspersky, les seules victimes recensées vivent toutes en Italie. Pour le moment, on ignore si les vulnérabilités d'Android exploitées par Skygofree ont été portées à la connaissance de Google et corrigées.

Android : des malwares cachés dans des applications légitimes

Article initial de Sylvain BigetSylvain Biget, paru le 26/07/2013

Deux applicationsapplications pour Android pourtant légitimes cachaient des malwares quasiment indétectables. Profitant d'une vulnérabilité du système de contrôle d'authenticité d'Android ils sont passés entre les mailles du filet de sécurité.

Encore une fois, en raison de sa popularité, Android est la cible privilégiée des malwares. Mardi, l'éditeur de solution de sécurité Symantec a publié un billet indiquant qu'il avait découvert deux applications tout à fait légitimes qui hébergeaient du code malveillant. Ce passager clandestin offre au hacker l'arsenal de piraterie pour smartphone habituel : accéder au contenu du téléphone, récupérer des données personnelles, le numéro Imei du téléphone et envoyer des SMS surtaxés.

Hébergées à l'origine sur l'Android Market chinois, les deux applications authentiques et certifiées sont dédiées à la recherche de médecins et de prises de rendez-vous. Elles sont totalement fonctionnelles et disposent d'une signature numériquesignature numérique conforme aux exigences de Google. Pour insérer leur code, les pirates ont exploité une vulnérabilité détectée au début du mois par la société spécialisée en sécurité Bluebox Security et baptisée Master Key.

900 millions d’utilisateurs Android potentiellement concernés

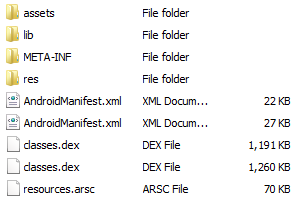

Ce code malveillant arrive à passer outre le système de contrôle d'Android en profitant d'une faille dans le processus d'installation. Pour cela, dans l'archive d'installation APK de l'application, le fichier « classes.dex » qui comporte le programme est dupliqué. C'est dans ce cloneclone que le code malveillant est ajouté. Il en est de même pour un autre fichier essentiel appelé « AndroidManifest.xml ».

Or, avant l'installation de l'application, Android contrôle son fichier compressé au format APK. Le système va donc vérifier la signature numérique du premier fichier « classes.dex » qui ne comporte que le programme légitime. Il fait de même avec le fichier « AndroidManifest.xml original ». Les deux copies hébergeant le code malveillant ne sont donc pas vérifiées et sont même ignorées. Le programme d'installation va donc se contenter d'extraire et de mettre en place les deux copies infectées au lieu des premiers fichiers qu'il a contrôlés, puisqu'il s'agit des dernières en date.

Bluebox Security a informé Google de la présence de cette faille dès le mois de février. Toutefois le géant d'InternetInternet, qui a mis au point un correctif, s'est contenté de charger les fabricants de smartphones Android du déploiement de cette mise à jour. Pour le moment, seule la protection du Galaxy S4 de SamsungSamsung est assurée. Si elle n'a pas vraiment été exploitée avant, cette vulnérabilité critique court depuis la version 1.6 d'Android qui date de presque quatre ans. Elle concerne donc 99 % des appareils fonctionnant avec Android, soit 900 millions d'utilisateurs. Depuis la découverte de cette faille, Google analyse les applications disponibles sur son espace de téléchargement pour vérifier la présence du code malveillant.

Ce qu’il faut

retenir

- L’éditeur de solutions de sécurité Kaspersky Lab vient de révéler l’existence d’un logiciel espion pour Android qui sévit depuis fin 2014.

- Le malware Skygofree présente des fonctionnalités d’une sophistication jamais vue sous Android.