au sommaire

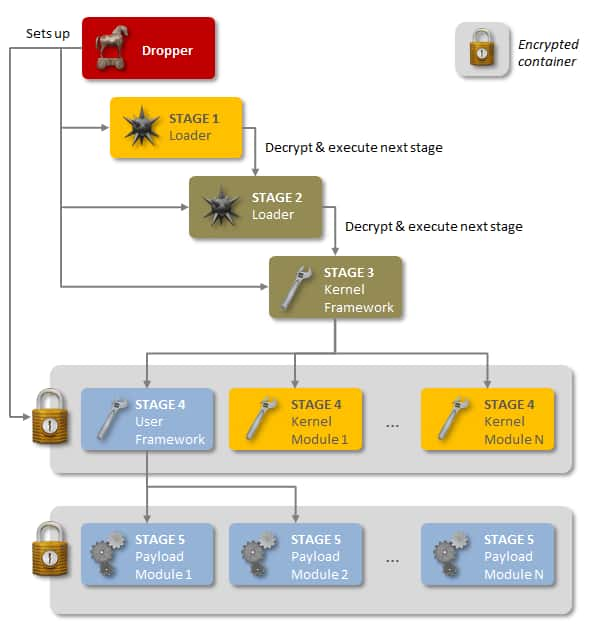

Voici la structure en cinq étapes du virus Regin telle que décrite par Symantec. Après avoir été injecté (dropper) via un site Web ou une clé USB infectée, le malware se déploie à la manière d’une cascade de dominos où chaque étape chiffrée prépare la suivante. Il faut réunir les cinq étapes pour comprendre le fonctionnement de Regin. Et même dans ce cas, Symantec souligne qu’il est « très difficile de savoir ce qu’il fait ». © Symantec

Sommes-nous face à une menace de l'ampleur des virus Stuxnet et Flame voire pire ? Symantec vient de révéler l'existence d'un nouveau logiciel malveillantlogiciel malveillant nommé Regin qu'il décrit comme un outil furtif dédié à la surveillance de massemasse. L'éditeur de solutions de sécurité affirme que ce cheval de Troie a été utilisé pour espionner des organismes gouvernementaux, des entreprises, des opérateurs d'infrastructures (fournisseurs d'accès Internet, opérateurs réseaux et télécoms), des centres de R&D ainsi que des individus travaillant dans des secteurs clé, comme l'aéronautique ou l'énergieénergie.

Il serait en activité depuis 2008 et démontre « un degré de compétence technique rarement vu ». Le développement de Regin a pu prendre des mois, voire des années. Selon Symantec, ses capacités et le niveau de ressources nécessaires à sa mise en œuvre laissent penser qu'il a pu être conçu et lancé par un État. La discrétion de Regin fait que ce malware pourrait servir à des campagnes d'espionnage sur plusieurs années. Ce logiciel espionlogiciel espion est configurable en fonction de la cible et « fournit à ceux qui le contrôlent un moyen puissant pour de la surveillance de masse », ajoute Symantec.

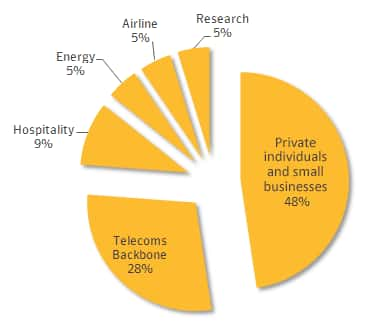

Décrit comme un outil servant à la surveillance de masse, Regin vise principalement de petites entreprises, des individus travaillant dans des secteurs clés (aéronautique, énergie...) et des opérateurs des télécoms. Le secteur hôtelier est aussi ciblé, vraisemblablement pour pouvoir suivre les déplacements de certaines cibles. © Symantec

Une installation en cinq étapes

La structure de Regin est très complexe. Elle se déroule en cinq étapes, chacune étant chiffrée et indétectable. Comparant l'installation du malware à une chaîne de dominos, Symantec explique que la première phase lance un processus dans lequel chaque étape prépare et exécute la suivante. Prise individuellement, une étape ne livre que peu d'informations sur et il faut parvenir à rassembler les cinq étapes pour pouvoir analyser et comprendre le fonctionnement de l'ensemble. « Même lorsque sa présence est détectée, il est très difficile de déterminer ce qu'il fait », reconnaît l'éditeur.

Il souligne que cette structure distribuée est similaire à celle employée par des virus comme Duqu et Stuxnet. Elle peut être adaptée pour changer les fonctions du malware selon la cible visée. Il sait notamment faire des captures d'écran, contrôler une souris d'ordinateur, dérober des mots de passe, surveiller le trafic d'un réseau et récupérer des fichiers effacés. La méthode de propagation de Regin est dans certains cas assez classique, puisqu'elle se fait en attirant la victime sur une version contrefaite d'un site Internet connu ou par injection directe via une clé USBUSB.

Pour se camoufler, Regin emploie plusieurs techniques avec notamment, un système de chiffrementchiffrement EFS virtuel, des commandes http logées dans des cookiescookies et des protocolesprotocoles de communication TCP et UDP personnalisés. Symantec a observé un début d'activité en 2008. À partir de 2011 le virus informatique disparaît des écrans radars, avant de réapparaître dans une nouvelle version en 2013. Les cibles de Regin sont certains particuliers et des petites entreprises (48 %)), des infrastructures télécoms (28 %) ainsi que le secteur hôtelier. Dans ce dernier cas, le but est vraisemblablement de pouvoir suivre les déplacements de certaines personnes.

Symantec a également identifié la propagation géographique de Regin. Le malware a sévi principalement en Russie (28 %), en Arabie saoudite (24 %), au Mexique (9 %), en Irlande (9 %) et en Inde (5 %). Ce redoutable espion n'a semble-t-il pas encore livré tous ses secrets. « Symantec pense que beaucoup de composants de Regin n'ont pas été découverts et d'autres fonctionnalités et versions peuvent exister », conclut l'éditeur. À suivre donc....