Une nouvelle application Android frauduleuse vient de réussir à déjouer la sécurité du Play Store et a été téléchargée par au moins 50.000 personnes. Elle cache un tout nouveau malware baptisé Xenomorph qui tente de voler les informations bancaires de ses victimes.

au sommaire

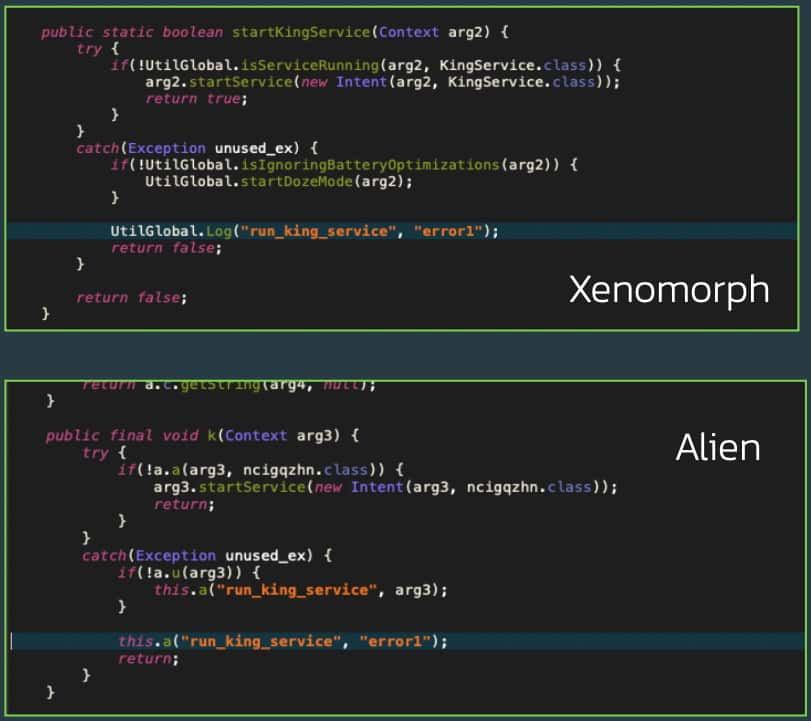

Un nouveau malware bancaire sur AndroidAndroid s'attaque aux clients de 56 banques en Europe. Découvert par l'entreprise de cybersécurité ThreatFabric, Xenomorph se cache derrière des applicationsapplications à l'apparence anodine et tente de voler les mots de passe et même les codes à usage unique. Il serait inspiré d'un précédent malware bancaire connu sous le nom d'Alien.

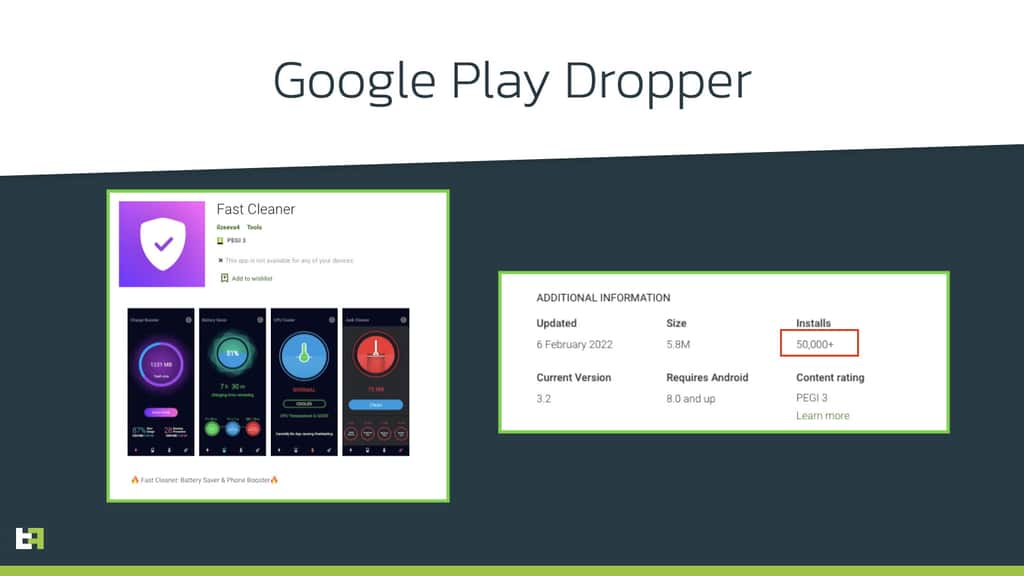

Xenomorph est un cheval de Troie distribué dans le Play StoreStore de GoogleGoogle. Il se cache derrière plusieurs fausses applications, dont une appelée Fast Cleaner. Cette dernière, qui propose de faire le ménage sur le smartphone, a été téléchargée par plus de 50.000 personnes. Elle contient en réalité un module appelé Gymdrop qui se connecte à un serveur pour télécharger et installer le malware. C'est ainsi qu'il contourne la sécurité du Play Store. Ces serveurs contiennent également deux autres malwares : Alien, le prédécesseur de Xenomorph, et ExobotCompact.D. Ces deux malwares sont déjà bien connus, mais Xenomorph est complètement nouveau.

Une page Web affichée par-dessus l’application bancaire

Après installation, le malware demande des autorisations pour les services d'accessibilité, qu'il détourne ensuite pour s'octroyer les permissions dont il a besoin. Il transmet la liste de tous les éléments installés sur l'appareil afin de télécharger les paquets correspondants. Lorsque l'utilisateur ouvre son application bancaire, le malware est notifié grâce aux services d'accessibilité. Il affiche alors une page Web par-dessus l'application conçue pour avoir l'airair identique. L'utilisateur entre alors ses identifiants sans se rendre compte qu'il n'est pas dans la bonne application.

Xenomorph est également capable de déjouer la double authentificationauthentification en interceptant les notifications et SMSSMS pour récupérer les codes à usage unique. Le malware enregistre de nombreuses informations, et pourrait être utilisé pour enregistrer toutes les saisies de texte et même surveiller les autres applications du mobile infecté.

Un malware encore en cours de développement

Les chercheurs indiquent que Xenomorph en est encore à un stade de développement précoce, et le code contient de nombreuses commandes qui n'ont pas encore été implémentées. Le nom de ces commandes suggère qu'il pourrait à l'avenir savoir se mettre à jour, se désinstaller, ou encore désactiver d'autres applications. Il pourrait ainsi bloquer tout antivirusantivirus puis disparaître sans laisser de trace une fois qu'il a volé le mot de passe de la victime.

Le malware vise pour l'instant les applications de banques en Espagne, Portugal, Italie et Belgique, et vise également d'autres applications comme les messageriesmessageries et portefeuilles de cryptomonnaiescryptomonnaies. Les chercheurs lui attribuent pour l'instant un niveau de menace moyen. Toutefois, une fois le développement du programme achevé, il a le potentiel pour représenter un niveau de menace élevé similaire à d'autres malwares bancaires modernes sur Android.