au sommaire

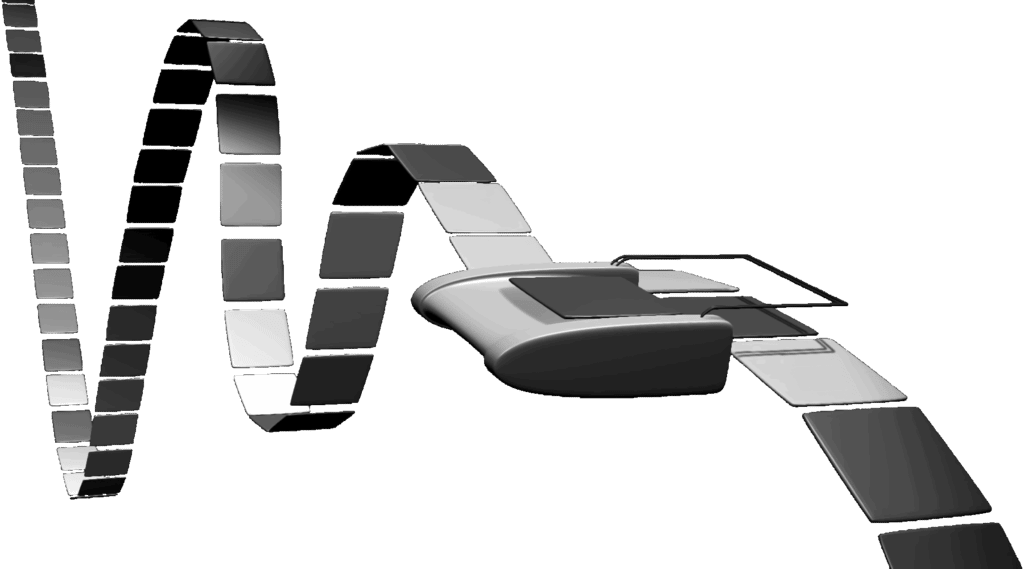

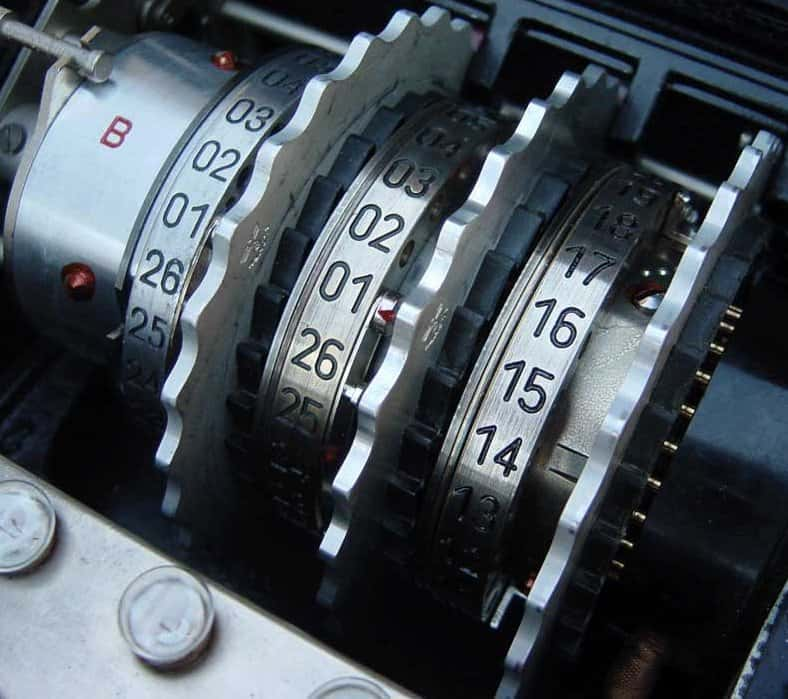

Enigma est une machine électromécanique portable d'origine allemande, faisant appel à des rotors montés sur cylindres pour le chiffrement et le déchiffrement de l'information. © Bob Lord, cc by sa 3.0

Cryptologie : l'art des codes secrets

Dès que l'écriture a permis aux Hommes de conserver et transmettre les traces de leur savoir, il a fallu trouver des moyens pour que les informations contenues dans les messages écrits puissent être rendues inaccessibles à qui elles n'étaient pas destinées.

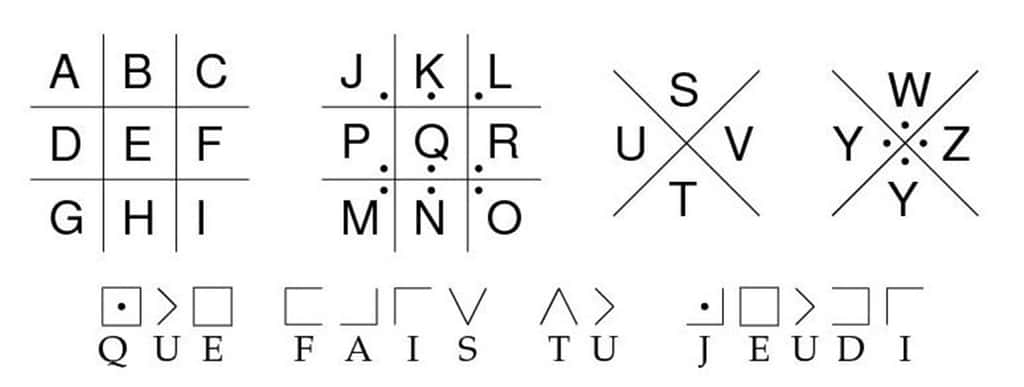

Le chiffrement traditionnel : grille tournante, radiogramme de la victoire et code Sittler

Le premier procédé qui vient à l'esprit pour rendre obscur un texte écrit dans une langue à alphabet consiste à remplacer chaque lettre par une autre selon une règle convenue.

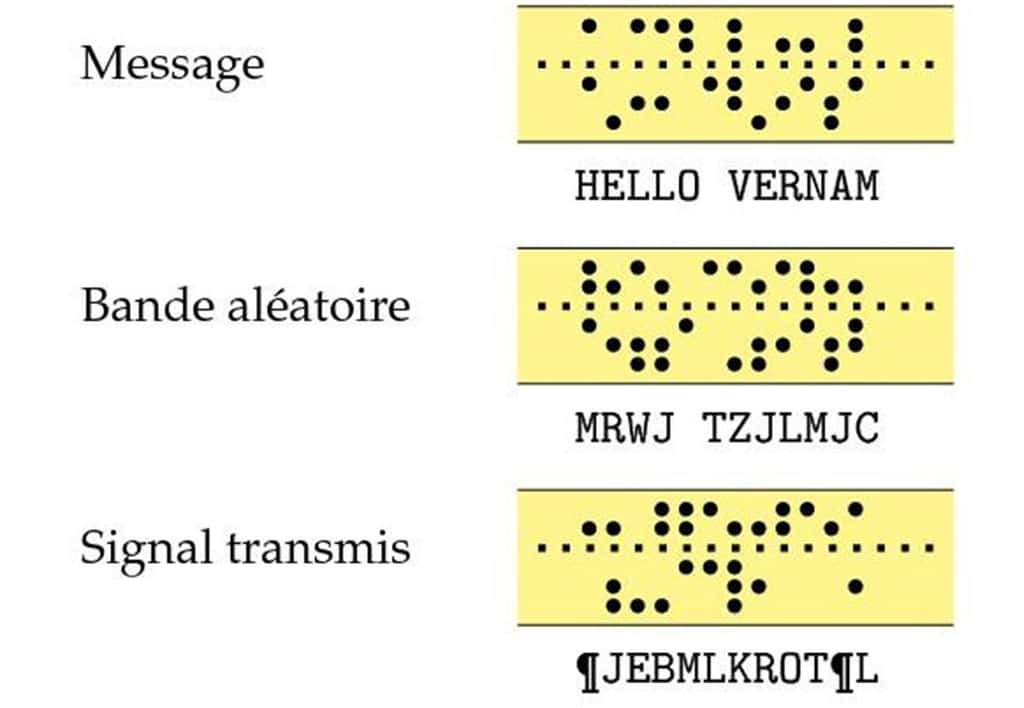

Un système absolument sûr : le masque jetable

En 1915, l'ingénieur Gilbert Vernam, alors en charge de la sécurité des téléscripteurs au sein du département recherche et développement de l'entreprise AT&TT, dépose un brevet pour un dispositif de codagecodage.

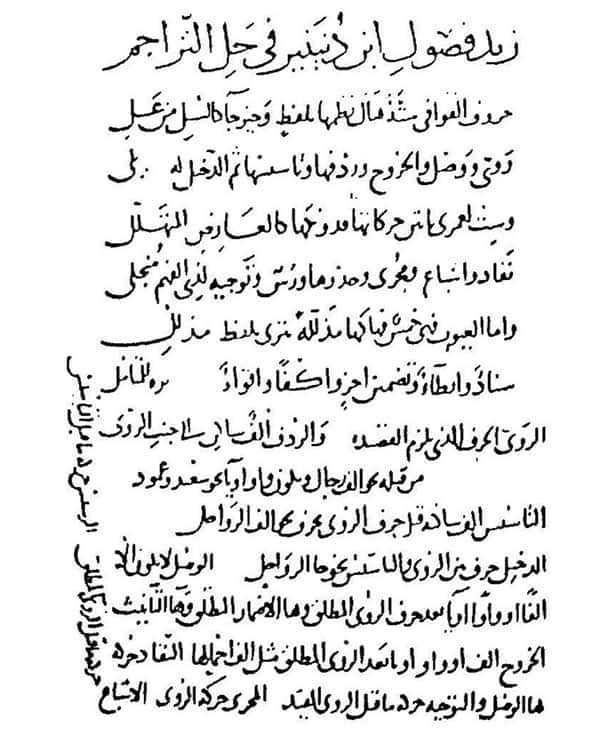

Chiffrement et calcul, d'Ibn Dunaynir à Lester Hill

Le chiffrementchiffrement est resté longtemps confiné à des problèmes de traitement du langage écrit. Il s'agissait de remplacer une lettre par une autre, voire un mot par un autre.

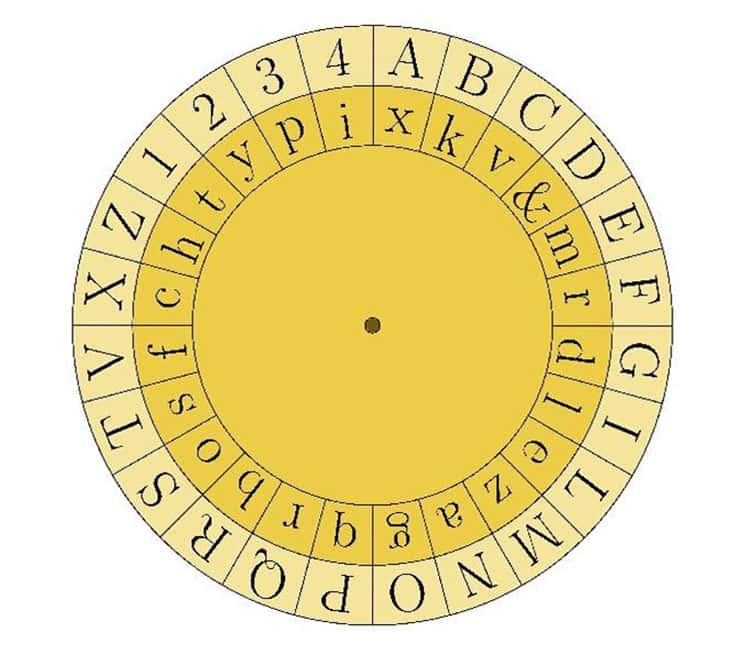

Les machines à chiffrer : wheel cipher, Enigma et carte à puce

Les opérations de chiffrement et de déchiffrementdéchiffrement sont considérées à juste titre comme particulièrement fastidieuses, ce qui a conduit à concevoir des machines à cryptographier pour rendre l'opération plus aisée et exempte d'erreur.

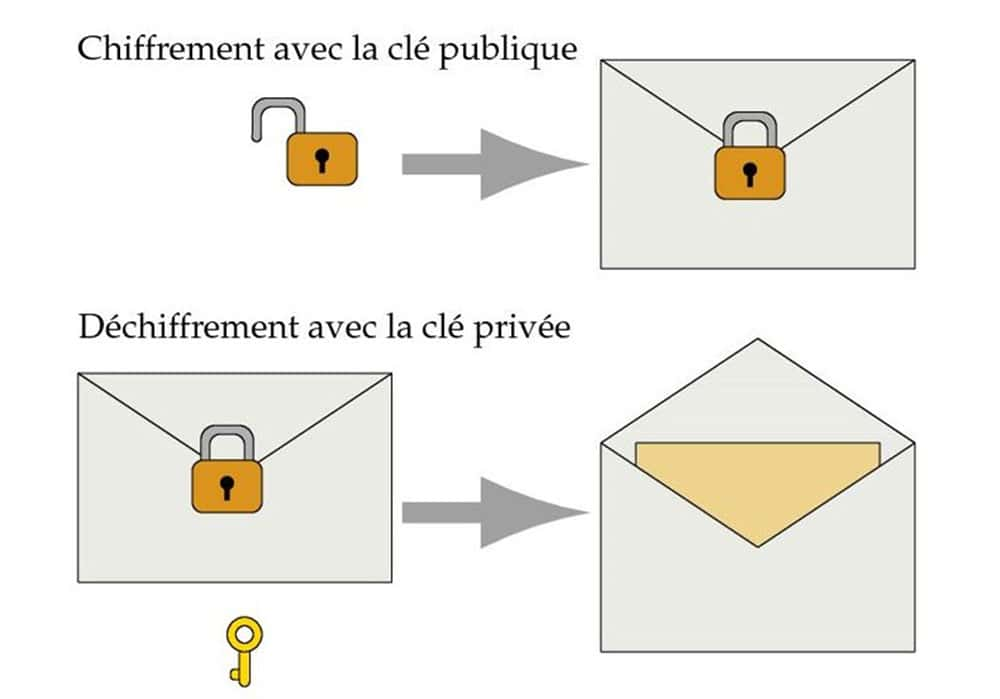

Chiffrement RSA : la révolution des clés publiques

Notre besoin de communiquer de façon sécurisée se réalise aujourd'hui par ordinateurordinateur avec des personnes que nous n'avons jamais rencontrées, et que nous ne rencontrerons probablement jamais.

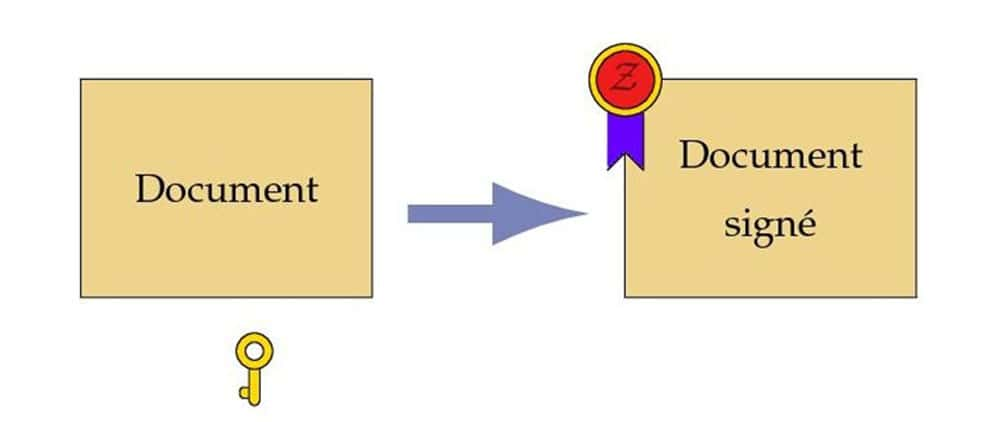

Signature numérique et chiffrement

Les activités humaines reposent pour beaucoup sur la confiance dans les engagements des différents acteurs entre eux. Cette confiance se matérialise par une signature apposée sur un document.

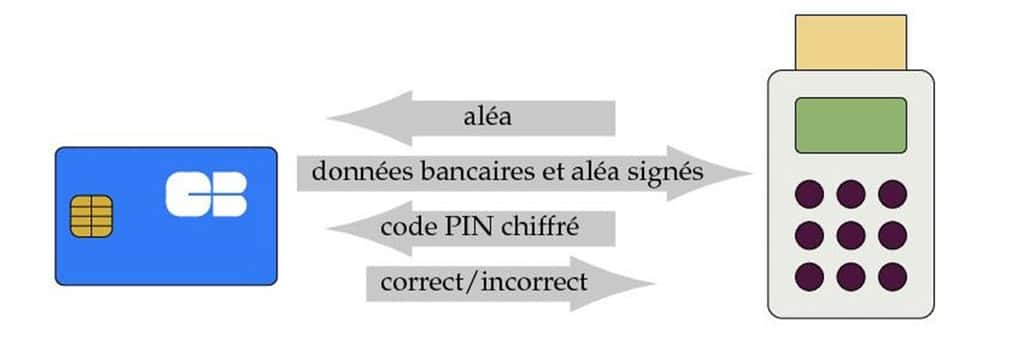

La cryptologie dans la vie quotidienne

Pour illustrer à quel point la carte à pucecarte à puce est présente dans notre vie quotidienne, voici un petit conte de la cryptologiecryptologie ordinaire qui narre les aventures d'Alice.

Cryptologie : le jeu de l'adversaire

Le jeu cryptologique comprend un adversaire avec qui il faut compter. Son but est le décryptement des messages, c'est-à-dire un déchiffrement sans la clé.

Cryptologie et informatique, d'Eniac et Colossus au chiffrement RSA

La cryptologie et l'informatique ont connu un développement à partir de la seconde guerre mondiale. Créée par Claude Shannon, la théorie de l'information a conduit à la numérisationnumérisation de pans technologiques entiers.

La théorie de la complexité en cryptologie

La cryptographiecryptographie contemporaine s'appuie sur des fonctions à sens unique. Ces fonctions sont facilement calculables, mais il est pratiquement impossible, avec une valeur, de retrouver le paramètre qui a conduit à cette valeur.

Cryptologie : les mondes d'Impagliazzo

Sans problème difficile, il ne peut pas y avoir de cryptologie autre que celle du masque jetable. De plus, le titulaire de la clé doit pouvoir déchiffrer facilement le message.

Aller plus loin en cryptologie avec le livre de Philippe Guillot

À découvrir aux éditions EDP Sciences, Cryptologie, l'art des codes secrets, un ouvrage de Philippe GuillotPhilippe Guillot.