Des chercheurs provenant de plusieurs universités européennes ont identifié une grosse vulnérabilité qui touche à la fois la 5G, la 4G et la 3G. La brèche permet aux systèmes d’écoute IMSI-catcher d’aller encore plus loin dans la surveillance.

au sommaire

Alors qu'elle n'est pas encore déployée, la 5G fait déjà parler d'elle en matièrematière de sécurité. Et la toute dernière vulnérabilité en date ne touche pas uniquement la 5G, mais aussi la 3G et la 4G. À la fin de l'année 2018, des chercheurs en sécurité du Sintef DigitalDigital Norway, de l'ETH Zurich et de l'université technique de Berlin ont en effet publié le résultat de leurs expérimentations dans un article intitulé New Privacy Threat on 3G, 4G, and Upcoming 5G AKA Protocols. Selon eux, la faille serait plus grave que toutes les vulnérabilités précédentes qui ont affecté la 3G et la 4G jusqu'à maintenant.

En réalité, la faille qui est mise en avant est spécifique à l'utilisation des dispositifs IMSI-catcher, ces fausses antennes relais déployées par les autorités pour surveiller les communications et déplacements de certaines personnes ciblées. Rappelons qu'en France l'exploitation de ces appareils par les services de police est désormais autorisée depuis la loi relative au renseignement du 3 juin 2016.

La grosse faille, c'est la 2G

Pour rappel, ces antennes « pirates » émettent un signal suffisamment puissant pour que tous les téléphones situés à proximité s'y connectent automatiquement au lieu d'aller choisir l'antenne des opérateurs. Les téléphones à portée transmettent à cet IMSI-catcher leurs identifiants d'abonnés. Tant que la liaison est établie avec l'antenne de l'IMSI-catcher, celui-ci peut intercepter tout ce qui passe par le téléphone.

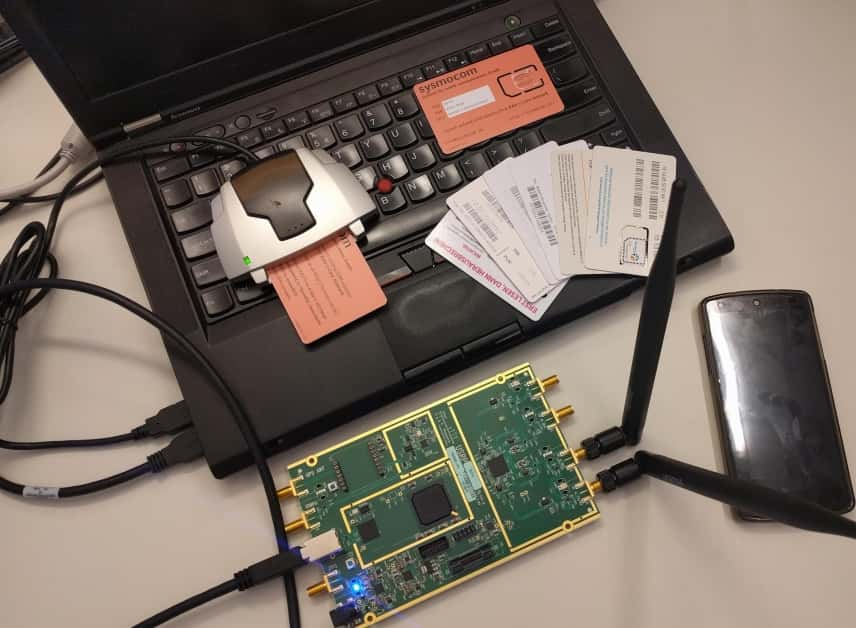

Or, pour éviter cela, la 3G, la 4G et surtout la 5G ont renforcé leurs système de protection. Celui-ci repose sur le protocole AKA (Authentification et Key Agreement)). C'est lui qui valide l'authentification du téléphone sur les réseaux cellulaires. Il établit des clés pour chiffrer les communications. Et dans le cas de la 5G, cette protection devait être imparable. Pas suffisamment apparemment puisqu'avec leur méthode et un appareil à un peu plus de 1.000 dollars, les chercheurs sont parvenus à passer au travers de ces sécurités. Comment ? En déchiffrant les derniers bits du numéro de séquence exploité par le protocole AKA. Avec cette technique et ces seuls derniers bits, les chercheurs pouvaient identifier l'identité de l'abonné et relever les métadonnées de l'activité du mobilemobile.

Pour les concepteurs de ces solutions de surveillance que sont les IMSI-catcher, le petit bonus, c'est que ce procédé fonctionne même lorsque le mobile n'est plus à portée de l'IMSI-catcher. Il reste toutefois nécessaire que le mobile revienne dans le champ de l'appareil pour pouvoir récolter ses données. La 3GPP3GPP qui gère la norme 5G et la GSMGSM Association, ainsi que les principaux fabricants de matériels sont au courant de cette faille. Ils ont annoncé mettre en place des mesures pour corriger et renforcer la sécurité du protocole 5G.

Le seul hic dans cette histoire, c'est que, quel que soit le protocole employé, les IMSI-catcher disposent d'une méthode radicale pour parvenir à leur fin... L'antenne relais force le mobile à se connecter en 2G, ce qui lui permet alors de bénéficier d'une grosse faille de sécurité en éliminant le chiffrement et d'accéder aux données du mobile. Vous l'aurez compris, faille ou pas faille sur la 5G, 4G, ou 3G, tous les mobiles peuvent de toute façon être surveillés par IMSI-catcher.

Ce qu’il faut

retenir

- La 5G comme la 4G et la 3G souffrent d'une vulnérabilité qui permettrait à un système de captation comme un IMSI-catcher de récolter les données transitant par le mobile.

- Les métadonnées de ce qu'a fait l'individu avec son mobile, alors qu'il n'était plus à portée d'une fausse antenne relais, peuvent être récupérées ultérieurement.

- Les organismes de gestion de la 5G sont en train de plancher sur la correction de cette vulnérabilité.