au sommaire

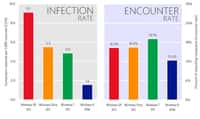

Contrairement à la majorité des vers pour Windows, Opasoft n'arrive pas par l'email, mais par le réseau. Le ver est programmé pour rechercher des PC sous Windows (95, 98 et ME) et "frapper" à leur porteporte. Cette porte virtuelle, c'est Netbios, le service de partage de fichiers de Windows. Si vous partagez le disque de vos machines, vous utilisez Netbios, et vous êtes sans doute vulnérable.

Netbios n'est pas une faille de sécurité, mais plutôt un service très peu sécurisé, et jamais destiné à être directement accessible depuis Internet. Or, sur les PC sous Windows, Netbios est accessible par les ports 137 et 139, et cela même lorsqu'ils sont connectés à Internet. L'attaque est alors très simple, et connue depuis longtemps : si le PC partage un disque ou un répertoire via Netbios, ce dernier peut-être "monté" à distance par n'importe qui. Il est ainsi possible au premier curieux venu de disposer sur son propre PC, à l'autre bout du monde, d'une icône disque sur son bureau, qui donne directement sur votre machine !

Opasoft exploite automatiquement cette attaque dès qu'il découvre un PC sous Windows dont le port 137 est accessible. Il tente alors de s'y connecter via le port 139, et de s'y installer. Si l'accès est protégé par un mot de passemot de passe, comme cela est possible avec Netbios (mais pas activé par défaut), il essaie tous les caractères du code ASCIIASCII.

Une fois installé, il prend le contrôle de la machine, et se connecte à chaque démarrage à un site web, afin de se mettre à jour et récupérer de nouvelles instructions. Le site, www.opasoft.com, n'est cependant plus accessible aujourd'hui.

Bien qu'original pour Windows, Opasoft ne fait en réalité qu'exploiter une attaque connue depuis plusieurs années, et se propage selon la méthode "classique" des vers sous UnixUnix, qui recherchent et exploitent une faille du système plutôt que d'attendre que l'utilisateur ne les exécute. C'est ainsi que fonctionnait le premier ver médiatisé, le ver de Morris, dans les années 1980.