au sommaire

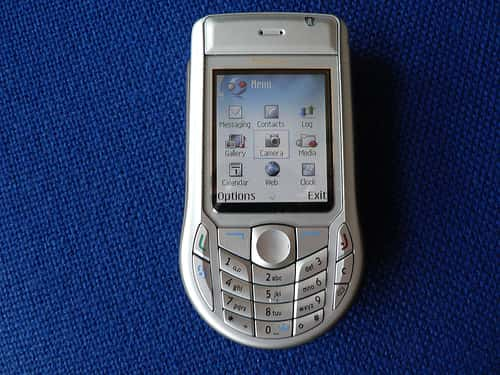

Un mobile multimédia : un petit ordinateur à tout faire qui peut donner des idées à certains. © Johnmuk / Flickr - Licence Creative Common (by-nc-sa 2.0)

Devenus de véritables ordinateur et utilisés aussi pour transmettre des données ou pour des transactions financières, les téléphones mobilesmobiles sont des proies potentielles pour les escrocs branchés. Plusieurs méthodes ont été mises au point... par des experts en sécurité. Pour l'instant, il ne semble pas que les virus, vers et autres espèces invasivesespèces invasives du vivier informatique aient significativement envahi le territoire de la téléphonie mobile.

Mais les experts poursuivent leur quête. Trois d'entre eux viennent de présenter un concept original à la conférence Black Hat Europe, qui vient de se tenir à Amsterdam. Roberto Gassira, Cristofaro Mune et Roberto Piccirillo, de l'entreprise italienne Mobile Security Lab, ont cherché comment exploiter une porteporte presque dérobée ouvrant sur le logiciel système d'un téléphone mobile. Via un fichier texte, un opérateur peut en effet modifier des paramètres internes et même mettre à jour des logiciels système.

L'utilisateur doit donner son consentement

Envoyé par un pirate, un tel fichier pourrait installer quelques modules logiciels maison. Les trois conférenciers ont démontré qu'il est ainsi possible de rerouter les données émises par le mobile vers un serveur autre que celui de l'opérateur. Plusieurs applicationsapplications sont alors envisageables. Cette porte ouverte pourrait devenir un bon canal pour des publicités intempestives qui s'afficheraient dans des fenêtresfenêtres superposées à celle du site visité par l'utilisateur du téléphone.

Le logiciel malveillantlogiciel malveillant pourrait aussi enregistrer les signes tapés au clavier lors d'une transaction et récupérer ainsi les codes confidentiels ou même un numéro de carte bancaire.

La fraude reste tout de même difficile car cette fameuse porte est maintenue fermée. Pour l'emprunter, l'opérateur doit demander à l'utilisateur d'indiquer le code PIN de l'appareil pour autoriser la configuration. Les trois Italiens n'y voient cependant pas un obstacle insurmontable. Un message truqué reprenant le logo de l'opérateur et parlant de « mise à jour du système » pourrait tromper plus d'un utilisateur.

Voilà donc une possibilité supplémentaire de piratage qui attend encore les indélicats susceptibles de l'exploiter.