L'Agence nationale de la Sécurité des systèmes d'information (Anssi) révèle que la France est depuis au moins 2017 la cible de graves attaques informatiques. Sans l’attribuer directement à la Russie, l’agence pointe du doigt un groupe de hackers connu pour ses liens avec le Kremlin.

au sommaire

Après l'hôpital de Dax, c'est aujourd'hui celui de l'Hôpital Nord-Ouest de Villefranche-sur-Saône (Rhône) qui est paralysé par une attaque à base de rançongiciel. Dans ces deux cas, comme dans les nombreux autres qui touchent les hôpitaux, il s'agit sans doute de loups solitaires ou de hackers qui frappent à l'aveugle.

Mais c'est sur un tout autre phénomène, moins anxiogène mais hautement stratégique sur lequel a planché l'Agence nationale de la Sécurité des systèmes d'information (Anssi)). L'agence vient en effet de rendre un rapport très inquiétant sur l'intrusion discrète et de longue date, de pirates dans les réseaux informatiques des fleurons de l'industrie française et d'organisations sensibles.

“Entre 2017 et 2020, des pirates se sont introduits dans les réseaux de sociétés comme EDF, Total, Orange, Airbus, ou encore Air France”

Ainsi, entre 2017 et 2020, des pirates se sont introduits dans les réseaux de sociétés comme EDF, Total, Orange, Airbus, ou encore AirAir France, ayant en commun d'exploiter le logiciel Centreon. Centreon est une plateforme de surveillance des ressources informatiques développée par la société du même nom. Elle offre à peu près les mêmes fonctionnalités qu'OrionOrion de SolarWinds dont la campagne de cyberintrusion a touché des dizaines de milliers de sociétés américaines d'importance et les institutions. Une attaque que les États-Unis avaient attribuée officiellement à des hackers russes sponsorisés par le Kremlin.

Un groupe de hackers russes lié au GRU

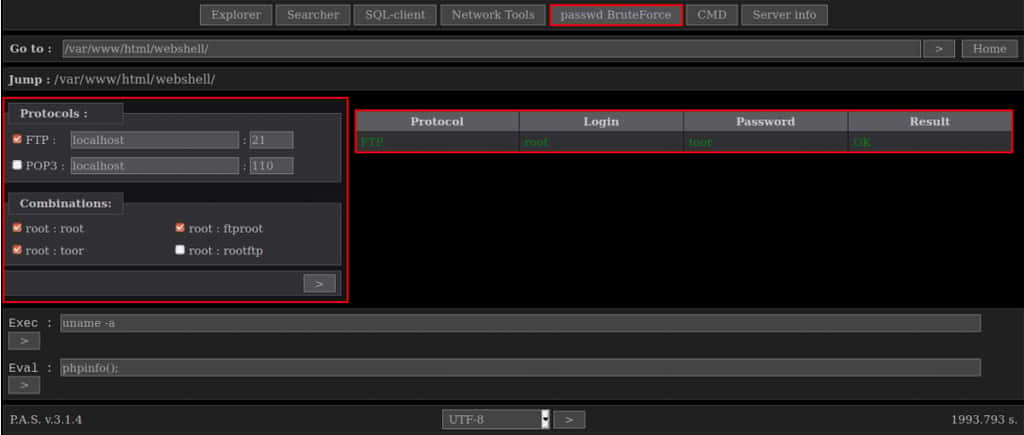

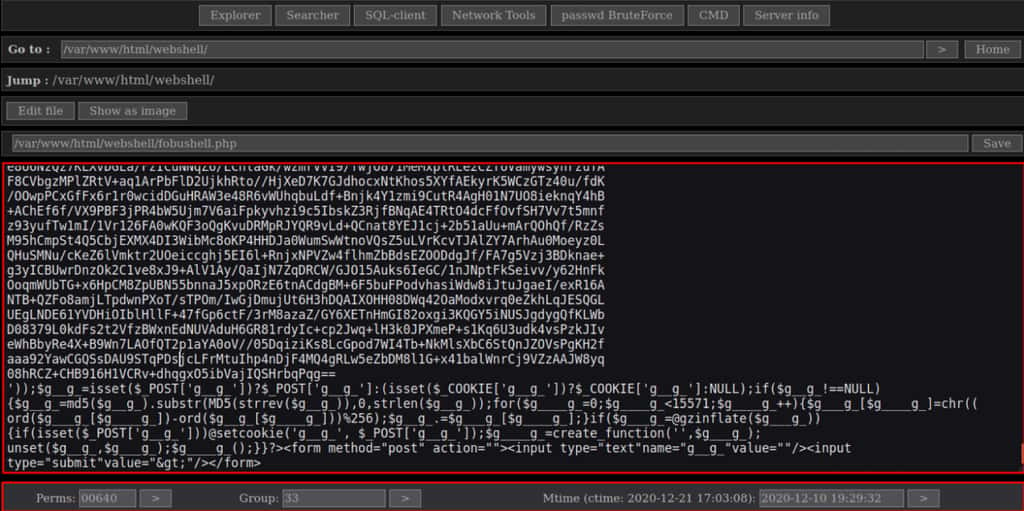

Pour ce qui est de la France, l'Anssi a ainsi détecté une porte dérobéeporte dérobée (backdoor) de type webshell, ce qu'on appelle du « code encoquillé » en français. Ce webshell, ce sont en réalité des scripts que l'on peut écrire dans pratiquement toutes les langages compatibles avec un serveur web. Il peut être très facilement dissimulé et permet à un opérateur distant d'exécuter simplement ses commandes. L'autre malware complémentaire identifié, est le cheval de Troiecheval de Troie Exaramel. Des outils et un mode opératoire qu'affectionne particulièrement le groupe de hackers Sandworm. Sans l'attribuer directement au Kremlin, car ce n'est pas de sa compétence, l'agence française a mentionné le nom du groupe en raison de cette méthode. Et il se trouve justement que Sandworm est relié à l'unité 74455 de la Direction principale du renseignement russe militaire, c'est-à-dire le GRU.

C'est elle qui a diffusé le fameux ransomware NotPetya en 2017 qui visait à paralyser l'industrie ukrainienne avec de nombreux dommages collatéraux en Europe. C'est également cette équipe qui serait à l'origine des piratages de boîtes e-mails de la campagne présidentielle du parti La République en Marche en 2017, c'est-à-dire les fameuses MacronLeaks. C'est d'ailleurs à partir de 2017 que cette campagne d'intrusion dans les réseaux des prestataires de service, et notamment d'hébergement web reliés à Centreon, a débuté et qu'elle a été menée au moins jusqu'en 2020.

Pour le moment, l'agence française n'a pas indiqué la méthode de pénétration dans les serveurs de Centreon. En revanche, elle sensibilise et épaule les organisations françaises afin qu'elles recherchent l'éventuelle présence de ces deux malwares sur leurs réseaux. Reste à savoir ce qu'ont pu collecter sur les serveurs de leurs cibles, ces intrus terrés pendant cette longue période.

Ce qu’il faut

retenir

- L'Anssi a publié un rapport qui montre que les réseaux des plus grandes entreprises stratégiques françaises sont cyberinfiltrées depuis 2017.

- C'est via le logiciel Centreon qu'elles utilisent que les hackers ont pu s'introduire.

- L'agence évoque comme hackers probables Sandworm, un groupe lié au Kremlin.