Éditeur de solutions de sécurité, Eset a découvert un nouveau type de malware qui se cache dans de fausses applications présentes sur Android. Très sophistiqué, ce virus déjoue la protection par double authentification pour intercepter les mots de passe et les codes reçus par SMS.

au sommaire

Pour une meilleure sécurité, de nombreux services Web proposent l'authentification en deux étapes avec un numéro de téléphone mobile, un procédé qui envoie un SMS à l'utilisateur avec un code à usage unique à saisir en plus de son mot de passe habituel lorsqu'il s'identifie sur le site. Cela ajoute donc une sécurité supplémentaire, puisqu'un pirate ne pourra pas accéder au compte uniquement en volant le mot de passe. Il existe différentes manières pour les hackers de contourner cette fonction. L'une est l'ingénierie sociale, où un escroc contacte le service clients de l’opérateur mobile en se faisant passer pour la victime, afin de faire transférer la ligne, et donc de recevoir le SMS contenant le code.

Une autre méthode consistait à infecter le mobile de la victime avec une applicationapplication afin de lire les SMS. Cependant, GoogleGoogle, éditeur d'AndroidAndroid, a fait le ménage en mars dernier en limitant l'accès des applications aux SMS et en supprimant les applications du Play Store qui en demandaient l'autorisation sans pouvoir le justifier. Cela a mis un terme aux programmes qui n'étaient autres que des malwares destinés à intercepter les codes de vérification de l'authentification en deux étapes. Malheureusement, le répit a été de courte duréedurée.

Les notifications affichent le contenu des SMS

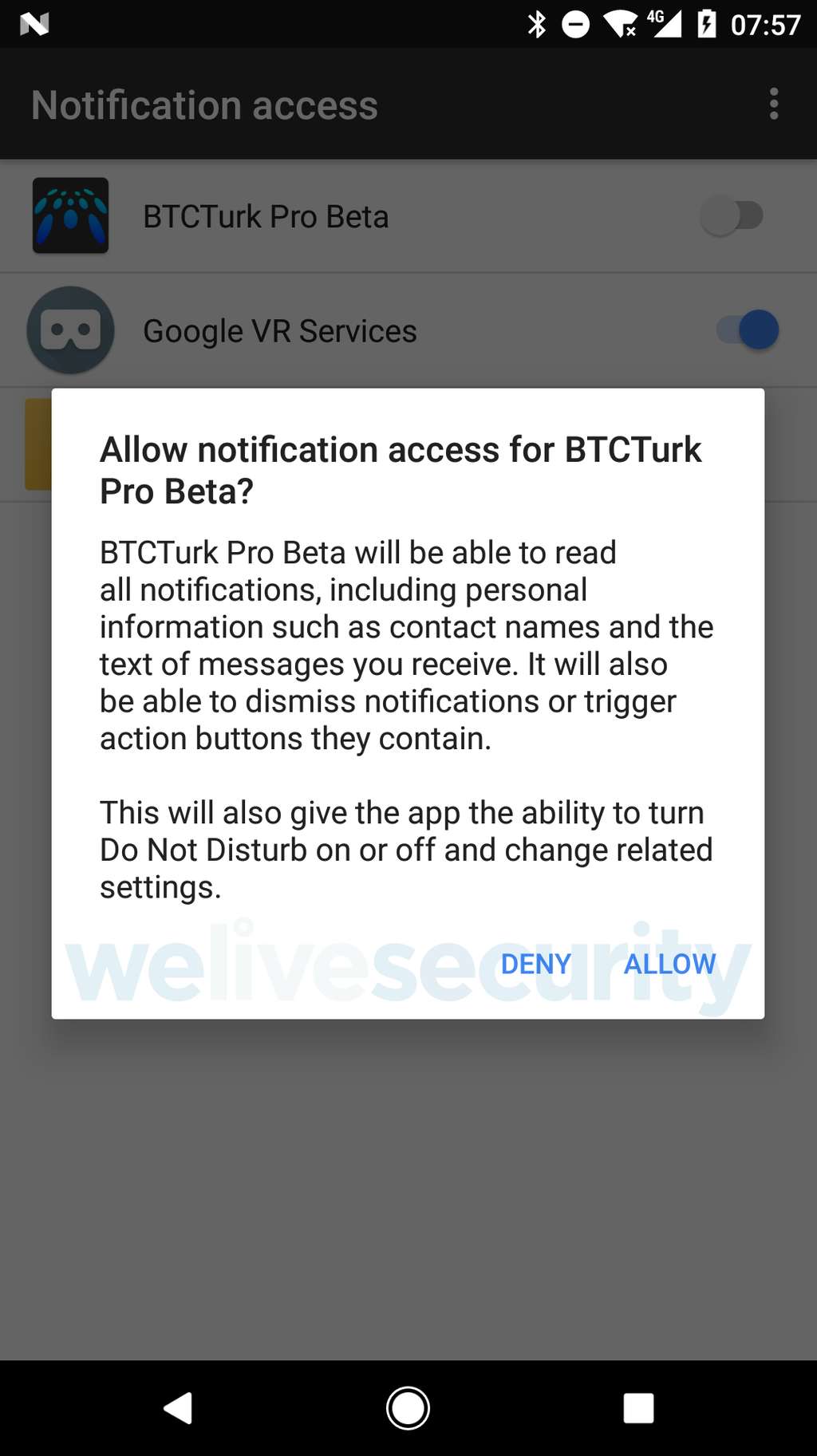

L'éditeur d'antivirus Eset a découvert de nouvelles applications qui ont mis en place un moyen ingénieux de contourner les restrictions créées par Google. Dans un billet publié sur son blog, la firme a détaillé le procédé employé par ce nouveau malware baptisé Android/FakeApp.KP. Plutôt que d'accéder directement aux SMS de l'appareil, ces applications se sont contentées de demander un accès aux notifications.

Lors de la réceptionréception d'un SMS, son contenu est affiché sous forme de notification sur le smartphone, et peut donc être intercepté par le malware. Cette technique offre même un avantage par rapport à un accès directaccès direct aux SMS, puisqu'elle fonctionne également avec certains systèmes d'authentification en deux étapes qui envoient le code à usage unique par e-mail, qui s'affiche également sous forme de notification. La méthode présente cependant une limite, puisqu'elle n'a accès qu'au texte tronqué affiché dans la notification, et non pas au contenu complet des messages. Pour un SMS cela suffit, mais pour les e-mails le malware n'a accès au code, uniquement s'il est inclus dans le début du message.

Seul un site d’échange de cryptomonnaies est visé pour l’instant

À ce jour, ces applications visent le site d'échange de cryptomonnaiescryptomonnaies turc BtcTurk. En se faisant passer pour une application légitime pour le service, le malware parvient à piéger l'utilisateur qui saisit alors ses identifiants. Les escrocs obtiennent donc le mot de passe et le code à usage unique pour pouvoir accéder au compte de la victime.

Afin d'éviter que la victime ne se rende compte que l'application est frauduleuse et ne propose aucun accès réel, elle affiche un message d'erreur après la saisie des identifiants, indiquant que l'application mobile est actuellement hors-service à cause d'un changement dans le système de vérification par SMS. Le malware peut ensuite passer le smartphone en mode silencieux et supprimer toute nouvelle notification afin que la victime ne soit pas informée des transactions frauduleuses sur son compte via e-mail, SMS ou une autre application.

Ce qu’il faut

retenir

- Sur le Play Store, un malware se cache dans de fausses applications.

- Après l'installation, l'application propose d'afficher ses propres notifications.

- Ce leurre permet au contraire d'accéder aux contenus des SMS.