Des experts en cybersécurité ont découvert une faille dans les cartes SIM qui permet de prendre le contrôle d'un smartphone à distance. Un milliard de téléphones sont concernés par cette brèche.

au sommaire

AdaptiveMobile Security, l'un des leaders mondiaux de la sécurité des réseaux mobilesmobiles, vient de publier des détails d'une nouvelle faille qui affecte potentiellement plus d'un milliard de téléphones. Un simple SMS suffit à prendre le contrôle d'un appareil et permet de pister les victimes. Les chercheurs l'ont baptisée Simjacker, et indiquent avoir déjà vu un certain nombre de cas pratiques. Selon les chercheurs, la faille a notamment été exploitée par une entreprise qui travaille avec des gouvernements pour surveiller des individus.

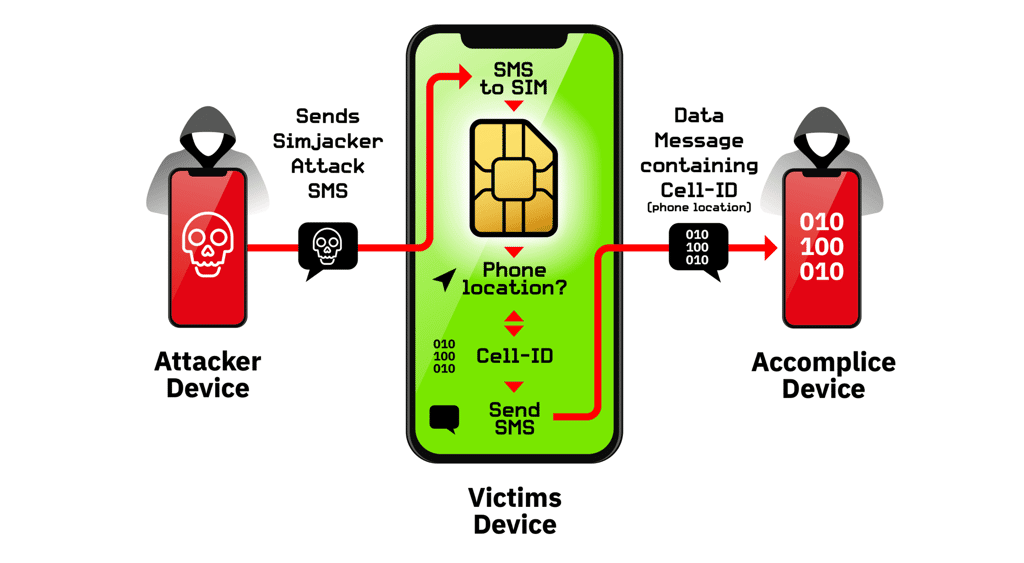

En envoyant un SMS contenant un code spécifique à un téléphone mobile, la carte SIM reçoit des instructions pour prendre le contrôle de l'appareil et exécuter certaines commandes ou récupérer des données. L'attaque utilise un logiciel contenu dans la carte SIM appelé « S@TT Browser », qui est capable d'interagir avec le mobile pour récupérer des informations.

Un attaque par SMS complètement invisible pour la victime

Dans l'attaque principale découverte par les chercheurs, le mobile de la victime reçoit un SMS conçu pour ne pas déclencher de notification. Le système récupère le numéro IMEI de l'appareil, ainsi que des informations sur la station de base auquel il est connecté, et renvoie les données dans un autre SMS. Les SMS ne sont visibles à aucun moment pour la victime, ne laissant aucune trace dans les boîtes de réceptionréception ou d'envoi du mobile. En identifiant la station de base, l'auteur du SMS peut localiser un individu avec une précision qui augmente, plus le maillage des antennes-relais est dense. Les données de localisation sont donc beaucoup plus précises en ville qu'à la campagne.

Le « S@T Browser » est assez ancien, n'ayant plus été mis à jour depuis 2009, et se trouve dans la plupart des cartes SIM, y compris les eSIM. Il est prévu notamment pour ajouter des fonctions comme consulter son solde bancaire via sa carte SIM. Il est utilisé par des opérateurs dans plus de 30 pays, représentant un marché potentiel de près d'un milliard d'individus. Les fonctions exploitables à distance ne se limitent pas à la localisation de l'appareil, puisque l'assaillant peut faire appel à une liste complète de commandes STK. Les chercheurs ont pu ainsi ouvrir le navigateur, lancer des appels, envoyer des messages.

Un système qui pourrait être exploité par de nombreux groupes criminels

Les chercheurs ont pu confirmer que la vulnérabilité est actuellement exploitée de manière très active. « Dans un pays nous voyons environ 100-150 numéros mobiles spécifiques ciblés par jour par des attaques Simjacker, avec des pics de 300 numéros en une journée. » De plus, ce système pourrait envoyer des messages aux victimes contenant de fausses informationsfausses informations, appeler des numéros surtaxés, servir de système d'espionnage via le microphone en appelant un numéro spécifique, installer un malware via le navigateur, récupérer d'autres informations sur l'appareil ou tout simplement désactiver la carte SIM entièrement pour bloquer le mobile.

Les chercheurs ont communiqué leurs résultats aux organisations GSMGSM Association et SIM alliance afin d'alerter les opérateurs et pour améliorer la sécurité des nouvelles cartes SIM. En attendant, les opérateurs devront analyser les messages afin de bloquer les SMS suspects. Ils pourraient également modifier les paramètres de sécurité des cartes SIM et désinstaller le « S@T Browser » à distance, mais l'opération risque d'être assez difficile et longue.

Ce qu’il faut

retenir

- Une faille dans les cartes SIM permet de prendre le contrôle d'un smartphone.

- Un SMS malveillant piège l'utilisateur à son insu.

- Dans un pays, on peut compter jusqu'à 300 attaques par jour.