au sommaire

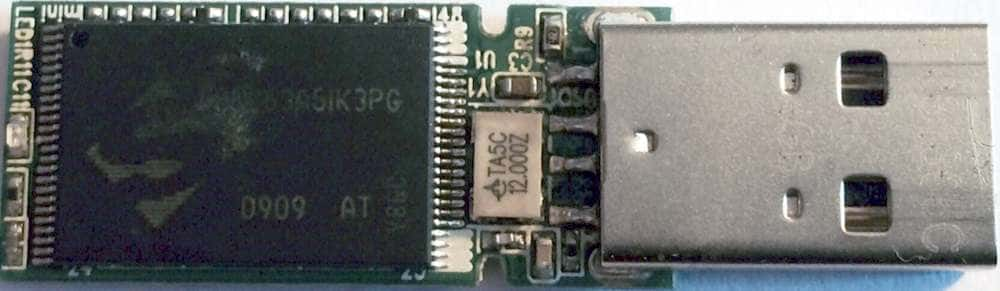

L'universalité des connecteurs USB pourrait bien être son principal talon d'Achille. C'est en tout cas ce que révèle une expérience menée par deux chercheurs du Security Research Lab de Berlin (Allemagne), un laboratoire spécialisé dans la sécurité informatique. Après des mois de recherche, une énorme vulnérabilité qui touche l'ensemble des périphériques et des prises USB fut exploitée. Cette brèche repose sur le firmware de la puce du contrôleur. Celui-ci permet d'assurer la connexion entre l'hôte et le périphérique. Les chercheurs ont malheureusement constaté qu'il ne dispose d'aucune protection et peut être reprogrammé à volonté. Le fruit malicieux de leur investigation a reçu le nom évocateur de BadUSB.

Une fois réécrit, le contrôleur peut alors transformer une banale clé USB en un véritable arsenal nuisible. Une simple clé de stockage par exemple peut ainsi être considérée comme un clavier par l'ordinateur-hôte et assurer une connexion à un réseau de cybercriminels. Ces derniers pourraient alors saisir à distance des commandes pour aller encore plus loin dans leurs actions malveillantes. Dans le même esprit, un périphérique reprogrammé resté branché à un ordinateur éteint pourrait tout à fait contaminer ce dernier aussitôt sa mise sous tension, avant même le démarrage de l'OS... Dans cette situation, il n'y aurait aucune parade. Même la réinitialisation de l'ordinateur ne changerait pas la donne.

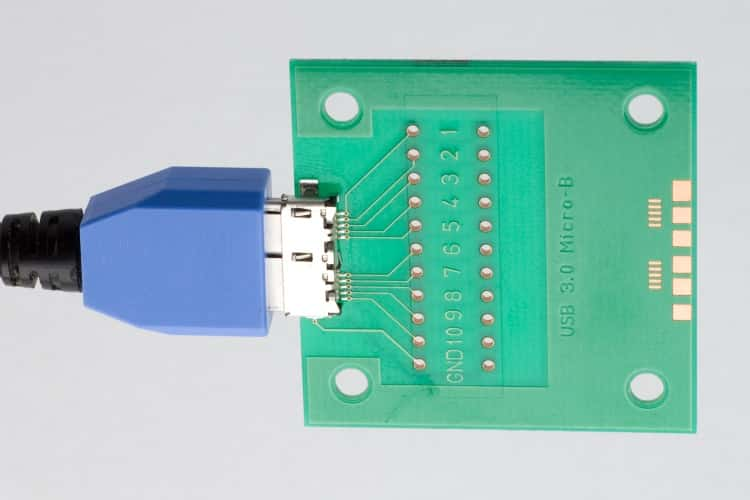

En créant ce qu'ils appellent un BadUSB, les chercheurs en sécurité informatique du Security Research Lab de Berlin sont parvenus à transformer des périphériques USB inoffensifs en redoutables vecteurs d'infection permettant de commettre des actes malveillants. Tous les périphériques USB peuvent être touchés et la génération USB 3.0 n'est pas plus sécurisée que les autres. © USB Implementers Forum

Aucune protection possible

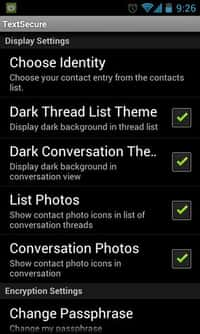

Cette énorme vulnérabilité provient en réalité des standards USB qui ont été attribués par l'USB Implementers Forum. Autrement dit, elle date des débuts de la technologie. Pour assurer son universalité, l'organisme a fait totalement l'impasse sur la sécurité. Ainsi, chaque firmware USB d'un périphérique reçoit un code de classification qui permet d'indiquer sa fonction (souris, clavier, clé, disque durdisque dur, smartphone...)) à un contrôleur-hôte (ordinateur, smartphone, tablette...). Toutefois, rien n'empêche d'inscrire des informations qui ne correspondent pas à sa fonction. C'est exactement ce que les chercheurs sont parvenus à réaliser.

Le principal souci de cette vulnérabilité est qu'elle ne peut pas être détectée par les antimalwares et passe donc totalement inaperçue. En réalité, aucun système de protection ne permettrait de l'éviter, ni même de s'en débarrasser. Pour le moment, seules trois solutions hypothétiques pourraient atténuer sa portée.

Le firmware de la puce du contrôleur des prises USB n’a jamais été sécurisé. Des chercheurs du Security Research Lab en Allemagne ont constaté qu’il peut donc être reprogrammé sans contrainte. Un système qui assure son universalité afin de pouvoir brancher n’importe quel périphérique et peut aussi, hélas, transformer la prise en un vecteur de contamination indétectable. © Sylvain Biget, Futura-Sciences

Premièrement, ne brancher que des périphériques dont l'utilisateur est absolument certain de sa fiabilité. Mais comment l'être puisqu'il n'y a aucune possibilité de vérifier qu'un firmware a été reprogrammé ? Sinon, ajouter une signature numériquesignature numérique au firmware. Toutefois cette technique prendrait bien une décennie avant d'être répandue à l'ensemble des accessoires du marché. Enfin, réserver chaque prise USB à une seule classe de périphérique. Une méthode qui viendrait, certes, annihiler le côté universel de cette interface et revenir soudainement vingt ans en arrière. En somme, pour le moment, cette vulnérabilité reste dans l'impasse bien qu'elle ne semble pas encore avoir été exploitée pour nuire.

Les chercheurs allemands donneront plus de détails sur leur expérimentation le 7 août prochain, à la fin de la conférence Black Hat 2014, qui se tient depuis samedi 2 août à Las VegasVegas.