au sommaire

Alors qu'Adobe attend habituellement le second mardi du mois pour publier ses mises à jour, il a déployé en urgence jeudi soir deux patchs corrigeant les deux vulnérabilités actuellement exploitées.

-----------------Article initial paru le 19 / 02 / 2013 à 16 h 39

Deux failles critiques ont été détectées dans les lecteurs de PDF Reader et Acrobat d'Adobe. Elles permettent à un malware très sophistiqué de dérober les données et les mots de passe de l'utilisateur. Le niveau de conception est tellement élevé que le nuisible en question pourrait bien avoir été mis au point dans un objectif de cyberespionnage par un État ou une officine privée spécialisée.

Après OracleOracle avec Java, c'est maintenant au tour d'Adobe d'être en proie à des failles de sécurité critiques. Mercredi dernier, FireEye, une société spécialisée en sécurité informatique, a constaté que les lecteurs de PDF d'Adobe, autrement dit les logiciels Reader et Acrobat, sont touchés par deux vulnérabilités zero day. Elles concernent aussi bien Windows qu'OS X (et même LinuxLinux dans certains cas), et sont exploitées de façon active. La façon de procéder est assez classique : l'utilisateur clique pour ouvrir un pseudo-PDF via un email ou à partir d'un site Web.

Le malware s'engouffre alors dans la première brèche du lecteur en élevant automatiquement les privilèges pour démarrer le code malicieux. Ensuite, il passe à côté du sandbox, ou « bac à sablesable », ce système de protection conçu pour isoler les éléments extérieurs au système. Il n'est même pas identifié par les systèmes de protection les plus élaborés de Windows, comme l'ASLR (Address Space Layout Randomization)), et ce même avec Windows 7Windows 7 en version 64 bits.

Après cette mise en place, il se connecte à un serveur distant pour télécharger deux composants supplémentaires au format DLL. Ils permettent de voler les mots de passe et des informations sur la configuration du système, mais aussi ce que l'utilisateur peut saisir au clavier. Les données sont ensuite compressées avec zlib, puis le fichier chiffré en AESAES (Advanced Encryption Standard) avec une clé publiqueclé publique RSARSA pour ensuite prendre le chemin d'un serveur distant.

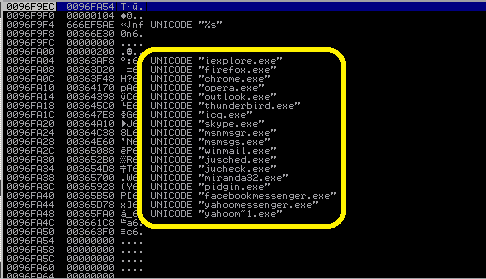

Très doué, ce malware est capable à la fois de contourner le sandbox et les protections de Windows. Mieux encore, comme le montre cette capture d'écran, il se fait passer pour une barre d'outils de traduction et analyse si les logiciels habituellement associés à ce type de programme sont chargés en mémoire. Cette technique lui permet de savoir s'il a affaire à une machine virtuelle et déjouer l'ensemble des solutions anti-malwares. © FireEye

Outil de cyberespionnage créé par un État ?

Ce niveau de sophistication a mis la puce à l'oreille de Costin Raiu, le patron du laboratoire antivirusantivirus de l'éditeur Kaspersky. Pour lui, cette conception de virus est très rare et ressemble fortement à ce qui a été utilisé dans le programme malveillant Flame, mais au niveau du serveur. Selon lui, le malware serait même du niveau de Duqu qui a sévi en octobre 2011. Ce composant était lié au ver Stuxnet qui, à la même époque, a œuvré en matièrematière de cyberespionnage. Très sophistiqué, il aurait attaqué près de 30.000 ordinateursordinateurs dans le domaine de l'industrie nucléaire en Iran. Pour Costin Raiu, pas de doute : tout comme Flame et Stuxnet, il s'agit soit d'un outil de cyberespionnage créé par un État ou un outil conçu par une société privée spécialisée pour le compte de celui-ci.

Nul n'est à l'abri, et en attendant des correctifs, mieux vaut éviter d'utiliser les lecteurs d'Adobe pour ouvrir des PDF, puisque les versions 9.5.3 (Windows, OS X, Linux), 10 et 10.1.5 (Windows, OS X), 11 et même 11.0.01 (Windows, OS X) d'Adobe Reader sont concernées. Pour le moment, FireEye a communiqué un maximum d'éléments à Adobe, qui a publié un rapport de vulnérabilité et programmé le déploiement de deux patchs (CVE-2013-0640 et CVE-2013-0641) dans le courant de la semaine.