au sommaire

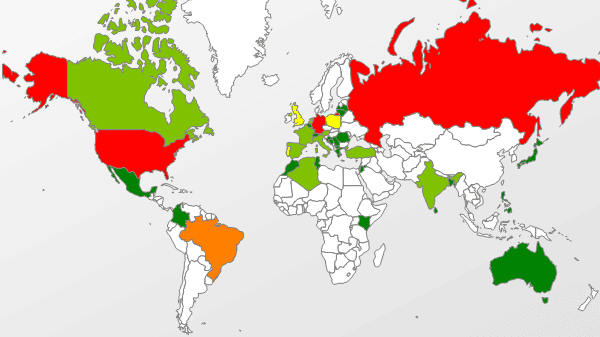

Pour le moment, comme le montre cette illustration, si l’attaque zero day dans Java touche essentiellement la Russie et l’Amérique latine (territoires en orange et en rouge), elle épargne la France (et les autres territoires en vert). © Kaspersky

Après l'annonce de cette faille gravissime et semble-t-il déjà exploitée, OracleOracle a mis en ligne ce weekend une mise à jour (Java SE 7u11). Cette nouvelle version, JavaJava 7.11 donc, résout le problème.

-----------------Article initial paru le 12 / 01 / 2013 à 11 h 30

Depuis quelques jours, des cybercriminels exploitent une faille du composant Java des navigateurs Web, afin d'exécuter du code malicieux sur les machines. Il n'y a pas d'autre parade que la désactivation de Java pour échapper à cette attaque.

Tous les éditeurs de solutions antivirus, et même le département de la Sécurité intérieure des États-Unis, le disent d'une seule voix : il est impératif de désactiver le composant Java immédiatement ! Une faille dite zero day Java vient (encore une fois) d'être découverte.

Cette brèche dans le système est utilisée par des cybercriminels depuis le 6 janvier. Lorsqu'elle est exploitée, elle permet de rediriger le navigateur sur une page piégée. C'est à partir de celle-ci que des codes peuvent être exécutés pour contaminer le PC de l'utilisateur et éventuellement appliquer la technique très à la mode du ransomware.

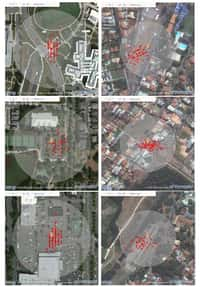

Même s'il est possible de subir l'attaque à partir d'un site d'information ou de météo via ses publicités, les risques sont plus importants sur un site pornographique. Une fois la page affichée (1), une requête part du serveur du site pour atteindre celui qui héberge le kit permettant l'attaque (2). Celui-ci va alors exploiter la faille de Java sur l'ordinateur de l'utilisateur (3). Enfin, une fois la prise de contrôle de la machine effectuée, le cybercriminel peut installer à distance un ransomware (4). © Symantec

À priori, à part la désactivation du composant Java, il n'y pas d'autre façon de protéger la machine pour le moment. Ceci dit, Jindrich Kubec, un analyste de l'éditeur de solutions de sécurité Avast! interrogé par Futura-Sciences, a expliqué que les antivirus sont dotés de plusieurs parades pour amenuiser la portée de ces « exploits ». Ainsi, la société se veut rassurante en précisant qu'elle est capable de bloquer sur les serveurs des cybercriminels les éléments Java, FlashFlash ou PDF qu'ils contiennent.

Depuis le mois d'août, des failles de sécurité conséquentes sont régulièrement détectées sur Java. Ironiquement, l'un des derniers correctifs avait même ouvert une vulnérabilité supplémentaire.