La mise à jour de macOS Big Sur 11.3 corrige une faille découverte en mars par un expert en sécurité. Elle permettait d'installer une application pirate sans que l'ordinateur ne puisse la bloquer. Selon ce même expert, cette vulnérabilité existait depuis janvier, et elle était déjà exploitée par des pirates. Pour la corriger, il est impératif de mettre à jour son Macbook, son Macbook Pro ou son iMac.

au sommaire

C'est la grande journée des mises à jour chez AppleApple avec iOS 14.5, mais aussi macOS Big Sur 11.3 qui apporte son lot de nouveautés, comme la prise en charge des AirTags sortis la semaine dernière, ou la prise en charge du mode hibernation sur les tous derniers modèles dotés du processeur M1M1. Mais surtout, cette mise à jour est indispensable pour des raisons de sécurité.

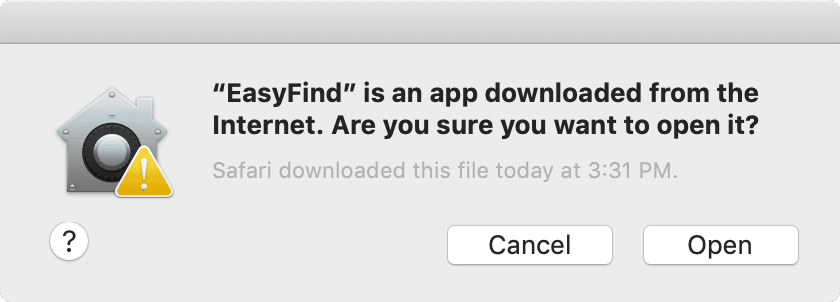

Apple a en effet comblé une faille critique, qui permettait à un pirate de déjouer la protection de MacOS pour forcer l'installation d'une applicationapplication, et donc potentiellement d'un malware. Quand une application n'est pas authentifiée et signée (« notariée » dans le langage Apple), macOS émet de nombreux avertissements, il recherche du code malveillant et ça suffit à convaincre un utilisateur de ne pas installer une application trouvée sur le web.

Contacté, Apple corrige la faille

En mars, le chercheur en sécurité Cedric Owens avait découvert une méthode pour contourner les étapes de vérifications de macOS. Dans sa démonstration, il parvenait à installer à un malware (inoffensif pour le test) qui lançait la Calculatrice sans l'intervention de l'utilisateur. « Un hacker pourrait exploiter cette vulnérabilité pour accéder à distance aux données sensibles d'un utilisateur simplement en incitant une victime à ouvrir un document », expliquait-il à nos confrères de TechCrunch.

Il a alerté Apple, qui s'est empressé de corriger la faille à la fois pour les modèles récents, mais aussi les plus anciens, notamment en renforçant XProtect, son moteur anti-malware intégré. En fait, la faille n'était pas matérielle mais bien logicielle ; macOS classait mal certains ensembles d'applications et il ignorait les contrôles de sécurité, permettant ainsi à certaines applications de se lancer. Selon ce chercheur en sécurité, il suffisait de ne pas intégrer de fichiers de propriétés à son application pour que macOS ne déclenche pas d'avertissement.

Une faille exploitée depuis janvier

Selon ce même chercheur, qui a installé la mise à jour de macOS, la vulnérabilité a bien été corrigée : « La mise à jour entraînera désormais la classification correcte des applications en tant que bundles et garantira que les applications non fiables et non notariées seront (encore une fois) bloquées, et donc l'utilisateur protégé », a-t-il déclaré à TechCrunch.

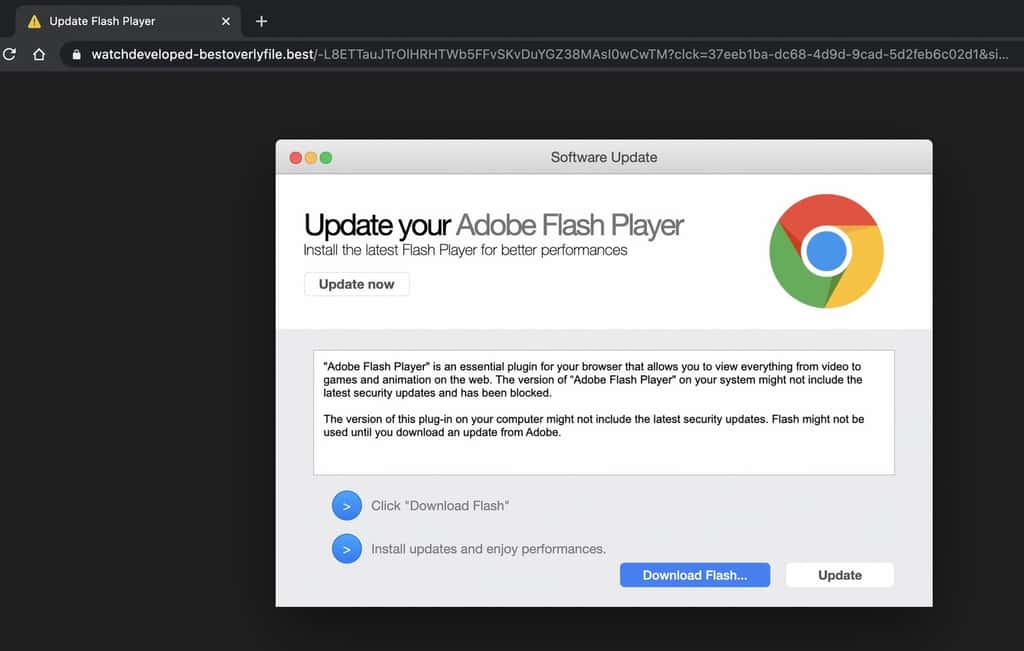

Le souci, c'est que cette faille avait déjà été exploitée et que des pirates l'avaient débusquée depuis... janvier, c'est-à-dire deux mois avant la découverte de Cedric Owens ! La société de sécurité JAMF a ainsi découvert des traces du malware Shlayer capable de contourner les différentes étapes de vérification de macOS. Il s'agit d'un adware capable d'afficher ses propres publicités dans les pages web pour générer des revenus, et il est souvent caché dans des faux programmes d'installation ou de fausses mises à jour d'applications. Cette société a mis en ligne un petit script qui permet de savoir si son Mac est infecté.