au sommaire

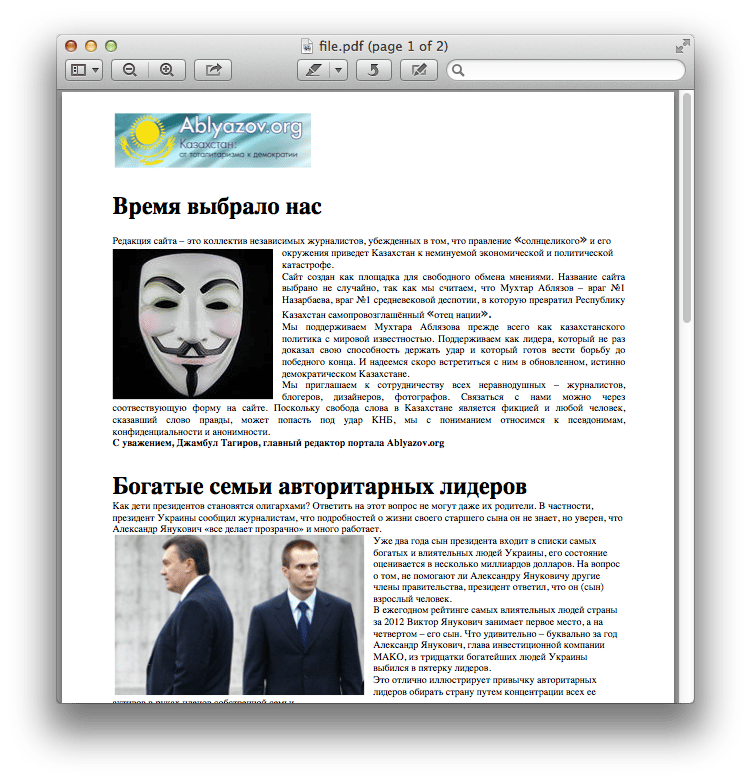

C’est la rançon du succès. Alors que les aficionados d’Apple considéraient qu’ils étaient invulnérables face aux virus, la popularité des Mac a pour conséquence l’arrivée de malwares dont la conception est particulièrement complexe. La découverte de Janicab.A en est un bon exemple. Le malware se fait passer pour un fichier PDF, et pour ne pas inquiéter l’utilisateur, il affiche une page d'information dans ce format. © F-Secure

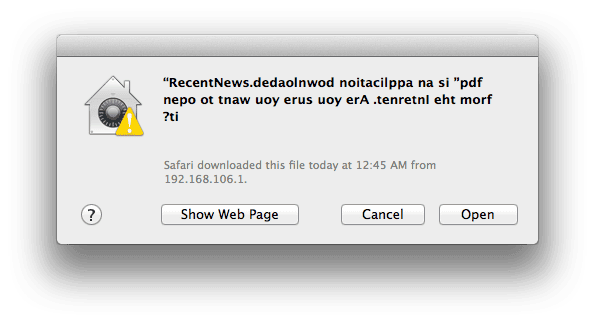

Concernant les Mac et détecté par l'éditeur de solutions de sécurité F-Secure, le dernier malware en date est particulièrement vicieux dans sa conception. Sous Mac OS X, les fichiers sont dotés d'une double extension pour renforcer la sécurité. Pour déjouer ce système, les créateurs du malware baptisé Janicab.A par F-Secure ont exploité une faille reposant sur le caractère Unicode U202E. Celui-ci permet de lire le texte d'un nom de fichier de droite à gauche. Le fichier exécutable, qui se propage par mail, s'appelle en réalité RecentNews.?fdp.app.

Le point d'interrogation est l'opérateur Unicode qui permet de tromper Mac OS X et de lui faire croire qu'il s'agit d'un fichier PDF. De surcroît, pour encore plus de crédibilité, ce malware dispose d'un certificat officiel de développeur (Developer ID) émanant d'AppleApple et attribué au nom de Gladys Brady.

Lorsque l’utilisateur lance le fichier qu’il a reçu par e-mail, le message d’avertissement qui apparaît habituellement lors de l’ouverture d’une nouvelle application est rédigé à l’envers. Perturbé, l’utilisateur risque alors de valider son exécution et d’infecter le Mac. © F-Secure

Janicab.A, malware qui génère un PDF leurre

Si l'utilisateur double-clique sur le fichier, le message habituel d'alerte qui s'affiche pour prévenir l'utilisateur qu'il lance une nouvelle applicationapplication est, lui aussi, rédigé à l'envers. Cette manœuvre a pour effet de perturber l'utilisateur pour qu'il autorise l'exécution du malware. Discrètement, celui-ci crée alors un dossier caché et génère un véritable fichier PDF leurre qu'il affiche. Celui-ci présente une feuille d'information rédigée en caractères cyrilliques.

En tâche de fond, le nuisible réalise des captures d'écrancaptures d'écran, des enregistrements audio via le micro du Mac et récupère le maximum de données personnelles de l'utilisateur. Pour rapatrier tout ce petit monde sur son serveurserveur de commandes, il brouille les pistes, car il va chercher l'adresse de ce serveur en se connectant sur les liens de fausses vidéos postées sur YouTubeYouTube. F-Secure a informé Apple de cette attaque : reste à savoir si l'éditeur va apporter rapidement un correctif, comme il le fait habituellement dans ce genre de situation.