Des hackers russes, affiliés au Kremlin, ont tenté de pirater le réseau électrique ukrainien. Une cyberattaque qui aurait pu priver plus de 2 millions d’Ukrainiens de courant.

au sommaire

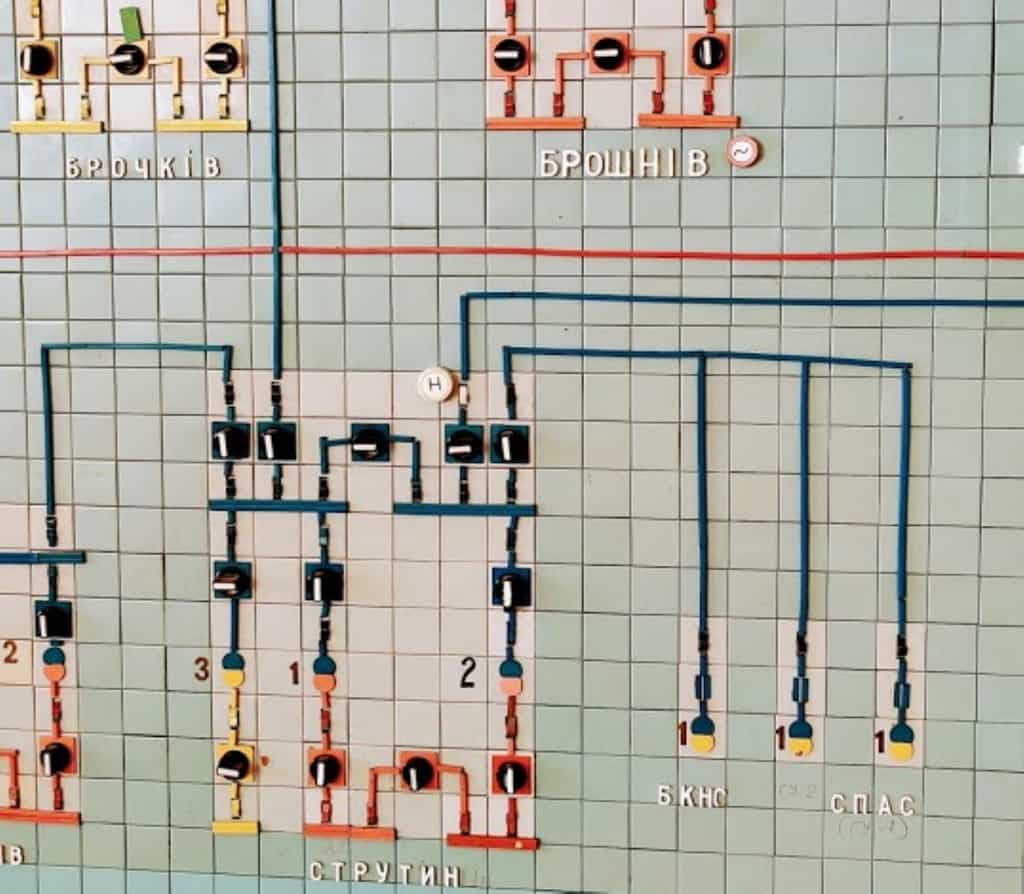

Ukraine, décembre 2015. Dans la centrale de distribution électrique d'Ivano Frankvist, les techniciens voient sur leur écran le pointeur de la souris se déplacer tout seul et couper les différents points de livraison d'électricité. Très rapidement, plusieurs centaines de milliers d'Ukrainiens sont privés de courant. C'est un piratage ciblé et, pour arrêter la casse, la méthode est radicale. Les techniciens débranchent les ordinateurs.

Comme le système électrique datait de l'époque soviétique, il a fallu moins d'une journée aux techniciens pour réamorcer les points de distribution manuellement. Avec un système automatisé, cette remise en service aurait été plus compliquée et longue. Il s'agissait alors sans doute d'une expérimentation de la part des pirates affiliésaffiliés au GRU, les services de renseignement militaires russes. Ce type d'attaque s'est également reproduite en 2016.

Cette semaine, une nouvelle cyberattaque russe, de grande ampleur et visant, elle aussi, les infrastructures électriques ukrainiennes, a été déjouée selon les autorités du pays. Là encore, alors que le territoire est en guerre, elle aurait pu couper l'électricité à deux millions de personnes.

Les cyberarmes de la guerre

La découverte des nuisibles a été réalisée en duo par les chercheurs de la société de cybersécurité Eset et le Cert-UAUA, l'agence de cybersécurité ukrainienne. Les experts ont pu constater que l'attaque était plus sophistiquée que les précédentes, mais que la charge utile était une version identique du malware de 2015-2016, à savoir Industroyer.

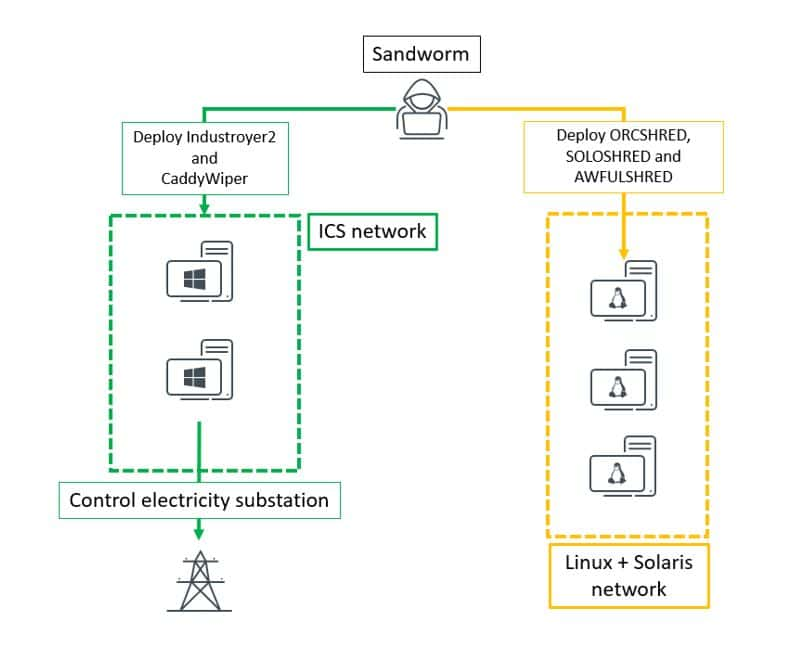

Avec lui, les experts ont identifié une chaîne complexe de logiciels malveillantslogiciels malveillants, montrant que la Russie avait planifié l'attaque depuis plusieurs semaines afin de réaliser un maximum de dégâts pour entraver la restauration du réseau électriqueréseau électrique. Avec Industroyer2, on trouvait aussi, CaddyWiper, c'est-à-dire un malware conçu pour supprimer toutes les données des systèmes pour compliquer la remise en route du réseau électrique. Il était épaulé par d'autres malwares destructeurs, comme Orcshred, Soloshred et Awfulshred.

Selon les chercheurs, Industroyer2 a été exécuté à l'aide d'une tâche planifiée le 8 avril à 16 h 10 (UTCUTC) pour couper plusieurs sous-stations électriques. Le malware a toutefois été neutralisé avec succès. Les deux organismes n'indiquent cependant pas comment ils ont découvert l'intrus et l'ont bloqué. Par ailleurs, ils ne savent pas encore comment les attaquants se sont introduits dans le réseau informatique, puis comment ils ont pu accéder au réseau de systèmes de contrôle industriel (ICS). En revanche, ils ont pu attribuer la cyberattaque au groupe de hackers APT Sandworm qui est lié au GRU russe, car la méthode et les outils sont similaires aux attaques précédentes.

Réalisée en parallèle des combats, l'arme numérique est employée abondamment par la Russie pour viser les infrastructures critiques (gestion de l'eau, de la nourriture, réseau électrique, téléphonique...)) du pays afin d'entraver les communications et vider les villes de leur population afin de faciliter leur prise.