Paralyser les systèmes informatiques clés des grosses industries : c'est le but d'Ekans, un ransomware. Très sophistiqué, il serait l'œuvre de pirates indépendants, et non d'un État.

au sommaire

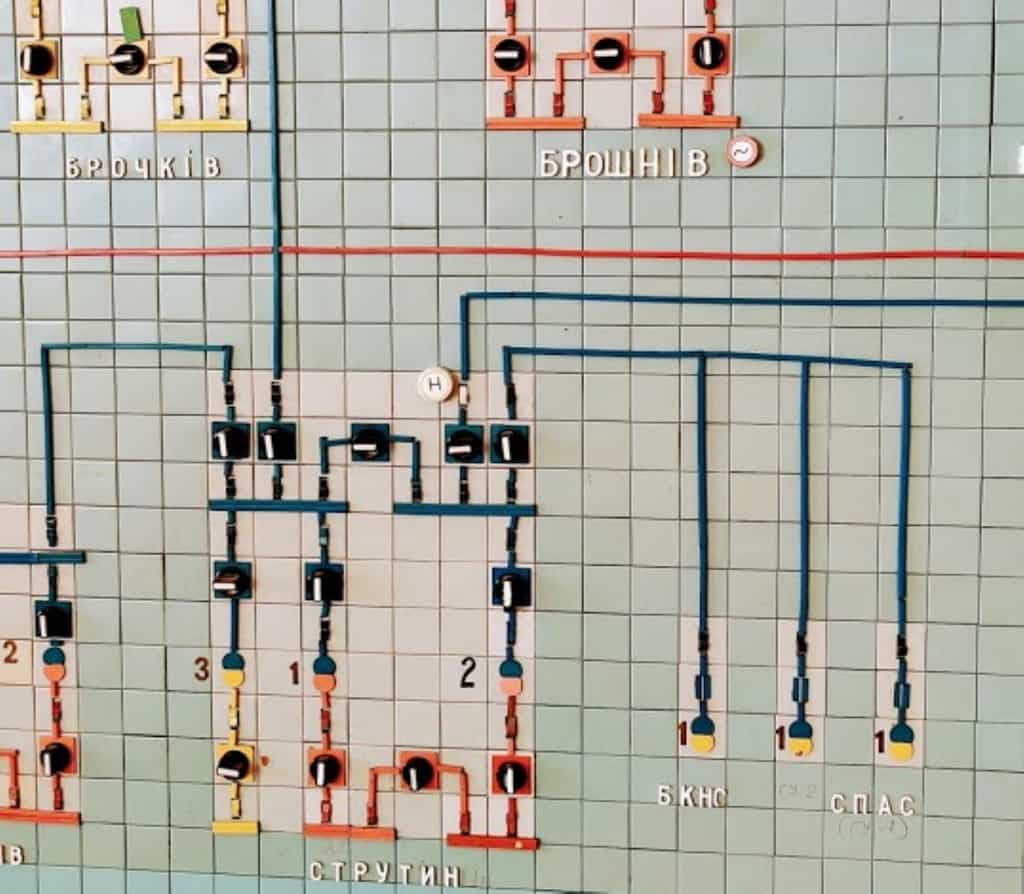

Les cyberattaques contre les systèmes industriels sont assez rares et sont pratiquement systématiquement toutes attribuées à des États étant donné leur niveau de sophistication. C'est notamment ce qu'il s'est passé en Ukraine avec la mise en panne de la distribution électrique lors du piratage de la centrale d'Ivano Frankivsk fin 2015, ou encore avec la destruction des centrifugeuses d'enrichissement nucléaire en Iran en 2010.

Cette fois, les chercheurs des sociétés de cybersécurité Sentinel One et Dragos ont découvert du code ciblant des installations industrielles. Il serait attribuable à des hackers indépendants selon eux. Baptisé Ekans, ou encore Snake, le code vise précisément les raffineries de pétrolepétrole, les réseaux de distribution d'électricité et les chaînes de production des usines. Plutôt que de s'atteler à détruire ou à prendre le contrôle d'installations, il s'agit de la simple technique du ransomwareransomware. Dans un premier temps, le code vient stopper 64 processus liés à des logiciels spécifiques aux contrôles industriels. C'est en partant de ceux-ci que les pirates peuvent atteindre et chiffrer les données qui interagissent avec les systèmes essentiels. Les auteurs de l'attaque exigent le règlement d'une rançon pour les libérer.

Payer pour ne pas perdre gros

Comme toujours, l'attribution de l'attaque est complexe et, au fil de ses investigations, Dragos a éliminé une potentielle attribution à une équipe étatique iranienne. Le mode opératoire semble bien plus proche de celui employé par les criminels qui viennent rançonner les hôpitaux. Ils savent que ces institutions vont mettre la main à la poche pour payer la rançon afin d'assurer la continuité de leur mission. Et, dans le cas des industriels, c'est une véritable aubaine car la moindre paralysie peut coûter très cher.

Ce n'est pas la première fois qu'un ransomware conçu par des pirates indépendants s'attaquent à des processus de systèmes de contrôle industriels. Selon Dragos, une autre souche de code connue sous le nom de Megacortex a été identifiée au printemps 2019. Elle comprenait les mêmes fonctionnalités et pourrait bien avoir été développée par la même équipe.