La protection à deux facteurs de Facebook n’est pas infaillible. Un chercheur en cybersécurité a trouvé comment désactiver la sécurité des comptes Meta en connaissant uniquement le numéro de mobile associé. Un bug qui a heureusement été corrigé.

au sommaire

Meta, la maison mère de FacebookFacebook, travaille actuellement à centraliser la gestion des comptes de ses différents produits. C'est un petit changement pour les utilisateurs, mais beaucoup de travail pour les développeurs, et cela augmente le risque d'y laisser une faille de sécurité. C'est justement dans le nouvel « Espace Comptes » d'InstagramInstagram qu'un chercheur en cybersécurité népalais, Gtm Mänôz, a découvert une faille d'ampleur. Celle-ci permet de désactiver l’authentification à deux facteurs (2FA) de n'importe quel compte en connaissant uniquement le numéro de mobilemobile associé.

Cette option de sécurité améliore la protection d'un compte en envoyant par exemple un code à usage unique par SMS à saisir en plus du mot de passe pour se connecter. La faille en question se situe au moment d'ajouter un nouveau numéro de mobile sur son compte pour mettre en place cette protection. Après avoir saisi son numéro de téléphone, le site envoie un code à six chiffres par SMS qu'il faut saisir afin de confirmer être propriétaire du numéro.

La faille permet de désactiver la sécurité 2FA de la victime

Normalement le nombre de tentatives pour saisir ce code est limité afin d'empêcher les hackers d'utiliser une attaque par force brute en envoyant tous les chiffres possibles. C'est justement ce qu'avait oublié de mettre en place Meta.

Un pirate pouvait donc ajouter sur son propre compte le numéro de mobile utilisé par un autre compte Instagram ou Facebook pour l'authentification à deux facteursauthentification à deux facteurs. Lorsque le site envoyait le code, il lui suffisait de saisir manuellement n'importe quelle série de six chiffres une première fois et d'enregistrer la réponse envoyée au site. Il pouvait alors utiliser un logiciel pour renvoyer la même réponse un million de fois en changeant à chaque fois le code envoyé. Il s'agit d'une des techniques de piratage les plus rudimentaires. L'intérêt de cette technique est ce qui arrive ensuite. Le numéro était alors supprimé du compte de la victime, et sa sécurité 2FA désactivée.

Une faille inexploitable sans le mot de passe

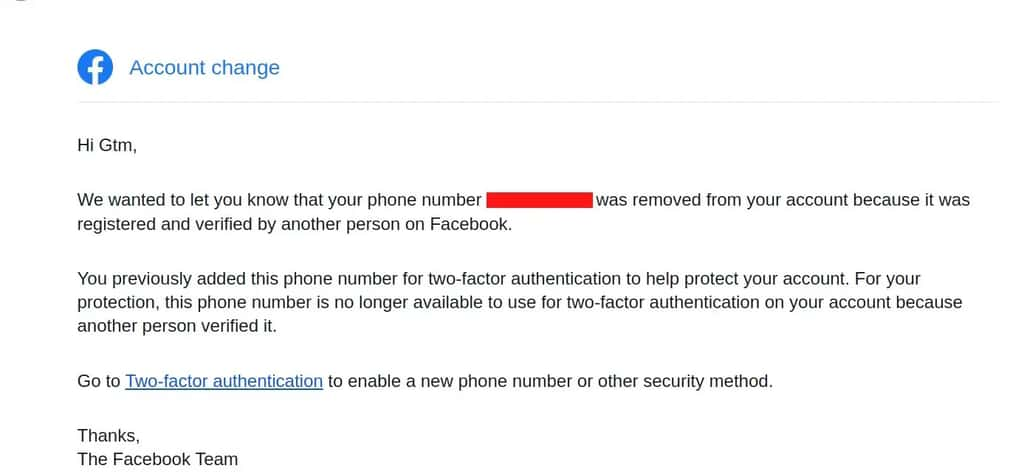

Bien entendu, cela ne lui donnait pas accès directement au compte. Il devait encore obtenir le mot de passe par une autre méthode. De plus, la victime recevait par SMS le code de confirmation pour l'ajout de son numéro, puis un e-mail lui signalant que son numéro avait été supprimé de son compte. Toutefois, si l'intrus avait déjà obtenu le mot de passe de la victime, il pouvait rapidement désactiver l'authentification à deux facteurs avec cette méthode, puis se connecter au compte de la victime et changer son mot de passe, l'empêchant ainsi d'accéder à son compte.

Gtm Mänôz a signalé la faille le 14 septembre, et elle a été corrigée par Meta le 17 octobre. La firme indique que la faille était accessible pendant un test beta public de petite ampleur, et ne semble pas avoir été exploitée. Meta lui a versé une récompense de 27 200 dollars dans le cadre de son programme de prime aux bugs (BugBug Bounty), la seconde plus grosse récompense pour 2022, sur plus de 750 primes accordées pour un montant total dépassant 2 millions de dollars.