Le groupe de hackers APT20 a réussi à trouver une solution pour contourner l’authentification à deux facteurs. Plutôt que d'utiliser des malwares et des programmes, ils parviennent à prendre le contrôle des appareils et ont utilisé pour cela des comptes VPN protégés.

au sommaire

L'entreprise de cybersécurité hollandaise Fox-IT vient de retrouver la trace d'un groupe de hackers liés au gouvernement chinois, surnommé APT20. Le groupe, connu depuis 2011, avait semblé disparaître en 2016 lorsqu'il a changé de mode opératoire. Cependant, APT20 n'est pas resté inactif et Fox-IT a trouvé la trace de leurs activités ces dernières années, qui ont consisté à infiltrer de nombreux systèmes et même à contourner l'authentification à deux facteursauthentification à deux facteurs. La firme a baptisé ces attaques « Opération Wacao ».

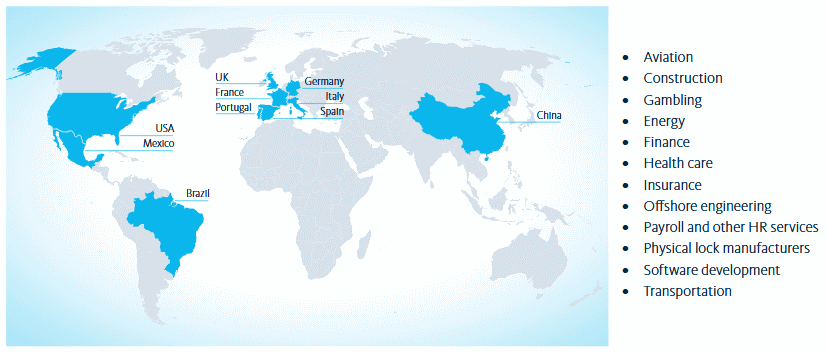

Le groupe a visé des entités gouvernementales et des Managed Service Providers (MSP) aussi appelés infogérance ou revendeurs de services, dans des domaines comme l'aviation, la constructionconstruction, les jeux d'argentargent, la santé, la finance, l'assurance et bien d'autres. Ils ont infiltré les réseaux internes en compromettant un serveur web, et visaient notamment ceux utilisant JBoss, une plateforme d'applicationsapplications. De là, ils ont pu attaquer directement d'autres appareils sur le réseau interne.

Une méthode d’intrusion très difficile à détecter

Le groupe a réussi à passer inaperçu en utilisant les outils déjà en place pour commander les appareils, plutôt que d'installer leurs propres programmes et malwares, évitant ainsi d'être détecté par les logiciels de sécurité. Ils ont pu ainsi récupérer de nombreux mots de passemots de passe, dont ceux des comptes administrateur et VPN. Cependant, au moins une des entreprises ciblées a détecté l'intrusion et fait appel à Fox-IT pour mener l'enquête.

Les intrus accédaient régulièrement aux systèmes via les failles découvertes, récupéraient des identifiants et mots de passe via les outils en place ou en installant des keyloggers, des scripts ou autres outils, puis une fois terminé, ils compressaient les données collectées dans un fichier RAR. Ils s'envoyaient le fichier RAR et effaçaient ensuite tous les outils utilisés pour éviter la détection. Le nom Wacao est un juron en chinois, et est apparu dans l'historique des commandes reçues après avoir nettoyé un système, lorsqu'un hacker a voulu accéder au réseau et s'est rendu compte que les commandes habituelles ne fonctionnaient pas.

Un token volé utilisé pour accéder à des comptes VPN

Si la plupart des éléments découverts relèvent de méthodes plus ou moins classiques avec quelques variantes, les chercheurs ont découvert avec surprise que les hackers ont réussi à utiliser des comptes VPN protégés par l'authentification à deux facteurs. Ils n'ont pas pu déterminer avec certitude comment ils sont parvenus à leurs fins, mais pensent qu'ils sont parvenus à voler un tokentoken logiciel RSARSA SecurID qu'ils ont utilisé ensuite pour générer des codes à usage unique pour l'authentification à deux facteurs.

Même si le token est généré pour fonctionner uniquement sur un appareil donné, les hackers auraient pu simplement modifier la partie du programme qui vérifie si le système correspond bien à celui attendu, comme le résume le rapport. « En bref, tout ce que l'acteur doit faire pour utiliser les codes d'authentification à deux facteurs est de voler un token logiciel RSA SecurID et modifier une instruction, ce qui permet la génération de tokens valides. »