Une faille dans la fonction d'authentification "Connexion avec Apple" pouvait permettre à des pirates d'accéder aux données personnelles des utilisateurs. Heureusement, un expert en sécurité l'a découverte et a prévenu Apple qui a corrigé la vulnérabilité et l'a récompensé d'un chèque de 100.000 dollars.

au sommaire

A l'instar de FacebookFacebook et de GoogleGoogle, AppleApple a lancé son propre service d'identification et d'authentification pour des services tiers comme un média, un service en ligne de musique ou un site marchand. Son nom : « Connexion avec Apple ». Avec les services compatibles, il permet de se connecter avec son identifiant Apple sans avoir besoin de s'inscrire, et donc de donner tout un tas d'infos personnelles. D'autant qu'Apple propose tout simplement de créer une adresse email aléatoire, contrairement à Facebook et Google. C'est rapide, efficace mais... pas sans danger.

Pour preuve, l'expert en sécurité Bhavuk Jain a découvert une faille dans ce système d'authentification, et Apple vient de le remercier et de le récompenser avec un chèque de... 100.000 dollars. Il les avait prévenus de la faille en avril, et Apple a pu ainsi la corriger avant qu'elle ne soit divulguée. « Au mois d'avril, j'ai découvert une faille zero-dayfaille zero-day dans Sign In With Apple qui affectent les applicationsapplications tierces qui l'utilisent et qui n'intègrent pas leurs propres mesures de sécurité » écrit ce chercheur. « Ce bugbug aurait eu pour conséquence d'avoir un accès complet aux comptes des utilisateurs de cette application tierce qu'une victime possède ou non un identifiant Apple valide. »

Un accès complet à l'application

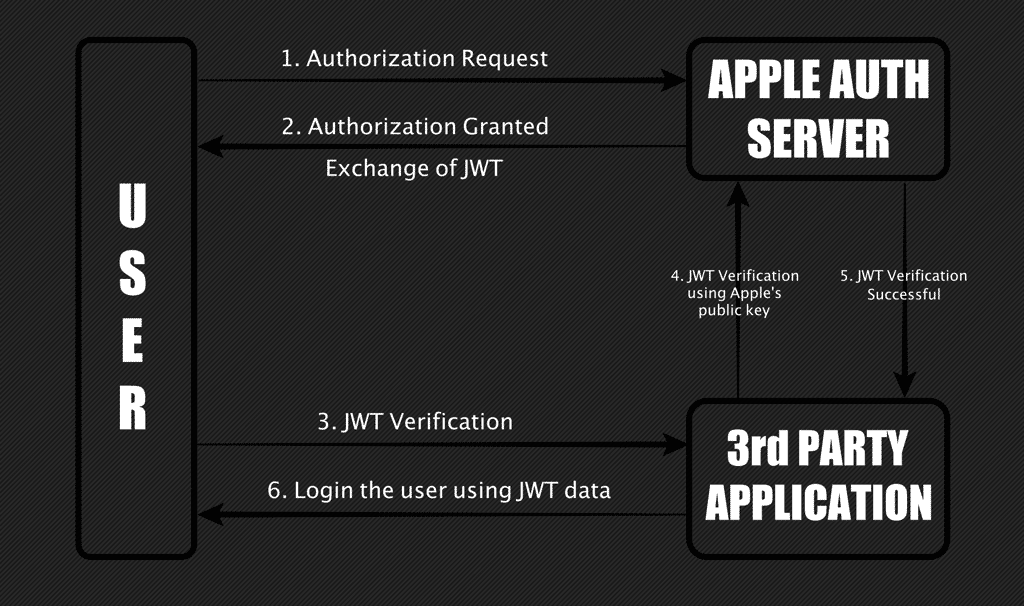

La faille se situe au niveau de la demande JSON Web Token (JWT), une méthode sécurisée d'échanges d'informations, à partir des services d'authentification d'Apple. Ce jeton est ensuite utilisé par l'application tierce pour confirmer l'identité de l'utilisateur, mais il n'y avait pas de vérification rétro-active. Conséquence, un hacker pouvait fournir un e-mail d'identification Apple qui appartient à la victime pour créer un « jeton » valide.

Une fois le piège tendu, il pouvait alors se connecter à une application tierce en utilisant l'identité de la victime, et donc avoir accès à ses données dans cette application. Dans le cas de SpotifySpotify ou Dropbox, cela pouvait être compromettant puisqu'il peut y avoir des données personnelles, mais aussi des coordonnées bancaires.