brève

Intel lance le processeur le plus puissant du monde !

Sur le MWC 2024, un concept attire les regards sur le stand de Lenovo. Il s’agit d’un ordinateur portable dont l’écran est transparent. Il est de surcroît dénué de clavier physique.

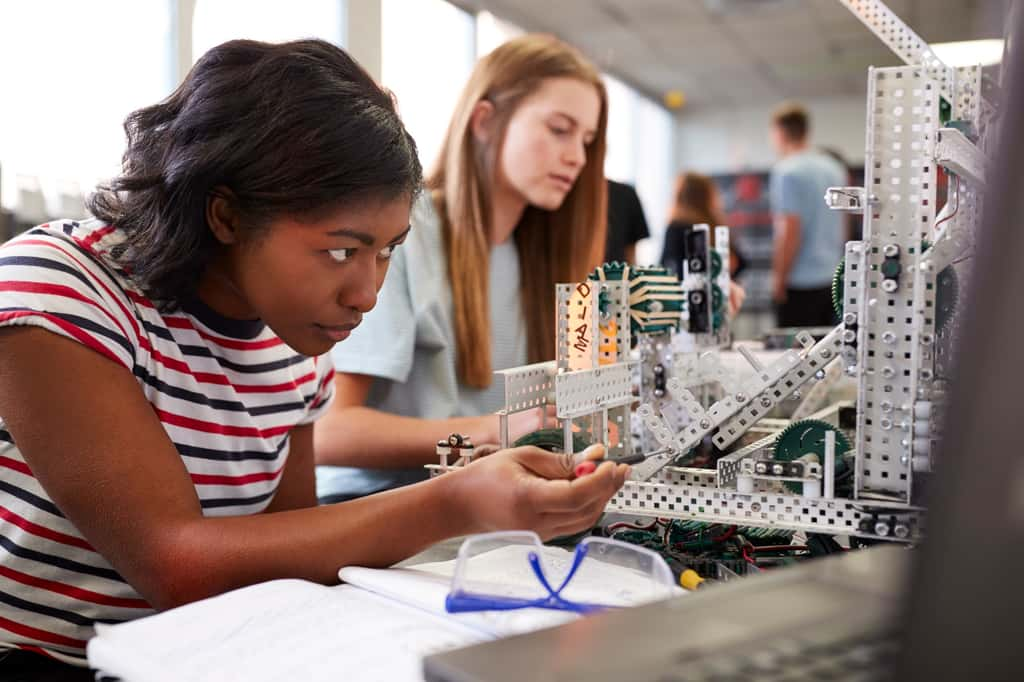

L'écart entre les sexes dans les domaines scientifiques tend à se réduire même s'il faut encore marteler que le cerveau n'a pas de sexe. Ce lundi 11 février, la Journée internationale des femmes et des filles de science rappelle, cette année encore, que les femmes sont toujours sous-représentées dans les filières scientifiques alors qu'elles y ont toute leur place. Certaines, dont voici le portrait, furent des pionnières dont les inventions ont ouvert la voie aux technologies actuelles.

Alors que tous les grands constructeurs injectent l'intelligence artificielle à tour de bras, Apple ne s'en laisse pas conter. Avec l'iOS 18, cette prochaine mise à jour de son système d'exploitation pour iPhone pourrait être la plus remarquable de l'histoire de la firme et verrait enfin les iPhone dopés à l'intelligence artificielle.

Tech

Piratage

Les appareils Apple sont impossibles à pirater, vrai ou faux ?

question réponse

• 26/04/2024

Tech

Internet

Comment imprimer une page Web de façon optimisée

question réponse

• 26/04/2024

Tech

Technologie

Informatique : des chercheurs ont mis au point une mémoire non volatile très rapide

actualité

• 25/04/2024

Tech

Intelligence artificielle

Machine Learning vs Deep Learning : quelles différences ?

question réponse

• 20/04/2024

Tech

Technologie

L’IA générative dans Premiere Pro va vous étonner pour tout ce qu’elle sait faire

actualité

• 17/04/2024

Tech

Informatique

Chipset

définition

• 16/04/2024

Maison

Bricolage

Comment installer un kit de surveillance ?

question réponse

• 13/04/2024

Tech

Intelligence artificielle

Billie Eilish, Stevie Wonder, Katy Perry... : les stars réclament une protection face à la contrefaçon digitale

actualité

• 13/04/2024

Tech

Vidéo

IA : Comment générer des sous-titres artistiques pour vos vidéos

question réponse

• 10/04/2024

Tech

Comment libérer énormément d'espace sur Google Photos et Google Drive ?

question réponse

• 08/04/2024

Tech

Intelligence artificielle

L’intelligence artificielle se développe en France avec IBM France Lab

actualité

• 08/04/2024

Tech

Outils PDF

Quels sont les 10 meilleurs logiciels d'édition PDF ?

question réponse

• 05/04/2024

Tech

Intelligence artificielle

Historique : l’IA va devoir se plier à des lois internationales

actualité

• 03/04/2024

Sciences

Mathématiques

Jeu mathématique : quel est le trajet optimal d'un voyageur de commerce ?

question réponse

• 02/04/2024

Tech

Bureautique

Excel : comment fusionner et fractionner les cellules ?

question réponse

• 31/03/2024

Tech

Informatique

Opera est-il toujours un bon navigateur pour les joueurs ?

question réponse

• 30/03/2024

Tech

Vidéo

Comment se désabonner de dizaines de chaînes YouTube en une seule fois ?

question réponse

• 27/03/2024

Tech

Intelligence artificielle

Découvrez comment insérer sa photographie dans une image célèbre

question réponse

• 26/03/2024

Tech

PC

Windows : comment récupérer des fichiers supprimés après un vidage Corbeille ?

question réponse

• 19/03/2024

Tech

Tech

Comment Synology protège l'habitation avec son écosystème de vidéosurveillance intelligent

actualité

• 18/03/2024

Tech

Connection

Comment afficher l'écran d'un smartphone sur un PC ?

question réponse

• 17/03/2024

Tech

IPhone

Comment savoir s'il faut changer la batterie de son iPhone ?

question réponse

• 16/03/2024

Tech

Technologie

Photocopieuse

définition

• 10/03/2024

Tech

Informatique

Version bêta

définition

• 09/03/2024

Tech

Informatique

L’ordinateur du futur sera-t-il fabriqué sans silicium ?

actualité

• 09/03/2024

Tech

Intelligence artificielle

Les femmes de la tech prennent les devants dans l’utilisation de l’intelligence artificielle

actualité

• 08/03/2024

Tech

Bureautique

Découvrez 30 raccourcis clavier dans Word

question réponse

• 03/03/2024

Tech

Informatique

De drôles de bugs survenus un peu partout dans le monde le 29 février !

brève

• 01/03/2024

Tech

Apple

La nouvelle mise à jour d’iOS va changer la vie des utilisateurs d'iPhone

actualité

• 01/03/2024

Tech

Outils PDF

Quelles sont les meilleures visionneuses PDF pour Windows 10 ?

question réponse

• 29/02/2024

Bons plans