au sommaire

À Lille, le Forum International de Cybersécurité, FIC 2016, huitième du genre, réunit pour deux jours les spécialistes mondiaux du secteur sur le thème Data Security and Privacy (sécurité des données et confidentialité). Le sujet est vaste et en perpétuelle évolution. C'est aujourd'hui un enjeu crucial pour les entreprises, qui doivent apprendre à se protéger et à adapter cette protection à des attaques qui se renouvellent en permanence.

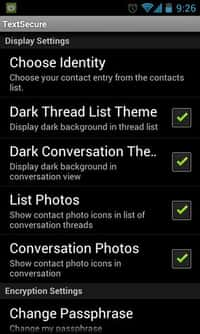

« Une entreprise doit analyser tous les fichiers qui entrent dans son réseau d'une manière ou d'une autre. Actuellement, le nombre de fichiers malicieux se compte en millions par mois. On peut parler de 100.000 par jour pour une entreprise de moyenne importance, résume Robert Erra, directeur du Laboratoire Sécurité et Système de l'Epita, une école d'ingénieurs en informatique. Qu'en est-il, par exemple, des innombrables applicationsapplications que l'on trouve sur l'Apple Store ou sur le Play StoreStore d'AndroidAndroid ? » La question de la cybersécurité dépasse aujourd'hui le cadre de la seule entreprise et des organismes d'État s'impliquent et l'ANSSI (Agence nationale de la sécurité des systèmes informatiques) collabore d'ailleurs avec cette école.

Deux étudiants de l'Epita au forum FIC 2014 présentant une formation (Securisphere) destinée aux entreprises, sorte de mise à niveau dans le domaine de la sécurité, un domaine où la technologie n'a de cesse d'évoluer. © Epita

La cybersécurité : de la carte mère à l'utilisateur

Lors de ce FIC 2016, l'Epita co-organise un « challenge », c'est-à-dire une compétition où s'affronteront des équipes spécialisées en informatique légale (ou forensic)) et défensive. En trois heures, il faudra comprendre un système et y trouver des failles, ou analyser une attaque et trouver une parade, ou encore décoder un fichier crypté. Le jeu est connu, et les entreprises viennent même systématiquement y chercher des bons candidats, mais l'exercice est difficile. La cybersécurité touche en effet tous les domaines de l'informatique, « depuis l'architecture de la carte mère jusqu'aux logiciels applicatifs, en passant par les pilotes, le système d'exploitation et les protocoles. Il peut y avoir des failles dans chacun de ces niveaux ».

Se défendre passivement n'est pas tout : il faut aussi dominer le reverse-engineeringreverse-engineering malware, « pour démonter les mécanismes d'une attaque ». En clair, les étudiants en informatique qui se destinent à la cybersécurité doivent aussi apprendre toutes les astuces des logiciels malicieux et être formés à la contre-attaque. « C'est très formateur, les étudiants sont confrontés à la réalité... »

C'est cette compétence que les entreprises cherchent aujourd'hui chez les candidats qui, d'ailleurs, ne sont pas suffisamment nombreux. « Il y a une pénurie forte dans ce métier, avec environ un millier d'offres en attente » rapporte Joël Courtois, directeur général de l'Epita. Selon lui, la formation à la sécurité, d'un étudiant ou d'un professionnel de l'informatique, doit « être transversale » et notamment prendre en compte les aspects de management car les failles peuvent aussi se trouver dans la « couche humaine » avec, par exemple, des clés USBUSB trop facilement connectées aux ordinateursordinateurs du réseau. L'an dernier, le FIC 2015 avait pour thème Cybersécurité dans la transformation numériquenumérique, témoignant que quelque chose avait changé dans la manière de se protéger sur les réseaux, privés et publics.