au sommaire

Définitions

Il existe divers types de programmes nuisibles qui sont parfois regroupés sous le nom de malwaresmalwares. Tous ne sont pas recensés dans ce dossier. Voir par exemple le dossier

« Spywares : ces espions qui nous surveillent ».

Pour débuter voici deux définitions importantes parce que le public appelle généralement virus des programmes qui n'en sont pas.

- a) Virus

On appelle virus informatique un petit programme doté des fonctions suivantes :

- autoreproduction

- infection (contaminationcontamination)

- activation

- altération du fonctionnement du système ou de l'information stockée.

La faculté d'autoreproduction ne nécessite provisoirement que peu d'explications complémentaires : tout programme peut être dupliqué (copié à l'identique) sur un support magnétique par un programme de copie spécialisé (programme COPY du DOSDOS ou autre) ; un programme doté d'une fonction d'autoreproduction possède, au contraire, la faculté de se recopier lui-même soit de façon systématique, soit si certaines circonstances sont remplies.

L'infection signifie que le programme dupliqué va se loger de manière illégitime dans certaines parties du système informatique. Les cibles privilégiées sont la mémoire centrale (ce ne peut être la seule cible car le virus ne se propagerait pas d'un ordinateurordinateur à l'autre, sauf à travers des réseaux, et disparaîtrait à l'extinction de l'ordinateur) et les zones d'informations exécutables contenues sur les disques ou les disquettesdisquettes (on pense immédiatement aux programmes enregistrés sur ces supports, mais ce n'est pas le seul cas possible). Lorsque l'ordinateur tentera d'exécuter ces instructions, le programme viral qu'elles contiennent s'exécutera également.

L'activation du virus, ou plus exactement celle de sa (ou de ses) fonction(s) pathogènepathogène(s) se produira uniquement si certaines conditions sont réunies : par exemple lors du nième lancement du virus, tous les vendredis 13, ou toute autre conjonction arbitraire de conditions.

La conséquence de cette particularité de la plupart des virus est qu'ils ont une « vie » composée de deux phases : dans la première le virus se multiplie et propage son infection sans qu'aucun, ou presque aucun signe ne le signale ; dans la deuxième phase les dommages apparaissent, mais la situation est alors généralement bien plus grave que les premiers signes ne le laissent penser.

Lorsque les conditions d'activation sont remplies le virus déclenche en effet une fonction d'agression (payload en anglais) restée en sommeilsommeil : il prend au moins partiellement le contrôle du fonctionnement de l'ordinateur pour lui faire accomplir des actions diverses. Par exemple certains virus anciens pouvaient afficher un message inattendu, jouer le beau Danube bleu, la marche funèbre, faire tomber les lettres en cascade de leur position normale sur l'écran vers les lignes du bas, ralentir fortement le fonctionnement de l'ordinateur... Mais les virus se limitent rarement à ces gags agaçants ou fortement gênants.Très vite les virus sont devenus beaucoup plus pervers : en particulier la plupart d'entre eux altèrent de façon plus ou moins étendue (voire complète) les fichiers enregistrés sur les mémoires de massemémoires de masse contaminées.

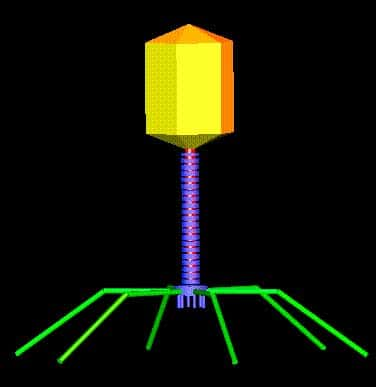

- b) Vers

Contrairement aux virus qui doivent se loger dans des programmes (ou autres informations exécutables) pour agir, un ver est un programme malveillant qui a une existence autonome (ce n'est pas un parasiteparasite). "En général les concepteurs de virus s'efforcent de faire des programmes de petite taille pour rendre l'infection discrète. Au contraire, bien qu'on connaisse des vers très courts, beaucoup sont d'une taille nettement plus importante car ils ne cherchent pas à se cacher, mais à se faire passer pour un fichier normal."

Certains résident uniquement en mémoire et disparaissent donc lorsqu'on éteint la machine ; plus fréquemment ils sont enregistrés sur le disque et utilisent divers moyens pour se lancer à l'insu de l'utilisateur (dans Windows le solution généralement utilisée consiste à introduire de façon clandestine le nom du ver dans la clé RUN de la base de registre).

D'autres définitions sont données à la fin du paragraphe suivant.