au sommaire

Pourquoi crée-t-on des virus ? Le crime profite-t-il à quelqu'un ?

Certains ont fait observer il y a quelques années que ceux à qui l'existence des virus profite le plus sont les concepteurs de logicielslogiciels antivirusantivirus. Cette remarque a été à la base de théories sur la création intentionnelle de virus à des fins commerciales. Rien ne permet d'accréditer cette hypothèse qui est du domaine de la rumeur non fondée, voire malveillante. D'autres interrogations (très probablement non motivées) sur l'intervention de services secrets avaient été suscitées jadis par l'abondance des virus d'origine bulgare.

En fait la production de virus informatiques n'est qu'un aspect d'une longue tradition d'activités pirates dans le domaine des télécommunications et de l'informatique.

L'origine de ces pratiques remonte à plusieurs dizaines d'années aux États-unis lorsque certains individus, plus ou moins organisés en réseaux clandestins, ont découvert qu'il était possible d'effectuer des opérations illicites sur les réseaux téléphoniques (comme téléphoner n'importe où gratuitement) en envoyant sur les lignes des signaux destinés à inhiber les moyens de contrôle normaux.

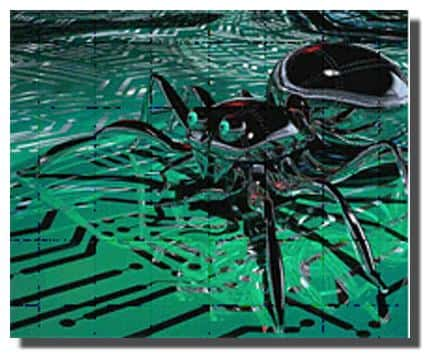

Très logiquement, ces pirates étendirent ensuite leur activité en cherchant à pénétrer dans des réseaux informatiques : en effet la quasi totalité de ceux-ci étaient connectés au réseau téléphonique pour effectuer des transactions à longue distance. La recherche des numéros d'accès téléphonique de ces systèmes informatiques (qui bien entendu, ne sont pas publics), le déploiement de trésors d'ingéniosité pour contourner les mécanismes de protection des systèmes d'exploitationsystèmes d'exploitation, la recherche des mots de passemots de passe permettant de se substituer à un utilisateur habilité, constituent des activités passionnantes, bien que parfaitement illicites, pour ces pirates.

Ceci étant fait il est possible de consulter des informations éventuellement secrètes, d'utiliser un ordinateurordinateur puissant pour son usage personnel, de placer des bombes logiques ou simplement un message pour montrer aux responsables du système informatique qu'on a pu contourner les mesures de protection et qu'on est plus fort qu'eux.

Dans un autre domaine le piratage des logiciels de micro-informatique par recopie illicite est toujours une activité florissante. L'apparition de mécanismes protégeant les logiciels contre la copie n'a constitué qu'un frein relatif, car ces protections ont été considérées comme un défi intéressant à relever par les pirates.

L'identification des mécanismes (parfois très astucieusement dissimulés) de protection et le «déplombage» du logiciel protégé sont alors devenus un « sport ». C'est la raison pour laquelle les grands éditeurs de logiciels ont généralement abandonné la protection de leurs programmes par ces procédés.

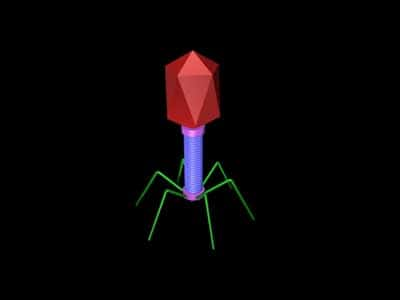

Dans ce contexte où la fraude est considérée comme un exploit intellectuel ludique il ne faut pas s'étonner de l'existence des virus informatiques. Leur création procède du même état d'esprit et il s'y rajoute certainement la fascination, qui a un côté pathologiquepathologique, de voir proliférer un être informatique qu'on a créé, de savoir qu'il mène une « vie » autonome et peut se répandre, avec un peu de « chance » dans le monde entier.

Ce qui précède était ce qu'on pouvait dire il y a peu de temps encore. Mais une nouvelle tendance apparaît : l'utilisation de vers comme outils pour des délits informatiques graves. En effet certains vers récents ont pour objectif délibéré d'introduire dans les ordinateurs des chevaux de Troiechevaux de Troie permettant de faire du spamspam massif, masquant ainsi son origine exacte puisque les destinataires penseront que c'est votre ordinateur qui a émis les messages. Certains chevaux de Troie pourront servir de relais pour attaquer de façon masquée d'autres ordinateurs. Enfin d'autres vers sont conçus pour espionner les mots de passe, recueillir des informations bancaires précieuses, etc.

Il faut donc savoir que si vous avez sur InternetInternet des pratiques à risque, si vous ne mettez pas régulièrement à jour votre système pour corriger ses failles, si vous n'utilisez pas d'antivirus et de pare-feupare-feu, vous pouvez vous rendre involontairement complice d'actes délictueux graves, dont certains relèvent de l'escroquerie pure et simple. On est pour le moment dans une situation de vide juridique complet, mais rien n'exclut qu'à l'avenir la responsabilité d'un utilisateur puisse être invoquée pour cause de négligence grave ayant causé des dommages à autrui.

Ces points seront illustrés dans la deuxième partie du dossier.

La deuxième partie du dossier est à lire ici .