Une équipe de spécialistes en sécurité informatique a développé une technologie logicielle baptisée Snoopy capable de localiser un terminal mobile et d'espionner son contenu en passant par une simple connexion Wi-Fi. Embarqué dans un drone de loisir, Snoopy a démontré ses aptitudes pour le moins inquiétantes dans le ciel de Londres.

au sommaire

Lorsque nous nous déplaçons en laissant la connexion Wi-Fi de notre smartphone ou de notre tablette tactiletablette tactile activée, celle-ci recherche en permanence des points d'accès (hotspotshotspots) auxquels elle s'est déjà connectée et qui figurent dans son historique de connexion. C'est ce qui permet de se reconnecter de façon automatique à des points d'accès que l'on utilise fréquemment. Et si un logiciel espionlogiciel espion pouvait détourner cette fonction en se faisant passer pour l'un de ces points d'accès ? C'est précisément ce que fait Snoopy, une applicationapplication de hacking développée à des fins de recherche par SensePost, une entreprise britannique spécialisée dans le conseil en sécurité informatique.

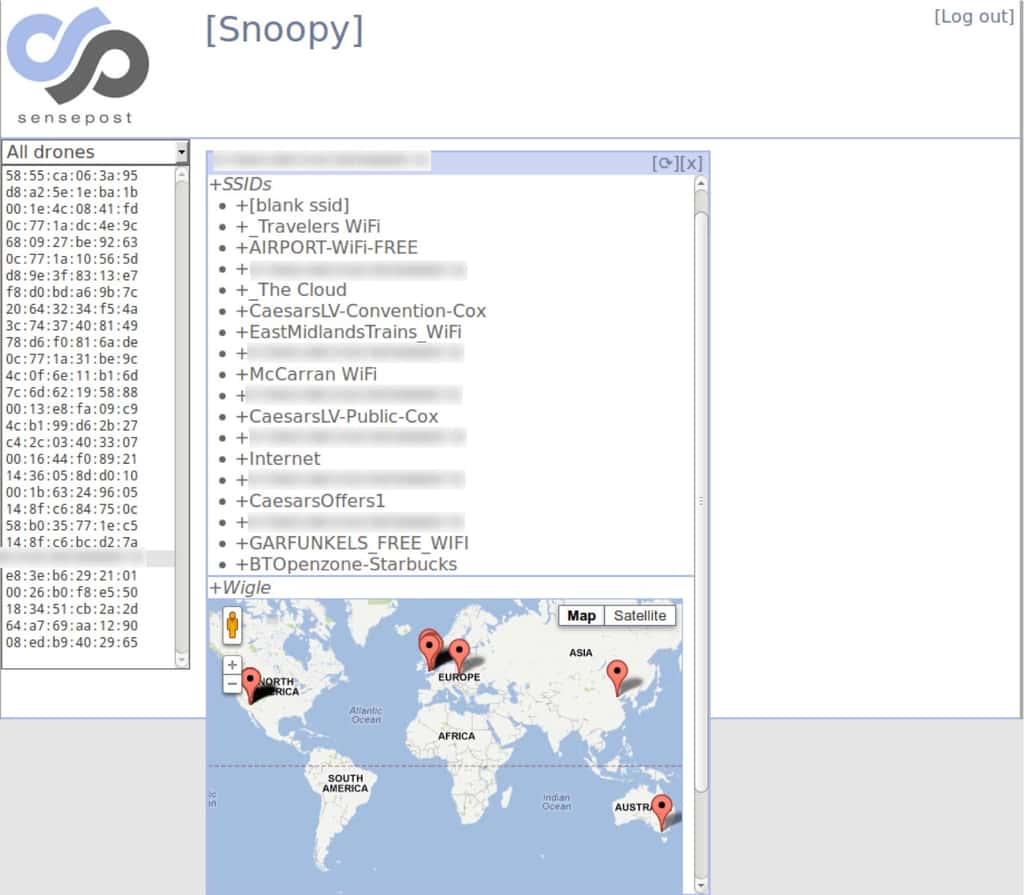

Pour démontrer sa redoutable efficacité, Snoopy a été installé dans un drone de loisir puis promené dans le ciel de Londres. En l'espace d'une heure, il a récolté les adresses d'identification Wi-Fi (adresses MAC et SSID) et les coordonnées GPS de 150 terminaux mobiles qui sont passés à sa proximité. Pour cela, le logiciel écoute les modules Wi-Fi qui « appellent » en quelque sorte les points d'accès qui figurent dans leur historique. S'il s'agit d'un point d'accès non sécurisé, Snoopy va alors se faire passer pour celui-ci et répondre « présent ». Le mobile va se connecter à Snoopy en pensant avoir trouvé un hotspot connu. Et le piège se referme...

Rien n’échappe à Snoopy

Une fois relié à un appareil via cette fausse connexion Wi-Fi, Snoopy capte tout le trafic envoyé et reçu. Sites Internet visités, nom d'utilisateur, mot de passe, coordonnées bancaires, rien n'échappe à ce redoutable espion. Snoopy exploite plusieurs technologies existantes et les assemble dans une seule architecture logicielle. Le principe technique n'est pas nouveau, mais la manière dont les données collectées sont redirigées est inédite. Le trafic est acheminé via une connexion OpenVPNOpenVPN vers un serveurserveur central.

Selon les concepteurs de Snoopy, cela présente plusieurs avantages. Tout d'abord, un hacker pourrait observer le trafic émis par une flotte de drones depuis un seul serveur. Idem pour une manipulation sur ledit trafic, qui peut être opérée de façon centralisée. Autre avantage, l'adresse IPadresse IP source de chaque terminal espionné est disponible, ce qui permet d'établir une cartographie individuelle qui peut servir à géolocaliser une personne en croisant les informations avec les coordonnées GPS. Enfin, le drone ne stocke ni données ni programme malveillant, ce qui le rend totalement insoupçonnable s'il vient à être intercepté et analysé.

Snoopy a été installé dans un drone pour accentuer le côté spectaculaire de la démonstration, mais ses concepteurs précisent qu'il peut tout à fait fonctionner depuis n'importe quel terminal basé sur un noyau LinuxLinux doté d'une connexion Wi-Fi. SensePost indique l'avoir notamment testé sur un smartphone Nokia N900 et un mini-PCPC Raspberry PiPi. Autrement dit, une personne munie de ce type d'appareil dissimulé dans sa poche ou un sac pourrait se promener dans la foule et récolter des données selon le même scénario que celui décrit pour le drone.

Snoopy, un logiciel open source

« Étant donné que nous pouvons intercepter le trafic réseau (et récupérer les cookiescookies, identifiants, historiques de navigation, etc.), nous pouvons extraire des informations utiles via les APIAPI des réseaux sociauxréseaux sociaux. Par exemple, nous pourrions récupérer tous les amis FacebookFacebook ou les abonnés TwitterTwitter d'une personne », affirme l'équipe de SensePost, qui a publié le code sourcecode source de Snoopy via la plateforme GitHub.

Les concepteurs évoquent trois sortes d'usage pour Snoopy. Une utilisation légale consisterait à collecter des données anonymes dans un but statistique. Par exemple, une régie de transport pourrait s'en servir pour observer les flux de passagers ou les pics d'affluence afin de pouvoir adapter ses services en conséquence. Snoopy pourrait aussi servir à tester des installations Wi-Fi pour en démontrer la vulnérabilité. Un usage à la limite de la légalité serait d'utiliser Snoopy pour faire du profilage à des fins publicitaires. Le vendeur d'une marque de vêtements pourrait par exemple constater qu'une personne qui utilise tel modèle de smartphone fréquente certains lieux. Autre hypothèse, des gouvernements pourraient employer cette technologie à des fins policières en déployant des centaines de drones équipés de Snoopy pour suivre toute personne suspecte. Un usage illégal enfin, Snoopy pourrait être utilisé pour infecter des terminaux avec des logiciels malveillantslogiciels malveillants, soit par injection via le trafic Internet, soit en déclenchant des actions depuis le serveur, comme l'affichage d'une publicité indésirable.

Comment se protéger ? Le moyen le plus simple et le plus efficace consiste à ne pas laisser sa connexion Wi-Fi active lorsqu'on quitte son domicile ou son lieu de travail. Il est aussi recommandé de paramétrer son terminal afin qu'il affiche une demande d'autorisation préalable à toute connexion Wi-Fi. Par précaution, on peut également « nettoyer » la liste des points d'accès Wi-Fi que le terminal enregistre en supprimant ceux qui correspondent à des connexions non sécurisées. Toutefois, préviennent les auteurs, le Wi-Fi n'est qu'un vecteur parmi d'autres, et ce type de technique pourrait aussi fonctionner à partir d'une connexion cellulaire, BluetoothBluetooth, NFCNFC, etc. SensePost dit avoir réalisé cette preuve de concept afin d'attirer l'attention sur ces vulnérabilités. Ces travaux sont présentés cette semaine à l'occasion de la conférence Black Hat Asia, qui se tient à Singapour.