Hôpitaux, administrations, particuliers... Trickbot a touché des millions d'ordinateurs et Microsoft a obtenu l'autorisation de la justice américaine pour s'attaquer aux serveurs de ce botnet. En pleine élection américaine, la firme a reçu l'aide de l'armée et des principales sociétés de cybersécurité.

au sommaire

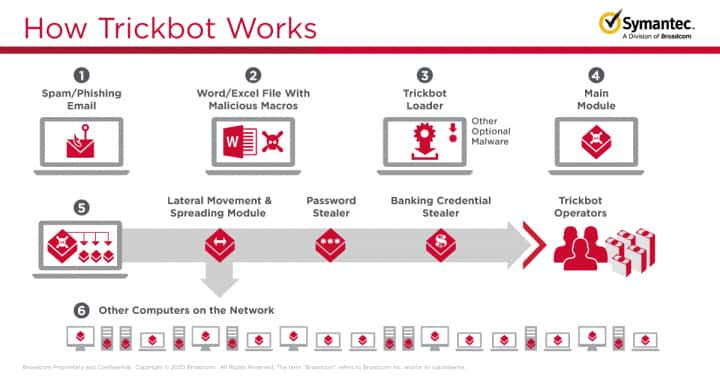

Trickbot : c'est le nom d'un botnet, de type Malware-as-a-service (MAAS), qui a infecté des millions d'ordinateurs pour propager des ransomwaresransomwares, ces malwares qui bloquent les PC pour réclamer une rançon. Sur son blog, MicrosoftMicrosoft explique l'avoir neutralisé et pour cela, la firme s'est rapprochée de la justice puisque c'est une ordonnance délivrée par un tribunal de l'État de Virginie qui lui a permis de prendre le contrôle de serveursserveurs utilisés par les hackers.

« Nous avons maintenant coupé l'infrastructure clé afin que ceux qui exploitent Trickbot ne soient plus en mesure d'initier de nouvelles infections ou d'activer les ransomwares déjà installés dans les systèmes informatiques », écrit Tom Burt, vice-président de la sécurité chez Microsoft.

Si la firme est aussi déterminée, c'est tout simplement parce que les pirates utilisent les marques Microsoft et Windows pour piéger les utilisateurs, et elle estime que ça nuit à sa réputation.

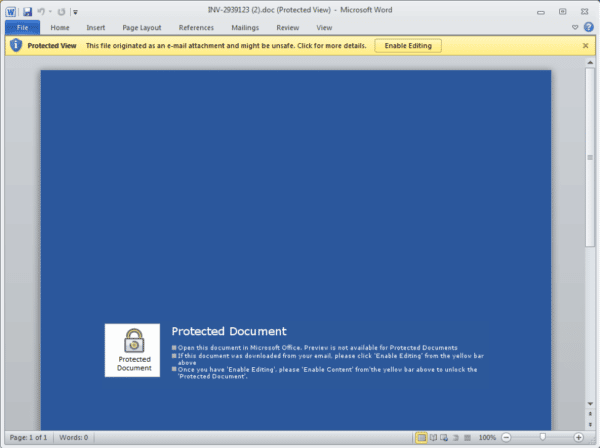

Des fichiers Office utilisés pour piéger les victimes

Un exemple d'email montre ainsi un fichier Word dans lequel l'utilisateur est censé lire des détails sur sa feuille d'imposition. C'est un piège, et l'ouverture du fichier ouvre la porteporte à l'installation du ransomware. Microsoft a déclaré qu'il exploiterait les serveurs Trickbot saisis pour identifier et pour aider les utilisateurs Windows touchés par le malware Trickbot à nettoyer le malware de leurs systèmes.

Microsoft révèle ainsi que le malware a été utilisé pour voler les mots de passemots de passe de millions d'ordinateurs infectés et pour détourner l'accès à bien plus de 250 millions de comptes de messageriemessagerie à partir desquels de nouvelles copies du malware sont envoyées aux contacts de la victime. Mais les dégâts peuvent être aussi bien plus conséquents lorsque la cible est une administration, une entreprise ou un établissement public.

Des hôpitaux touchés

Microsoft rapporte ainsi qu'une souche de ransomware liée au botnet Trickbot a récemment frappé l'Universal Health Services (UHS), un hôpital et fournisseur de services de santé qui exploite plus de 400 établissements aux États-Unis et au Royaume-Uni. Il y a 15 jours, l'UHS a été contraint de fermer ses systèmes informatiques dans des établissements de santé à travers les États-Unis dans le but d'arrêter la propagation du malware.

La perturbation a amené certains hôpitaux touchés à rediriger les ambulances et à transférer les patients nécessitant une intervention chirurgicale vers d'autres hôpitaux voisins. On se souvient qu'en Allemagne, une personne est décédée à cause d'une attaque de ransomware.

On le voit, c'est une lutte permanente, d'autant que les pirates utilisent des adresses dynamiques. L'unique solution est un effort commun à la fois privé et public. Ainsi, l'armée américaine a mené sa propre attaque en infectant les serveurs de faux enregistrements pour piéger les opérateurs du botnet. Par ailleurs, Microsoft a reçu le soutien de nombreux acteurs de la cybersécurité comme FS-ISAC, ESET, Black Lotus Labs de LumenLumen, NTTNTT et Symantec.

Objectif : éviter que les élections américaines ne soient le théâtre d'une attaque d'envergure.