au sommaire

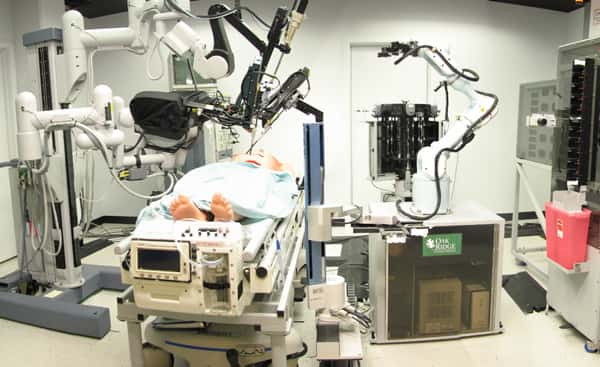

La première opération de chirurgie menée à l’aide d’un robot commandé à distance a eu lieu en 2001 avec un chirurgien basé à New York qui a opéré un patient situé en France. Aux États-Unis, le département de la Défense compte se munir de ce genre de technologie d’ici 2025 pour pouvoir le déployer sur des théâtres d’opérations afin que des chirurgiens puissent opérer des soldats blessés à des milliers de kilomètres de distance. © SRI International via Wikimedia Commons, CC by SA 3.0

Ce n'est pas la nouvelle la plus rassurante du jour, mais elle n'a rien de très surprenant. Des chercheurs de l'université de Washington ont voulu tester la sécurité informatique des robots qui permettent aux chirurgiens de téléopérer des patients, et ont découvert une série de vulnérabilités très dangereuses dans celui qu'ils ont testé, le Raven II, développé par le laboratoire de biorobotique de leur université.

Pour reproduire à distance les gestes du chirurgien, le robot qui opère reçoit les instructions depuis une connexion à Internet. Mais, comme le rapporte The Register, plusieurs techniques de piratage sont détaillées dans l'étude publiée sur arxiv le 17 avril dernier, qui permettent à un hacker malintentionné de parasiter une opération en cours, voire de prendre le contrôle du robot pour lui faire effectuer des gestes pouvant coûter la vie au patient opéré.

L'une des techniques tire profit d'une mesure de sécurité implémentée dans le robot. Un mécanisme de protection baptisé « E-Stop » interdit en effet au robot de reproduire un ordre qui serait trop brutal ou trop dangereux, et bloque la machine en attente d'un nouvel ordre. Or il serait possible d'envoyer des instructions au contrôleur de l'E-Stop, pour l'obliger à y voir une anomalieanomalie et à arrêter les mouvementsmouvements en cours, ce qui peut profondément remettre en cause le succès de l'opération, voire laisser le patient dans un état plus dangereux encore qu'au début de l'opération.

Concilier sécurité et efficacité

Plus grave, les chercheurs ont découvert qu'il était possible de prendre le contrôle du robot en mélangeant intentionnellement l'ordre des paquets TCP/IP reçus, et ainsi faire croire au robot que la connexion a été perdue, pour l'obliger à réinitialiser une session avec le pirate. Une technique rendue possible en conditions réelles par les techniques de spoofing ARP.

Les auteurs de l'étude préviennent que certaines des techniques pourraient être évitées en utilisant une connexion chiffrée de bout en bout (car, oui, ce n'est apparemment pas le cas), ce qui n'est pas toujours compatible avec la nécessité de disposer de la connexion et du flux vidéo le plus près possible du temps réel entre le chirurgien et le robot qui reproduit les gestes. « Des tensions entre la cybersécurité, la sécurité et les besoins fonctionnels de la chirurgiechirurgie robotiquerobotique téléopérée rendront beaucoup des solutions de sécurité actuelles inapplicables pour la chirurgie télérobotique, exigeant que de nouvelles approches de sécurité soient développées », concluent les chercheurs.