au sommaire

Des quatre nouvelles failles révélées dans Internet Explorer, la plus grave permettrait à un pirate d'exécuter le programme de son choix dès que sa victime visite un site malicieux. Nul besoin de cliquer sur un lien ou d'exécuter un programme, il suffit de naviguer pour être piraté : les pirates ont désormais aussi leur Plug And Play.

Le problème se cache dans URLMON.dll, une librairie OLE (Object Linking and Embedding) utilisée pour acheminer des informations depuis le web. Concrètement, il s'agit de l'habituel dépassement de mémoire tampon que l'on découvre très (trop) régulièrement au coeur du code d'Internet Explorer.

Les trois autres failles sont en revanche plus originales. Ainsi, l'une d'elle touche la fonction d'envoi de fichiers vers les sites web (L'"uploading", à l'inverse du "downloading", le téléchargement). Elle permet à un pirate de forcer Internet Explorer à lui envoyer le fichier de son choix situé sur le disque dur de l'internaute. Le navigateur Opera avait lui aussi souffert d'une faille similaire l'an dernier.

Les deux dernières vulnérabilités, enfin, ont la même origine : le laxisme pathologiquepathologique d'Internet Explorer dans le contrôle des paramètres qui lui sont passés. C'est ainsi que le processus de gestion des dialogues modaux (les boîtes de dialogues qui exigent une réponse de l'utilisateur avant de laisser le programme continuer) ne contrôle pas les paramètres envoyés au navigateur. Cela permettrait à un script d'accéder à n'importe quel fichier sur le disque dur de l'internaute, à condition d'en connaître l'emplacement. Même légèreté, enfin, en ce qui concerne l'affichage de fichiers aux formats divers (MicrosoftMicrosoft n'en précise pas la liste dans son alerte). Internet Explorer ne contrôle pas les paramètres passés à la routine d'affichage, ce qui permettrait là aussi à un script malicieux de s'exécuter. Toutes ces failles concernent Internet Explorer 5.01, 5.5 et 6.0. C'est à dire tout le monde.

Microsoft a publié un correctif global, qui reprend toutes les failles connues à ce jour et, bien sûr, ces quatre là.

Outlook Express aussi...

Mais l'éternel enrhumé de Microsoft n'est pas le seul à souffrir de nouvelles failles. Outlook Express se voit affublé lui aussi d'une vulnérabilité critique, qui permet à un pirate d'exécuter à distance un script sur le PCPC de sa victime avec les permissions de la zone "locale", c'est à dire la moins protégée.

La faille touche la gestion du protocoleprotocole MHTML (MIMEMIME Encapsulation of Aggregate HTMLHTML Documents), qui permet d'inclure divers types de fichiers au sein d'un seul objet HTML. L'attaque est un peu plus complexe, mais tout à fait réalisable si le pirate parvient à attirer sa victime sur son site web ou lui envoyer un email piégé. Et même les utilisateurs d'Outlook Express 6.0 ou Outlook 2002, généralement protégés contre les attaques à base de script, sont vulnérables s'ils cliquent sur le lien reçu dans un tel courrier malicieux.

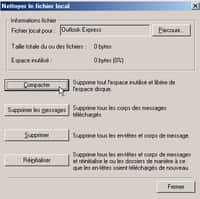

Pour les autres (les adeptes d'Outlook 98 ou 2000 sans le Outlook Email Security Update), l'attaque est encore plus fulgurante puisque le script peut s'exécuter à la lecture de l'email, sans aucune intervention de l'utilisateur. Là aussi, Microsoft propose un correctif ad-hoc.