Une faille dans iOS, déjà exploitée par la société de surveillance israélienne NSO Group, a été simultanément utilisée par une société concurrente, toujours israélienne. Contre environ deux millions de dollars, QuaDream proposait d'espionner jusqu'à 50 smartphones. La mise à jour 14.8 et les suivantes permettent de se protéger contre ce type d'attaque.

au sommaire

C'est l'un des plus gros scandales de ces dernières années, et l'une des cyberattaques les plus sophistiquées de l'histoire. Une faille dans iOS a permis à des entreprises et des gouvernements d'espionner des dizaines de milliers de personnalités, dont des chefs d'État, grâce à PegasusPegasus, un spyware développé par la société de surveillance israélienne NSO Group.

Ce que l'on apprend aujourd'hui, via Reuters, c'est qu'une autre entreprise israélienne, concurrente de NSO Group, avait aussi exploité cette faille, et sur le même principe : la technique du « zero-click », appelée ForcedEntry. Selon des proches du dossier, il s'agit de QuaDream, une société de moindre envergure, mais dont le cœur de l'activité est de développer des outils de piratage de smartphones pour les administrations, et plus précisément les gouvernements.

Accès aux appels en temps réels, activation du micro, de la caméra…

Par le biais d'une applicationapplication appelée « Reign », cette société proposait ainsi, en 2019, de pirater 50 smartphones par an pour un montant supérieur à deux millions de dollars. L'accès aux données du smartphone n'était qu'une étape puisque moyennant des frais supplémentaires, il était possible d'obtenir des enregistrements d'appels en temps réel, d'activer le microphone ou encore la caméra.

Selon les experts cités par Reuters, les deux concurrents ont exploité les mêmes failles et la même technologie, et si Apple a porté plainte contre NSO Group, ainsi que WhatsappWhatsapp (propriété de Meta/FacebookFacebook), il y a fort à parier que QuaDream soit aussi poursuivi en justice. Le problème, rapporte Reuters, c'est que cette société est introuvable. Pas de site Internet, des bureaux vides, et aucune réponse aux courriers envoyés, même de leur service juridique. La bonne nouvelle, c'est que cette faille est comblée depuis plusieurs semaines via la mise à jour 14.8 d'iOSiOS, et que les iPhone sont désormais protégées contre ces attaques.

Jusqu'à quand ?

Projet Pegasus : l’une des attaques les plus sophistiquées de l’histoire de l’informatique

Suite au scandale Pegasus, les spécialistes du Project Zero de GoogleGoogle ont réussi à mettre la main sur la version iOS du malware. Ils y ont découvert une attaque d'une complexité rare, allant jusqu'à simuler un ordinateur par le biais d'un « simple » GIF animéGIF animé.

Publié le 17/12/2021 par Edward BackEdward Back

Avec 50.000 personnes ciblées, dont 1.000 en France, le scandale Pegasus est une des plus grosses affaires d'espionnage. Pour infiltrer les téléphones des victimes, NSO Group a créé des attaques pour exploiter plusieurs failles, dont un « zéro-clic » baptisé Forcedentry. Ce dernier a pu ouvrir une brèche dans la sécurité de l'iPhone pour installer Pegasus sans la moindre interaction de l'utilisateur.

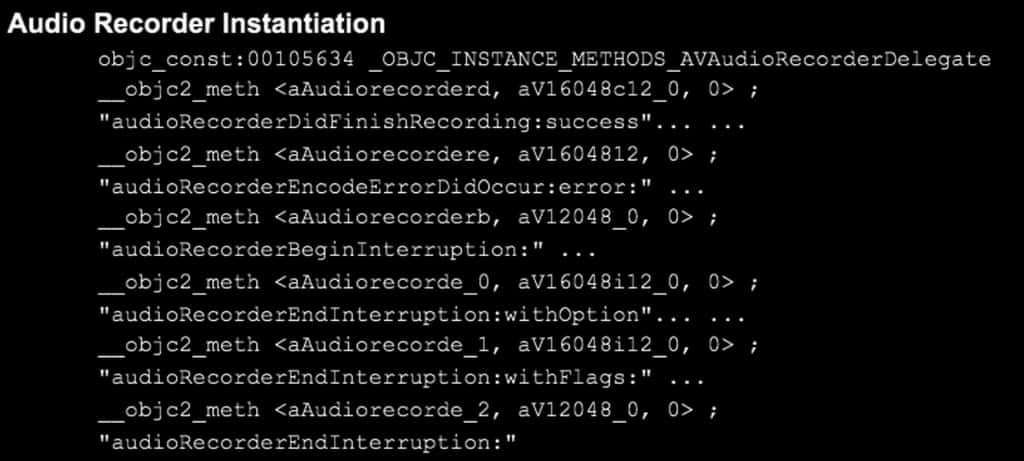

Les chercheurs en cybersécurité du Project Zero de Google ont pu décortiquer la version iOS du malware pour en comprendre son fonctionnement. Contrairement à de précédentes versions, la victime n'était pas invitée à ouvrir un lien. Ici, la faille se trouve dans l'affichage des images animées GIF dans l'application iMessage.

Un ordinateur contenu dans un GIF

Lorsque l'application tente d'afficher en boucle un fichier GIF, elle fait appel à l'un des 20 codecscodecs d'image à sa disposition selon le type de fichier. Cela inclut un codec pour PDF. Pour infecter un iPhone, NSO Group a donc créé un fichier PDF qui est ouvert par l'interpréteur PDF CoreGraphics, qui à son tour fait appel au codec JBIG2. La faille se trouve dans ce dernier, avec lequel il est possible de provoquer un dépassement de tas (heap overflow).

Toutefois, JBIG2 ne peut pas interpréter de script, ce qui limite les possibilités à de simples fonctions logiques. Les développeurs chez NSO Group ont donc utilisé 70.000 commandes pour simuler une architecture d'ordinateur rudimentaire capable d'exécuter un script afin d'infiltrer l'appareil. Il s'agit d'une attaque incroyablement sophistiquée qui exploite une des failles les plus basiques. Les spécialistes du Project Zero l'ont qualifié « d'un des exploits les plus sophistiqués techniquement que nous ayons jamais vus ». AppleApple a corrigé la faille le 13 septembre avec iOS 14.8.

Scandale Pegasus : cinq ministres français auraient été espionnés

Mediapart affirme que les téléphones de cinq ministres actuels disposent au moins de traces de repérage pour la mise en place du logiciellogiciel d'espionnage Pegasus. Ils auraient été ciblés entre 2019 et 2020.

Publié le 26/09/2021 par Louis Neveu

Le fameux « bourricot ailé » dont se moquait Guillaume Poupart, le patron de l'Anssi (Agence nationale de la sécurité des systèmes d'information), alors que différentes entités françaises subissaient une cyberattaque massive fin juillet, refait parler de lui. Mi-juillet, Futura expliquait que le logiciel Pegasus a été utilisé pour tenter d'espionner environ 1.000 Français, qu'il s'agisse de journalistes, d'industriels ou de personnalités politiques. Aujourd'hui, on en sait un peu plus sur les personnes ayant été ciblées à partir de 2019. Selon les dernières informations obtenues par Mediapart, un document compilant les résultats de l'inspection des téléphones des membres du gouvernement montre que les mobiles de cinq ministres disposent de « marqueurs suspects ».

Cela ne signifie pas qu'ils étaient espionnés, mais que la démarche de l'implantation de Pegasus avait au moins été initiée. Ces « marqueurs » se trouvent donc sur les téléphones, du ministre de l'Éducation nationale Jean-Michel Blanquer, de la ministre de la Cohésion des territoires Jacqueline Gourault, du ministre des Outre-mer Sébastien Lecornu, de la ministre du Logement Emmanuelle Wargon et de Julien Denormandie, ministre de l'AgricultureAgriculture. Précédemment, des traces de repérage pour inoculer Pegasus avaient déjà été découvertes sur le mobile de François de Rugy, qui était alors ministre de l'ÉcologieÉcologie.

NSO Group dément

Ces six ministres sont pour le moment ceux dont les mobiles ont été approchés pour préparer l'implantation du logiciel d'espionnage, mais en juillet, une liste des numéros de téléphone révélait qu'en tout quinze membres du gouvernement, dont l'ancien Premier Ministre avaient été ciblés. Selon Mediapart, il n'y a pas que les ministres qui ont été visés, mais aussi des haut-fonctionnaires de l'Élysée et peut être même le président de la République, dont le numéro de téléphone fait partie de la liste. À titre d'exemple, on trouve le cas du conseiller pour l'Afrique du Président de la République. Un indice suspect lorsque l'on sait que l'un des clients de l'éditeur de Pegasus, NSO Group est le Royaume du Maroc, même si le pays dément être impliqué dans ces tentatives d’espionnage. Malgré les indices techniques découverts, de son côté NSO Group a expliqué que l'ensemble des ministres français ne font pas partie des cibles de Pegasus.

Projet Pegasus : Apple défend la sécurité de ses iPhone

Pointé du doigt sur les failles des iPhone après les révélations du scandale du Projet Pegasus, Apple se défend et explique que son smartphone demeure le plus sécurisé du monde. Sauf que les failles sont toujours présentes et permettent toujours d'installer un logiciel espionlogiciel espion sur une cible bien précise.

Publié le 20/07/2021 par Fabrice Auclert

Le Projet Pegasus n'en finit plus de faire couler de l'encre, et alors que des journalistes, des avocatsavocats, des lanceurslanceurs d'alertes et des personnalités politiques envisagent de porter plainte contre la société derrière ce spyware, mais aussi ceux qui ont mis en place ce système d'espionnage, d'autres voix s'élèvent contre la faiblesse de la sécurité des iPhone.

Pour espionner leurs cibles, les pirates ont utilisé la faille Kismet qui permet de piéger des iPhone par l'envoi d'un simple iMessage. Une fois que le destinataire reçoit le message et l'affiche, sans même cliquer dessus, cela déclenche l'installation du logiciel espion. C'est ce qu'on appelle une faille de type « zero-click », et iOS en a souffert avant qu'Apple ne la corrige avec iOS 14.

Une faille toujours exploitée !

Le problème -- et c'est l'habituel jeu du chat et la souris entre les hackers et Apple --, c'est que la société israélienne NSO Group s'est adaptée aux correctifs d'Apple et a utilisé d'autres services pour ouvrir des brèches. Avant, il y avait eu Apple Photos, puis après le patch pour corriger iMessage, il y a eu Apple Music. Résultat, selon le rapport d'Amnesty International, la faille fonctionne encore contre les iPhone et les iPadiPad sous iOS 14.6, mais aussi les versions 14.3 et iOS 14.4. En clair, les attaques sont toujours possibles.

“Les chercheurs en sécurité s'accordent à dire que l'iPhone est l'appareil mobile grand public le plus sûr du marché”

Lundi, à la suite de ce scandale sans précédent, Apple s'est défendu dans le Washington Post, par la voix d'Ivan Krstić, responsable de l'ingénierie et de la sécurité. Après avoir « condamné sans équivoque les cyberattaques contre les journalistes, les militants des droits de l'Homme et les autres personnes qui cherchent à rendre le monde meilleur », ce dirigeant affirme que « Apple est à la pointe de l'innovation en matièrematière de sécurité et, par conséquent, les chercheurs en sécurité s'accordent à dire que l'iPhone est l'appareil mobile grand public le plus sûr du marché ».

Et Android ?

Selon lui, « les attaques comme celles décrites sont très sophistiquées, leur développement coûte des millions de dollars, leur duréedurée de vie est souvent courte et elles sont utilisées pour cibler des personnes spécifiques ». Pour Apple, ces attaques « ne constituent pas une menace pour l'écrasante majorité » des utilisateurs d'iPhone.

Qu'en est-il d'AndroidAndroid ? Le système d'exploitationsystème d'exploitation de Google n'est pas épargné par ce logiciel espion et des milliers de cibles utilisaient un smartphone sous Android, essentiellement des modèles SamsungSamsung. Pour les infecter, les pirates utilisaient aussi une faille « zero-dayzero-day » présente dans WhatsApp. Le principe était le même qu'avec iMessage mais, cette fois, il suffisait d'appeler un contact pour que le piratage soit possible, et ce, même si la cible de l'attaque ne répondait pas à l'appel ! Propriétaire de Whatsapp, Facebook a corrigé la faille et déposé plainte contre NSO Group.

Projet Pegasus : les dessous d'un énorme scandale de cyberespionnage

Des États ont installé un logiciel espion sur des milliers de téléphones de journalistes et d'activistes issus d'une cinquantaine de pays. Plus de 1.000 Français feraient partie de ces cibles.

Publié le 19/07/2021 par Louis Neveu

C'est le scandale de ce dimanche 18 juillet. Lors d'une enquête menée par Forbidden Stories, un vaste consortium international de journalistes, issus de dix-sept rédactions, et épaulé par Amnesty International, a pu récupérer une liste de 50.000 numéros de téléphones ciblés par un logiciel d'espionnage du nom de Pegasus. Un logiciel qui revient ponctuellement dans l'actualité et qui a déjà été évoqué par Futura.

Dans cette enquête, il apparait que de nombreux États utilisent ce logiciel espion pour surveiller des militants, des avocats, des personnalités politiques, des journalistes et des opposants du monde entier. Parmi les cibles, se trouve une trentaine de journalistes et de patrons de médias français issus du journal Le Monde, de France Télévisions, du Figaro ou encore de l'AFP. En tout, plus de 1.000 Français seraient concernés. Treize chefs d'État ou de gouvernement, dont trois européens, ont aussi été espionnés via Pegasus. Les 50.000 numéros de téléphones relevés ne sont pas tous espionnés, mais font partie d'une liste de cibles potentielles.

Le logiciel peut être implanté de différentes façons dans le mobile Android ou un iPhone : faille zero-day via une application comme iMessage ou WhatsApp, accès directaccès direct au smartphone, installation via un lien piégé tel un malware. Une fois qu'il s'y loge, il est difficile à détecter, puisque il se trouve au niveau du noyau du téléphone, c'est-à-dire au cœur du système d'exploitation, comme le décrit un article de l'entreprise de cybersécurité Lookout. Aucun chiffrementchiffrement des données n'est efficace pour s'en protéger. Il passe donc outre celui d'applications comme Signal ou TelegramTelegram. En plus de récupérer les messages, les photos, les contacts et d'écouter les appels, il peut aussi servir à activer le micro et la caméra du mobile.

Une puissante cyber-arme

Ce logiciel particulier est édité par la société israélienne NSO Group. Une entreprise qui est désormais devenue leader de la surveillance téléphonique. NSO Group a été créé par deux anciens agents de l'unité 8200 de Tsahal. Une unité de hackers traquant les failles des systèmes et applications pour implanterimplanter des logiciels espions. Malgré ce qu'elle prétend, l'enquête publiée dans Le Monde montre que la société n'est pas toujours regardante et vend parfois son logiciel espion à qui veut l'acheter.

“La société NSO Group n’est pas toujours regardante et vend parfois son logiciel espion à qui veut l’acheter”

Elle compte une quarantaine d'États comme clients, dont le Maroc, le Kazakhstan ou l'Azerbaïdjan. En revanche, elle s'interdirait d'opérer sur une cinquantaine de pays et certains États jugés trop sensibles. C'est le cas des États-Unis, de la Russie ou d'Israël. D'ailleurs, c'est ce dernier qui lui délivre les autorisations pour commercialiser son logiciel et qui la pousse parfois à franchir la ligne rouge pour des raisons diplomatiques.

Comme le montre l'enquête, ce logiciel espion peut être considéré comme une véritable cyber-arme permettant de doter un petit pays d'un outil pouvant être utilisé pour lutter contre le terrorisme et la criminalité, mais aussi pour contrôler les médias et les opposants. Ce scandale montre surtout que, contrairement au marché de l'armement, la réglementation en matière de vente cyber-armes est très floue. Un flou juridique qui peut s'avérer dangereux lorsque cette puissante arme est vendue à un État répressif.