au sommaire

Dans la mesure où chaque individu est désormais quantifiable, le big databig data touche tout le monde. Stocker autant de données personnelles à grande échelle comporte-t-il des risques ? Le point avec Arnaud Coustillère.

Le big data touche tout le monde, ce qui n'est pas sans risque. Comment se préserver des hackers ? Quels problèmes de cybersécurité cela induit-il ? © Elbpresse.de, CC by-sa 4.0

Spécialiste des télécommunications et de la cyberdéfense, le contre-amiral Arnaud Coustillière est officier général à la cyberdéfense, placé sous la tutelle de l'état-major des armées et du ministère de la Défense.

Arnaud Coustillière : le big data est une évolution qui fait irruption dans le monde de la Défense avec une multiplication de terminaux mal sécurisés, mal maîtrisés. Plus que le risque lié au stockage de données, ce qui m'inquiète, en tant que défenseur des systèmes d'information, c'est l'hétérogénéité, la taille de ce système et son nombre d'utilisateurs, avec les possibilités de failles et d'erreurs que cela implique.

C'est la dimension humaine du big data qui m'intéresse particulièrement : si l'on considère que le big data, c'est la donnée personnelle qui explose, je me sens effectivement concerné par la question. La donnée est bien l'enjeu du futur. Où est la donnée ? Qui la conserve ? Quel est son cadre juridique ?

Quelle réponse apporter face au nouveau risque sécuritaire lié à l’explosion des données ?

Cette réponse n'est pas que technique. Il existe différents cercles de souveraineté, certains doivent être mis en place, avec le rôle de l'État qu'il faut repenser. Le premier cercle de souveraineté, c'est la donnée personnelle : comment chaque citoyen exerce-t-il la souveraineté sur sa donnée ? Qu'accepte-t-il de confier à des partenaires ? Lorsqu'un citoyen communique certaines de ses données à l'État, dans le cadre des impôts, par exemple, il est inadmissible qu'un certain nombre de ces données puissent être récupérées par les hébergeurs par lesquels elles transitent.

Lorsque des utilisateurs sont amenés à livrer des données à une agence de voyages, il est inadmissible que ces données puissent être récupérées par des États, couverts par leurs lois, au sein desquels se situe l'hébergeur. La mission fondamentale de l'État, dans ce premier cercle de souveraineté, est de protéger les citoyens -- ici la donnée des citoyens. Le problème est que l'on a une technique galopante, et des us et coutumes qui ne suivent pas.

Les internautes risquent-ils de se faire voler leur identité numérique en naviguant sur Internet ? © Sinbad 28, Wikimedia Commons, DP

Deuxième cercle : la souveraineté des entreprises et des organisations. Pour moi, la souveraineté est quelque chose de très fort : c'est ce qui fait votre identité, votre richesse. Celui qui se fait voler son identité numériquenumérique, c'est-à-dire l'ensemble de ses « attributs numériques », n'existe plus. Pour une entreprise, c'est la valeur ajoutée, c'est l'innovation, c'est l'emploi, ce sont les contrats. Une entreprise qui se fait voler des données ou qui confie ses données à un hébergeur ou à des prestataires évoluant dans des cadres juridiques différents se trouve dépossédée de sa valeur ajoutée.

Troisième cercle : la souveraineté des États, qui se redessine à travers cela. Certaines choses ne sont plus à la portée des États indépendants. Il faut alors réfléchir à l'échelle des plaques. Pour nous, il s'agit de la plaque européenne. L'Union européenne doit protéger les données de ses citoyens, de ses entreprises, de ses États.

Comment expliquer le succès des opérations d’espionnage dirigées vers l’État, tel que l’affaire de la NSA ?

Par essence, les données de l'État sont bien protégées. Mais il y a des problèmes d'espionnage et d'exfiltration. L'espionnage, ça a toujours existé. Ce sont des activités hors cadres juridiques ou légaux. Il faut faire la part des choses sur les différents types d'espionnage et notamment sur les volumes d'espionnage. La numérisationnumérisation et la circulation massive de l'information ont totalement démultiplié les capacités des services d'espionnage. Il y a une dizaine d'années, les espions dérobaient un faxfax dans une poubelle, aujourd'hui ce sont des giga-octetsoctets qu'ils récupèrent à distance. Leur métier a été rendu beaucoup plus facile. Il n'y a plus besoin d'avoir des agents sur place ; on peut tout faire à distance et cela est un phénomène amplificateur énorme.

En 2013, Edward Snowden a révélé l'existence d'un programme d'espionnage américain mis en place par la NSA (National Security Agency). Celui-ci s'appuyait sur une collecte massive de données personnelles de millions de citoyens, d'institutions et de chefs d'État. © Laura Poitras, Praxis Films, Wikimedia Commons, CC by 3.0

Aujourd'hui, l'espionnage le plus voyant est un espionnage à des fins économiques et politiques. Le cyberespacecyberespace est intéressant à ce titre : il fait « glisser » les frontières. Autrefois, l'espionnage était prioritairement militaire. Avec la numérisation et la globalisation des échanges, nous sommes passés vers un espionnage de très grande ampleur à des fins économiques. Il faut corréler ce phénomène avec le développement de l'intelligenceintelligence économique. L'espionnage militaire, du fait de la variété des types d'action, de la nature des actions en coalition, est moins important que du temps de la guerre froide, il y a cinquante ans. Aujourd'hui, quel intérêt d'aller espionner les forces françaises dans le cadre de ses interventions au Mali ou en République centrafricaine ? Il peut y avoir un intérêt tactique sur des savoir-faire. Idem pour les interventions en coalition avec les États-Unis, par exemple en Afghanistan.

Quelles menaces s’exercent plus particulièrement à ce niveau ?

Ce qui nous préoccupe plus particulièrement ce sont les attaques informatiquesattaques informatiques qui pourraient s'intéresser aux systèmes Scada [Supervisory Control And Data Acquisition ; il s s'agit d'un système de contrôle et d'acquisition des données, un système de télégestion à grande échelle permettant de traiter en temps réel un grand nombre de télémesures et de contrôler à distance des installations techniques, NDLRNDLR] ou aux automatismes. En effet, nous disposons d'automatismes partout, sur tous les systèmes d'armes modernes. Il s'agit d'une vraie menace car, par ce biais-là, vous pouvez toucher profondément les capacités militaires d'une force. Ce ne sont pas tant des attaques qui vont permettre l'exfiltration d'informations que des attaques qui vont éradiquer les disques dursdisques durs des états-majors.

Comment se protéger contre ces attaques ?

Pour se protéger, on déploie différents processus avec différents niveaux de sécurité. Cela est couplé à un processus d'homologation. Quand on conçoit un bateau ou un avion, en même temps que l'on définit les besoins en capacité militaire attendus, on crée une fiche d'expression de besoins en objectifs de sécurité (très générique avec les types de résistancerésistance à diverses catégories de menace), on instruit ensuite le projet et cela se termine par une démarche d'homologation avec un dossier à constituer pour répondre à certaines normes (EBIOS, ISOISO). Pour les systèmes les plus compliqués, on fait des audits. In fine, l'autorité s'engage sur un niveau de sécurité et un niveau de risque. Ce sont des processus vertueux qui sont mis en place dans toute conduite de projet mené au sein du ministère de la Défense.

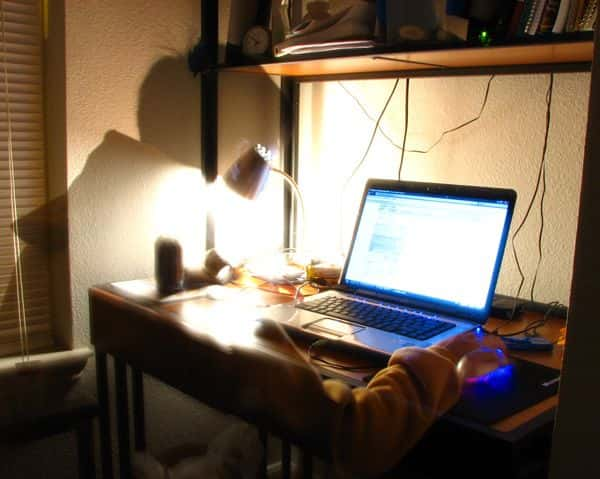

Pour protéger leurs données numériques les plus sensibles, les États ont recours à la cyberdéfense. © Nic McPhee, Flickr, CC by-sa 2.0

Au quotidien, comment repérer et éradiquer les intrusions qui menacent la Défense ?

Pour le processus dynamique de cyberdéfense, qui n'est plus de travailler en amont avant livraison ou de faire des contrôles, il s'agit de travailler directement avec celui qui opère le système -- l'opérateur, à plusieurs niveaux. D'abord avec la mise en place de fonctions de type SoC [System on a chip (SoC), ou « système sur une pucesystème sur une puce » ; il s'agit d'un système complet embarqué sur une seule puce, pouvant comprendre de la mémoire, un ou plusieurs microprocesseursmicroprocesseurs, des périphériques d'interface, ou tout autre composant nécessaire à la réalisation de la fonction attendue, NDLR] ou équivalente, avec des sondes, des capteurscapteurs, une bonne utilisation de tous les systèmes de surveillance de réseaux pour rechercher les anomaliesanomalies, rechercher des traces. Ensuite avec des entités comme le centre opérationnel de l'Agence nationale de la sécurité des systèmes d'information (Anssi) ou le Centre d'analyse de lutte informatique défensive (Calid) dans le périmètre du ministère de la Défense, qui disposent de capteurs supplémentaires.

Les missions effectuées avec la Dirisi (Direction Interarmées des Réseaux d'Infrastructure et des Systèmes d'Information de la défense), qui est l'opérateur unique des systèmes d'information et de communication (SIC) de la défense, ont aussi un rôle important : je vais chercher des anomalies de comportement, sur des adresses que mon système d'information ne devrait pas utiliser. Je fais passer des outils d'experts.

Au niveau du stockage des données, beaucoup de serveursserveurs sont gérés dans un cloud interne par la Dirisi. Les données les plus sensibles sont traitées en interne. Il s'agit d'un double avantage : la donnée sensible peut être réaffectée facilement, et il existe un seul interlocuteur, ce qui permet de bien mieux corréler une anomalie ayant lieu d'un point A à un point B, et de détecter les APT [Advanced Persistent Threats ; il s'agit d'un ensemble de processus de piratage furtifs et continus, souvent orchestré par des individus ciblant une entité spécifique. Les APT visent habituellement les organisations, les nations ou les entreprises, pour des motifs économiques ou politiques, NDLR].