au sommaire

Le vol des données associées à un smartphone peu se faire via la lecture des SMSSMS et MMS, la lecture des e-mails, la récupération de la liste de contacts, etc. Il existe aussi des risques pour le système d'information sur lequel le smartphone compromis va se connecter suite à une attaque.

Vol de données et smartphones compromis : quels risques ? © Geralt, Pixabay, DP

Lors de la synchronisation d'un smartphone professionnel sur un poste client, une connexion avec le réseau local (le réseau d'entreprise) est partagée avec le périphérique permettant d'ouvrir un nombre important de vecteurs de propagation.

Le vol des données d'un smartphone est possible. © Sklathill, CC

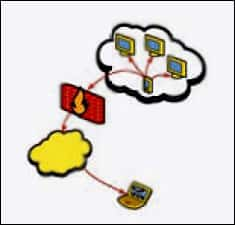

Comme le montre la figure ci-dessous, après l'insertion d'un smartphone compromis dans un réseau d'entreprise, il est possible de véhiculer des attaques contre le réseau interne, les postes clients ainsi que d'autres smartphones disponibles.

Après l’insertion d’un smartphone compromis dans un réseau d’entreprise, il est possible de véhiculer des attaques contre le réseau interne, les postes clients ainsi que d’autres smartphones disponibles. © DR

Compromission d'un réseau : quels risques ?

Des smartphones ayant les systèmes d'exploitationsystèmes d'exploitation Windows Mobile ou encore SymbianSymbian disposent d'interpréteurs de langages de script tels que PythonPython ou encore Ruby (voir pages précédentes de ce dossier). Grâce à ceux-ci, il est possible d'utiliser des exploits existants ou bien de créer ses propres exploits. Des frameworks connus tels que Metasploit regorgent d'exploits contre les différents smartphones pour ceux n'étant pas habiles avec le code. Il est même possible de voir encore plus loin dans la compromission d'un réseau.

Le smartphone pourrait tout simplement servir de passerellepasserelle vers le réseau d'entreprise afin d'avoir un accès directaccès direct à l'ensemble de celui-ci. Il est également possible que le smartphone infecte le poste client, qui lui-même tentera d'infecter le réseau d'entreprise, permettant ainsi aux cybercriminels de rester dans l'ombre et de n'avoir qu'à récupérer l'ensemble des informations que le poste client infecté aura récupéré. La portée de l'attaque ne va donc s'arrêter que lorsque le cybercriminel n'aura plus d'idées... Cela peut faire assez froid dans le dosdos !