au sommaire

Cela s'est passé il y a plus d'un an mais l'information vient tout juste d'être rendue publique. Une équipe d'experts en sécurité travaillant pour le compte du département de Sécurité intérieure des États-Unis (Department of Homeland Security) a réussi à pirater le système informatique d'un avion de ligne sans monter à bord de ce dernier, sans aucun contact physiquephysique avec l'appareil et sans l'aide d'une personne présente dans celui-ci.

Selon le site Avionics qui relaie cette nouvelle, le piratage s'est déroulé en septembre 2016 sur un Boeing 757 d'ancienne génération. Les détails de la méthode employée sont confidentiels et l'on sait seulement que les chercheurs ont eu recours à des radiofréquences pour pénétrer le système embarqué de l'avion. Ceux-ci précisent avoir utilisé un équipement qui pourrait passer des contrôles de sécurité dans un aéroport.

La cybersécurité du Boeing 757 et des autres avions de ligne

Au-delà de l'aspect inquiétant de la démonstration en elle-même, ce hack met en lumièrelumière une situation préoccupante quant à la cybersécurité dans le transport aérien. En effet, si les réseaux informatiques terrestres sont surveillés et protégés, il en va tout autrement des aéronefsaéronefs. Selon Robert Hickey, responsable du programme aviation au sein de la division cybersécurité du Department of Homeland Security qui a dirigé cette expérience, qu'il s'agisse de l'armée de l'airair des États-Unis ou du secteur commercial, il n'existe pas d'équipe de maintenance formée à la gestion de cybermenaces à bord d'un avion.

Il plaide pour des formations spécifiques pour faire face à ces risques. Un impératif d'autant plus crucial que 90 % des avions de ligne circulant dans le monde ont un niveau de sécurité similaire à celui du Boeing 757 qui a servi au test, souligne Robert Hickey. Ce dernier pointe aussi le coût très élevé d'une intervention sur les systèmes avioniques pour corriger une faille de sécurité. Modifier une seule ligne de code coûte 1 million de dollars et demande au moins un an pour être appliqué.

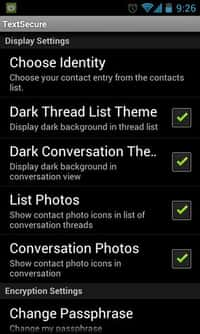

En 2013, Hugo Teso, consultant en sécurité informatique, avait montré comment il pourrait théoriquement prendre le contrôle d'un avion de ligne en plein vol, grâce à un simple smartphone AndroidAndroid (voir article ci-dessous). Il y a deux ans, le hacker Chris Roberts avait affirmé avoir pris le contrôle d’un avion en vol à partir de son système multimédia. Le hack réalisé par le département de Sécurité intérieure des États-Unis n'est finalement que la confirmation d'une situation connue de longue date...

Un hacker a piraté un avion de ligne avec un smartphone Android

Article initial de Sylvain BigetSylvain Biget, paru le 19/04/2013

Un consultant en sécurité informatique a créé un système permettant de prendre le contrôle d'un avion de ligne à distance, en exploitant les failles de sécurité du système de communication et de l'ordinateur de bord embarqués. Ce pirate de l'air s'est aidé d'un smartphone, mais pas seulement...

Lors d'une conférence sur la sécurité au Hack in the Box, du 8 au 11 avril à Amsterdam, une démonstration impressionnante a été relayée massivement dans la presse généraliste. Hugo Teso, consultant en sécurité informatique pour la société Nruns, également titulaire d'une licence de pilote professionnel, a présenté comment il pouvait prendre le contrôle d'un avion de ligne en plein vol, grâce à un simple smartphone équipé d'Android.

L'avion de ligne est virtuel, mais le procédé bien réel. Cet acte de piraterie de l'air repose sur un principe assez simple. En effet, le chercheur considère qu'un avion Boeing ou Airbus n'est rien d'autre qu'un gros ordinateur. Le hacker n'a alors plus qu'à se faufiler par une faille de sécurité présente sur les systèmes embarqués.

Contrairement à ce qu'ont pu évoquer de nombreuses publications, ce n'est pas une simple applicationapplication pour téléphone mobile qui est responsable d'une telle prouesse. Autrement dit, le smartphone ne se transforme pas réellement en télécommande permettant de piloter un avion à distance. Voici comment le chercheur a procédé pour sa prise de contrôle.

1 - Localiser l’avion cible avec ADS-B

Dans un premier temps, il est nécessaire de trouver l'appareil à pirater. Pour signaler précisément leur position dans le ciel aux contrôleurs aériens et autres aéronefs commerciaux ou militaires, les avions, en complément des radars, embarquent un ADS-B (Automatic Dependent Surveillance-BroadcastBroadcast). Grâce aux satellites, les coordonnées géographiques des avions, leur vitessevitesse et leur identification, sont délivrées pratiquement en temps réel. L'ADS-B n'échange pas de données, il se contente d'émettre ces informations via les ondes radio à n'importe quel dispositif capable de les recevoir. Ainsi, la tour de contrôle et les appareils situés dans un même secteur peuvent savoir à quel endroit ils se trouvent les uns par rapport aux autres, pour éviter les collisions.

Pour les amateurs, il faut d'ailleurs savoir que de nombreux sites recueillent les données ADS-B pour cartographier pratiquement à la volée les circulations dans l'espace aérien. Il existe même des applications ludiques de ce type pour smartphone, notamment celle du site Flightradar24. Impossible donc de prendre le contrôle d'un avion par le système ADS-B, qui permet simplement de choisir la cible, puisqu'il constitue un outil accessible à tout un chacun.

2 - Envoyer des données à l'avion via l'ACARS

Une fois la cible choisie, Hugo Teso va exploiter le FMS (Flight Management System) de l'avion. C'est le système de gestion de vol, une sorte d'ordinateur de bord doté d'un écran et d'un clavier, qu'utilisent les pilotes pour programmer toutes les étapes d'un vol et suivre la consommation de carburant. Cet ordinateur est couplé au système de pilotage automatique de l'avion. Le modèle de FMS employé fait partie des informations indiquées par l'ADS-B.

Pour communiquer avec ce FMS, le hacker des airs utilise encore un autre outil appelé ACARS (Aircraft Communication Addressing and Reporting System). Il s'agit d'un système de communication par liaison radio ou satellite permanente entre l'avion et des stations au sol. Il permet d'une part d'échanger des données codées avec les services de navigation aérienne, ou entre les compagnies et les équipages et, d'autre part, d'envoyer régulièrement au centre de maintenance de la compagnie aérienne des informations sur l'état de l'appareil en vol. Par exemple, ce sont les données communiquées par l'ACARS de l'Airbus A330-203 qui ont été exploitées pour tenter de décrypter ce qui s'est déroulé dans les derniers instants du vol AF447 Rio-Paris, en 2009.

Pour pouvoir envoyer des instructions à l'ACARS de sa cible, il a fallu que le chercheur conçoive une station émettrice capable d'entrer en communication avec cet équipement.

3 - Reprogrammer l'ordinateur de bord de l'avion

C'est en envoyant des données spécifiques dans le FMS que le pirate peut alors reprogrammer de nombreux paramètres de l'appareil, en prendre le contrôle, modifier ses trajectoires ou encore éteindre ses lumières. Dans la démonstration d'Hugo Teso, c'est un programme pour PC baptisé Simon, qui a permis de reprogrammer le FMS de l'avion à distance.

Enfin, une application pour Android appelée PlanSploit gère l'ensemble des éléments, pour faciliter et automatiser l'attaque.

Acte de piratage non reproductible sur un avion de ligne réel

Si la démonstration est impressionnante, elle n'en est pas moins difficile à réaliser en grandeur nature. D'abord, Hugo Teso a expliqué que ces travaux, qui ont duré trois ans, ont été créés uniquement dans un univers virtuel, avec toutefois, de véritables équipements aéronautiques (FMS, ACARS) achetés chez les fournisseurs officiels, ou plus simplement sur eBay dans le cas du FMS. Or, bien que ces manipulations aient fonctionné avec le matériel que s'est procuré Hugo Teso, les autorités aéronautiques américaines (FAA) ont tenu à préciser qu'il y a très peu de chances que cet acte de piraterie soit reproductible sur un véritable avion de ligne doté d'un matériel homologué.

Le hacker pourrait, au mieux, faire tomber les masques à oxygène ou encore allumer et éteindre les lumières en cabine, mais n'empêcherait certainement pas les pilotes de reprendre le contrôle de l'appareil. Interrogée par le magazine Forbes, Honeywell, la société qui produit le FMS employé par Teso, le confirme, soulignant que la version utilisée n'est pas celle exploitée par les compagnies aériennes, mais une déclinaisondéclinaison disponible pour le public.

La prouesse d'Hugo Teso reste pour le moment improbable à réaliser en conditions réelles, mais il suffirait de trouver une faille dans les systèmes de sécurité des équipements pour qu'elle dépasse la fiction...