Deux chercheurs américains ont démontré qu’il est possible de filmer des personnes à leur insu en prenant le contrôle de la webcam de leur ordinateur. Ils sont parvenus à le faire en désactivant l’indicateur lumineux signalant que la caméra est en activité. Appliquée pour le moment à certains modèles de MacBook et d’iMac d’avant 2008, la méthode pourrait être adaptée à des ordinateurs portables plus récents.

au sommaire

En octobre dernier, Jared Abrahams, un jeune homme de 19 ans vivant aux États-Unis, plaidait coupable d'avoir fait chanter des jeunes filles dont il détenait des photos dénudées prises à leur insu par le biais de la webcam de leur ordinateur. Le pirate s'était servi d'un logiciel permettant de prendre le contrôle à distance d'une machine dont il activait la caméra sans que le témoin lumineux d'activité ne s'allume.

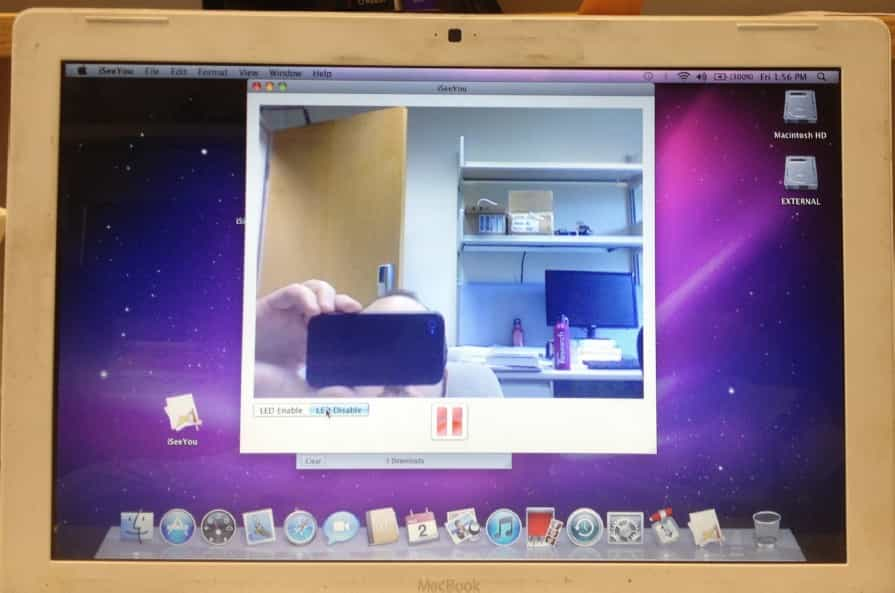

Deux chercheurs de l'université John Hopkins (État du Maryland), Stephen Checkoway et Matthew Brocker viennent de publier une preuve de concept qui démontre comment une telle manœuvre est réalisable. Grâce à un prototype d'applicationapplication baptisée iSeeYou (en français, « je te vois »), ils sont parvenus à détourner la webcam intégrée à certains modèles d'ordinateurs portables et de bureau AppleApple, et à la faire fonctionner en neutralisant le témoin d'enregistrement.

Les webcams sont des accessoires désormais très répandus. Une majorité de PC portables, de smartphones et de tablettes tactilestablettes tactiles en sont équipés d'origine. À l'instar des microphones et des GPS, ces caméras sont des capteurscapteurs dits passifs qui, contrairement à un clavierclavier ou une souris, fonctionnent sans intervention extérieure. C'est pourquoi il a été prévu des indicateurs visuels et sonores qui préviennent les usagers lorsqu'ils sont en marche : témoin lumineux, bruit d'obturateurobturateur ou icôneicône GPS. Ces avertisseurs sont conçus de telle sorte que le capteur auquel ils sont associés ne peut s'enclencher sans eux. C'est précisément ce verrouillage matériel que les chercheurs de John Hopkins sont parvenus à contourner pour activer une webcam sans éveiller les soupçons. Leur démonstration a été réalisée avec les webcams iSight qui équipent plusieurs ordinateurs d'Apple, en l'occurrence les iMac, MacBook et MacBook Pro vendus jusqu'en 2008.

Reprogrammation du microcontrôleur

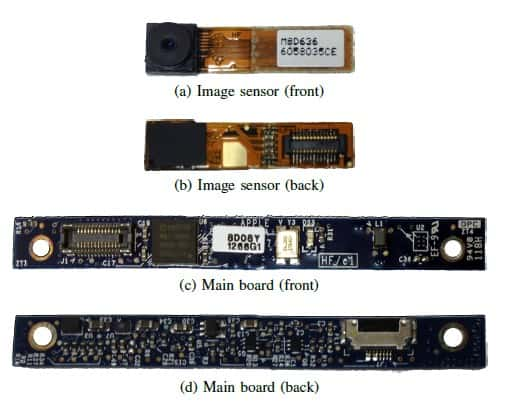

Le module iSight est conçu avec un microcontrôleur et un capteur d'images entre lesquels s'intercale un indicateur LEDLED. Ce dernier s'active systématiquement dès que le capteur envoie des images au microcontrôleur. « Nous montrons comment reprogrammer le microcontrôleur avec un nouveau firmwarefirmware. Cela nous permet de reconfigurer le capteur d'images pour shunter le verrouverrou matériel et désactiver le LED. », expliquent les auteurs de l'étude.

Pour comprendre leur démarche technique, il faut se plonger dans l'architecture du module iSight. Le microcontrôleur qu'il utilise (Cypress EZ-USBUSB FX2LP) communique avec l'ordinateur via une connexion USB 2.0. Lorsque la webcam est initialisée, le gestionnaire AppleUSBVideoSupport du système d'exploitationsystème d'exploitation MacMac OS identifie le module puis charge son microgiciel (en anglais, firmware) par cette voie USB. Le firmware contient une fonction qui gère la réinitialisation et la configuration du capteur d'images. Les chercheurs de John Hopkins ont opté pour une tactique qui consiste à laisser le microgiciel se charger puis à le reprogrammer grâce à leur application iSeeYou. Cette dernière repose sur un outil d'administration à distance (en anglais Remote Administration Tool ou RAT) qui permet de prendre le contrôle total d'un ordinateur depuis une autre machine via InternetInternet. Ce type de logiciel peut être employé de façon légitime pour de la télémaintenance ou du diagnosticdiagnostic. Mais il est aussi détourné à mauvais escient sous la forme de logiciels malveillantslogiciels malveillants qui permettent à des cybercriminels d'exécuter toute sorte de basses œuvres.

iSeeYou ajoute au firmware quatre nouvelles fonctions qui permettent de contrôler l'état du témoin LED et donc de le désactiver au moment où le capteur d'images entre en service. « L'incapacité de l'EZ-USB à bloquer des tentatives de reprogrammation indique que ce microcontrôleur largement répandu est inapproprié pour les systèmes où la sécurité est un facteur clé », peut-on lire dans l'article. Et pour illustrer la dangerosité de cette faille, le professeur Checkoway et son élève sont allés plus loin en montrant que leur application peut servir à pénétrer un système d'exploitation depuis un environnement virtualisé. Sur un ordinateur utilisé pour émulerémuler plusieurs systèmes d'exploitation, iSeeYou est capable de percer le confinement de la machine virtuellemachine virtuelle et d'agir directement sur le système d'exploitation hôtehôte qui sous-tend cette architecture. Dans ce scénario, l'application reconfigure le module iSight pour qu'il devienne un périphérique d'interface type clavier ou souris. Il se met alors à envoyer des commandes équivalentes à des mouvementsmouvements de souris, des clics de boutons ou des frappes de touches que le système d'exploitation hôte interprète comme venant de l'utilisateur. Une fois ces tâches accomplies, l'application reconfigure le module iSight avec son firmware d'origine, éliminant toute trace de l'intrusion.

Apple a été averti

« En théorie, n'importe quel module équipé d'un microcontrôleur EZ-USB qui est accessible depuis l'intérieur d'une machine virtuelle peut être reprogrammé pour se comporter comme un périphérique d'interface humaine », affirment les chercheurs. Il y a toutefois une condition technique majeure à remplir : le périphérique USB doit être connecté à la machine virtuelle. Or, par défaut, le moniteurmoniteur de machine virtuelle n'associe pas les périphériques USB avec des applications ou des systèmes d'exploitation virtualisés. Il faut donc qu'un pirate trouve un moyen de forcer sa victime à activer au préalable la connexion du périphérique USB qu'il compte détourner.

Dans leur article, Stephen Checkoway et Matthew Brocker évoquent les mesures de protection envisageables pour contrer ce genre d'attaque. Ils proposent leur propre solution qui consiste en une extension de noyau pour Mac OS X baptisée iSightDefender, qu'ils ont publiée sur GitHub. Cette contremesure bloque les tentatives de reprogrammation des périphériques USB. Pour contourner cette protection, il faudrait que l'assaillant s'octroie un accès administrateur à l'ordinateur qu'il pénètre afin de pouvoir reprogrammer le module iSight. Les deux chercheurs de John Hopkins indiquent qu'ils ont informé Apple de leur découverte l'été dernier en fournissant toutes les informations sur leur méthode ainsi que le code sourcecode source d'iSeeYou. La firme à la pomme ne les a pas informés d'éventuelles mesures techniques qu'elle aurait prises. Ils comptent poursuivre leurs travaux en s'intéressant à des modèles de webcam Apple plus récentes (connectées en PCIPCI) ainsi qu'à des webcams installées sur d'autres grandes marques de PC portables.