au sommaire

Puce RFID. Crédit Texas Instruments

Pour certains, la RFID 2.0 consiste à rajouter les données de traçabilitétraçabilité issues de la lecture des puces à des applicationsapplications ou process existants, ou à les partager avec d'autres sociétés.

D'autres y voient un moyen d'aller plus loin dans la fouille de la réalité (reality mining, en anglais), à l'instar de ces services de géolocalisation, dans l'espace et en 3D, capables de repérer des étiquettes RFID à plusieurs dizaines de mètres de distance, au beau milieu d'un container truffé d'objets, de métauxmétaux et de liquidesliquides faisant écran par exemple. Les dernières personnes en date à avoir utilisé l'expression RFID 2.0, de l'entreprise S3Edge, y voit pour leur part une façon d'optimiser la relation client et d'accélérer le temps de réaction des fournisseurs. Le terme sert surtout, dans ce cas, à faire la promotion de la nouvelle plateforme Microsoft BizTalk RFiD Mobile.

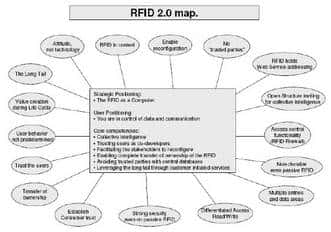

Mais la vision de la RFID 2.0 que propose Henrik Granau, de la société de sécurité RFiDSec, est autrement plus stimulante. Elle a d'ailleurs été reprise (voir ce document au format PPT), telle que, par le projet Casagras qui, financé par l'UE, a pour objectif d'aider la Commission européenne à envisager l'évolution de la RFID et de l'internet des objets.

La puce RFID est un ordinateur

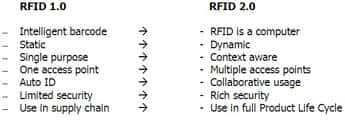

Granau part du constat que les puces RFIDpuces RFID ne servent plus seulement à remplacer les codes à barrescodes à barres, qu'il y en aura de plus en plus et contenant de plus en plus de données. Dans le même temps, les consommateurs sont de plus en plus nombreux à voir dans le maillage de ces puces dites intelligentes une forme d'érosion, sinon d'atteinte, à leur vie privée, ce que la consultation lancée par la Commission européenne en 2006 avait entre autres démontré.

Du temps où il était commissaire à la Cnil, Philippe Lemoine (qui préside également la FING, éditeur d'Internet Actu) avait contribué à faire reconnaître les puces RFID comme des identifiants personnels. Co-président de GS1 France, l'organisme de standardisation des codes barres et des puces RFID, il avait aussi proposé de désactiver les puces lors du passage en caisse, afin de garantir la « clarté des règles du jeu », estimant que « le rappel au droit individuel d'être exposé ou non aux TICs, la dimension de confiance nécessaire entre consommateurs et acteurs du commerce, la transparencetransparence des objectifs et des moyens, la concertation de tous les acteurs et le partage de valeurs communes ».

Mais pour Henrik Granau, désactiver les puces reviendrait à empêcher l'Internet des objets de se développer. Il propose donc de les considérer, non plus comme des étiquettes passives, mais comme des ordinateurs, dans toutes leurs potentialités :

Et pour que cette RFiD 2.0 puisse se développer, il convient d'en redonner le contrôle et le pouvoir à l'utilisateur, de sorte qu'il puisse définir qui a accès à quelles données, quand, et pour quelles utilisations, mais aussi de l'autoriser à écrire, et effacer, tout ou partie des informations :

Pour Henrik Granau, l'internet des objets ne pourra se développer si le contrôle des puces n'est pas redonné à ceux qui, précisément, se retrouvent pucés : « Nous sommes au début d'une nouvelle vaguevague dans l'utilisation de la RFID. La première visait à remplacer les codes barres. La seconde étend considérablement l'horizon. Considérer les puces RFID comme des ordinateurs et s'assurer que les utilisateurs disposeront d'un contrôle complet et exclusif de leurs données et communications, rendra possibles de très nombreuses applications dans de nombreux secteurs. L'industrie de la RFID doit donc résoudre dès aujourd'hui les problèmes de vie privée et de sécurité auxquels ils sont confrontés ».

Mais concrètement, à quoi pourrait-on s'attendre ? Comment contrôler des puces quand leurs identifiants appartiennent à des bases de données commerciales sur lesquelles on n'a aucun accès ? Dit autrement, et en cas de partenariat, par exemple, entre Gillette et la RATP pour tracer les acheteurs de rasoirs qui empruntent les transports en commun, à quoi aurions-nous accès, et que pourrions-nous contrôler ? La RATP nous demanderait-elle l'autorisation de tracer le fait que l'on a un rasoir Gillette dans notre sac ? Se contenterait-elle de nous indiquer que nous sommes tracés ? Et si oui, comment ? par Bluetooth sur nos portables, par un affichage du type « Souriez, vous êtes pucés » similaire à celui relatif à la vidéosurveillance, par une mention rajoutée au service Web répertoriant tous les accès à nos puces RFID ? Ou, plus simplement, ne serons-nous informés de rien ?

A qui profite la puce ?

Le modèle proposé par Granau est séduisant, mais il ne résoudra pas les problèmes de confidentialitéconfidentialité posés par les sites de réseaux sociauxréseaux sociaux et du Web 2.0, que certains qualifient d'esclavage 2.0 dans la mesure où leur modèle économique repose en tout ou partie sur la commercialisation des informations et données personnelles que nous leur confions sans contrepartie financière, et bénévolement.

On le sait, les utilisateurs du Web 2.0 et des sites sociaux se fichent (à tous les sens du terme) de ces questions de vie privée. Ne serait-ce que parce que les services offerts en échange leur donnent l'impression de valoir ces libertés qu'ils acceptent de concéder, et les risques associés. Mais la question ne se pose pas de la même manière avec l'internet des objets.

Internet, qui n'a pas été conçu pour être sécurisé, s'est développé grâce aux usages et contenus créés par ses utilisateurs. A l'inverse, l'internet des objets et la RFID ne se développent pour le moment qu'au profit de l'industrie, et ne pourront faire l'économie de la sécurité - ne serait-ce que pour éviter l'espionnage industriel. Des conditions de leur rencontre, et de leur interconnexion, dépendra notre future vie numériquenumérique. Mais il n'est pas certain que des outils permettant des usages aussi différents arrivent facilement à trouver des points d'entente, d'accroche qui ne soient pas des points de frictionsfrictions.

Sans compter que d'un côté, nous avons des industriels, qui veulent fluidifier leurs flux et process et en assurer une meilleure traçabilité. De l'autre, nous avons des professionnels de la sécurité informatique qui démontrent que les puces sont piratables, et en appellent à plus de respect de la vie privée de ceux qui, indirectement, seront pucés. Entre les deux, nous avons des instances de régulation qui en appellent au silence des puces.

Pour l'instant, les usages de la RFID sont essentiellement industriels, mais touchent de plus en plus les consommateurs. Alors que Benjamin Bayard, président de FDN (French Data NetworkData Network), le plus vieux fournisseur d'accès Internet français, tirait récemment la sonnettesonnette d'alarme en déclarant que les principaux acteurs industriels des réseaux ont « intérêt à transformer Internet en Minitel » (question qui se pose également en matièrematière de téléphonie mobilemobile), la question reste de savoir si l'internet des objets sera au service de ses utilisateurs, considérés comme coproducteurs, à l'instar de ce que propose Granau, ou bien au seul profit des prestataires de service (et sans réelle valeur ajoutée dont ils pourraient profiter).

Dans le premier cas, nous aurons des puces fonctionnant comme autant de briques informatiques (logicielles ou matérielles) et dont les usages seront définis par la communauté. Dans le second, une infrastructure top-down pour qui les clients finaux ne seront que des consommateurs ou usagers etiquetés, à la manière de ce qui se passe, par exemple et pour l'instant, avec le passe Navigo.

Dans les deux cas, les problèmes de surveillance et de traçabilité posés par la RFID restent entiers, nos objets seront pucés, et nos activités tracées. Il faudra donc, non seulement sécuriser l'infrastructure, mais aussi en rassurer les utilisateurs, ce qui n'est pas tout à fait la même chose.

Par Jean-Marc Manach