au sommaire

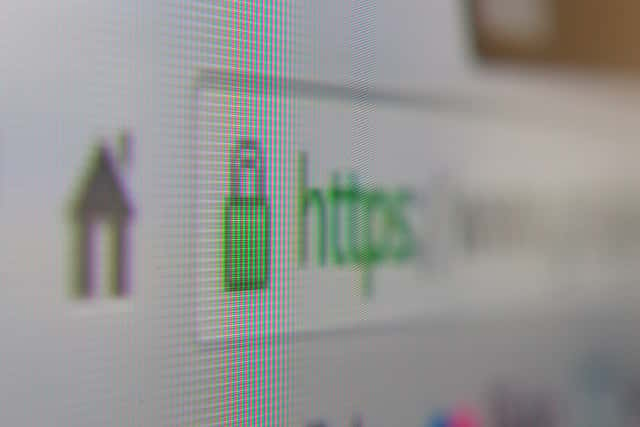

Vieille de plus de 10 ans, cette faille concerne les connexions sécurisée HTTPS et permet de changer un code de chiffrement par un autre, plus petit et donc facilement cassable. © Yuri Samoilov, CC BY 2.0

Le périmètre de la vulnérabilité Freak a été notablement élargi et le site des chercheurs a été mis à jour en conséquence : https://freakattack.com/

Windows et Internet Explorer étant concernés aussi, MicrosoftMicrosoft a publié un bulletin de sécurité : https://technet.microsoft.com/en-us/library/security/3046015?f=255&MSPPError=-2147217396

-----------------Article initial paru le 5 / 03 / 2015 à 9 h 39

Une équipe internationale de chercheurs, parmi lesquels des membres de l'Inria, a découvert une importante vulnérabilité dans les protocoles SSLSSL et TLS qu'utilisent des millions de sites et exploitables depuis les navigateurs Safari d'iOSiOS et de Mac OSX, ainsi que du navigateur natif d'AndroidAndroid. Ironie de l'histoire, cette faille est un héritage de la politique sécuritaire des États-Unis dans les années 1990...

Il y a plus de 20 ans, au début des années 1990, le protocole SSL (Secure Sockets Layer), développé par Netscape, faisait son apparition pour sécuriser le trafic Internet entre les ordinateurs et les serveursserveurs. Le système reposait sur des clés de chiffrement RSA. Or, à l'époque, l'administration américaine avait imposé des restrictions aux éditeurs de logicielslogiciels qui les obligeaient à publier des versions spécifiques de leurs produits pour l'exportation utilisant des clés de chiffrementchiffrement moins puissantes (512 bits au maximum). L'objectif était de garder un avantage technique pour continuer à déployer des programmes de surveillance sans encombre.

Ces mesures ont été abandonnées au début des années 2000, mais la prise en charge de ces algorithmes de chiffrement moins performants n'a pas été supprimée. Le Washington Post vient de révéler qu'il est possible d'activer ces clés que l'on peut aujourd'hui décrypter en quelques heures seulement. On doit cette découverte à l'équipe miTLS au sein de laquelle œuvrent des chercheurs de l'Inria Paris-Rocquencourt, des experts de Microsoft Research et de l'institut espagnol IMDEA. Ils ont baptisé cette faille Freak (Factoring attack on RSARSA-EXPORT Keys).

Ces experts expliquent que les terminaux et les sites Web basés sur le protocole OpenSSL (antérieur à la version 1.0.1k) ainsi que le protocole TLS/SSL utilisé par AppleApple avec son navigateur Safari sont classés comme vulnérables. Dans un premier temps, l'annonce ne mentionnait d'ailleurs de vulnérabilité que pour les ordinateurs Mac OS X utilisant Safari et les iPhoneiPhone. Par la suite, ces mêmes experts ont affirmé qu'elle existe aussi pour d'autres navigateurs : Internet Explorer avec Windows (plusieurs versions), Chrome pour Android et Windows, Opera pour Mac et pour LinuxLinux ainsi que le navigateur des Blackberry. Firefox ne serait donc pas impliqué.

Apple a annoncé qu'il publierait un correctif la semaine prochaine tandis que GoogleGoogle dit avoir déjà livré une rustine pour le navigateur Internet d'Android aux fabricants de terminaux. Encore faut-il que ces derniers fassent diligence pour répercuter la mise à jour aux usagers... Grâce à cette vulnérabilité, un assaillant ayant la capacité de surveiller le trafic Internet, pourrait lancer une attaque type « man in the middle » afin d'intercepter les connexions sécurisées HTTPS entre des navigateurs Internet et des serveurs Web. Il lui suffirait ensuite d'injecter des paquetspaquets de données afin de forcer ces deux sources à utiliser un système de chiffrement 512 bits qui peut alors être brisé en quelques heures. Une fois cette étape accomplie, le pirate pourrait dérober les données sensibles, comme des mots de passemots de passe. Il pourrait aussi attaquer le site Web lui-même en prenant le contrôle de certains éléments de la page, notamment le bouton « Like » de FacebookFacebook.

Casser une clé de ce type prend aujourd'hui sept heures à l'aide d'un logiciel spécialisé et en assemblant une puissance de calcul équivalente à 75 ordinateurs. L'équipe miTLS explique que cette opération peut même être exécutée en louant de la capacité de calcul sur un service cloud comme AmazonAmazon EC2. Il suffirait de moins de douze heures et environ 50 dollars (44 euros au cours actuel) pour y arriver.

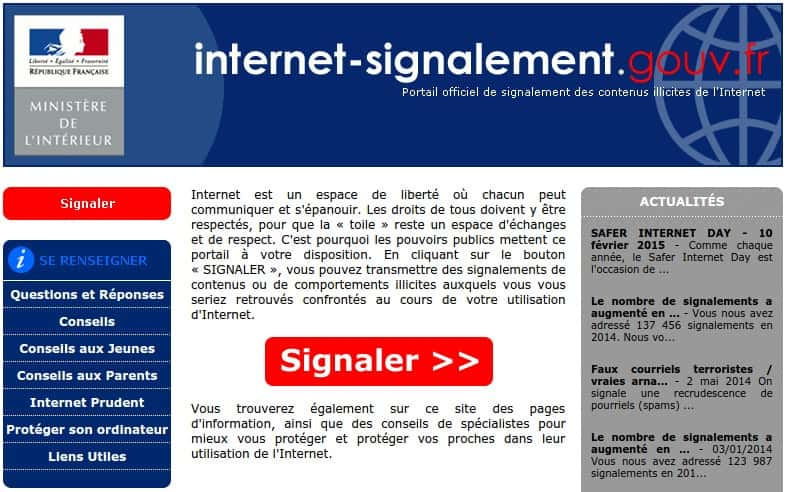

Sur les 5 millions de sites Internet sécurisés potentiellement concernés par la faille Freak, on trouve 896 sites français dont 4 appartenant à l’administration. C’est le cas notamment du portail de signalement des contenus illicites de l’Internet du ministère de l’Intérieur. © interieur.gouv.fr

896 sites Internet français sont concernés

Selon les estimations des chercheurs, sur les 14 millions de sites Internet utilisant une connexion chiffrée, plus de 5 millions sont encore potentiellement vulnérables. Et, surprise, les sites de la Maison blanche, du FBI et même de la NSA font partie du lot. Les sites Web hébergés sur des serveurs fonctionnant sur des réseaux de diffusiondiffusion de contenu ou CND (Content Delivery Network) sont particulièrement touchés. C'est le cas notamment d'Akamai, l'un des principaux fournisseurs de CDN qui, selon ses chiffres, diffuse entre 15 et 30 % de l'ensemble du trafic Web. Cette entreprise a affirmé avoir déployé un correctif sur ses infrastructures.

En explorant la liste établie par l'équipe miTLS, on découvre que 896 sites Web français sont concernés. Parmi les plus populaires, citons ceux du journal Le Parisien, de L'Argus, des magazines Closer, Gala, Voici, Femme Actuelle et Capital, de Doctissimo, de beIN Sports, de l'opérateur Bouygues Telecom ou encore le site marchand AuchanDirect. Apparaissent également des sites de l'administration française : celui du cadastrecadastre, de la compétitivité, du portail de signalement des contenus illicites sur Internet ou encore de l'Office national de la chasse et de la faunefaune sauvage. Le site FREAKAttack.com permet de vérifier si l'on est concerné ou non par cette faille.